前言

某天表哥给了一个 授权 的站,上面已经被挂了博彩信息,看样子是废弃站了。然后我就开始一波辣鸡的操作。

信息收集

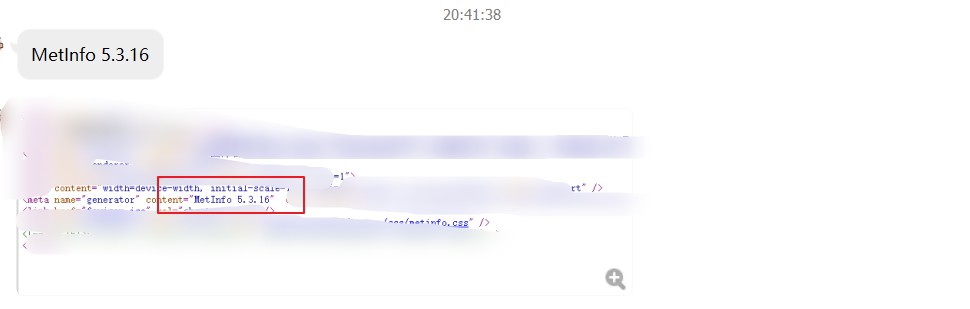

一开始只知道CMS是 MetInfo,具体版本不明。乱打一波历史漏洞后,一无所获。然后表哥发现了CMS的版本

先后我发现了目录泄露

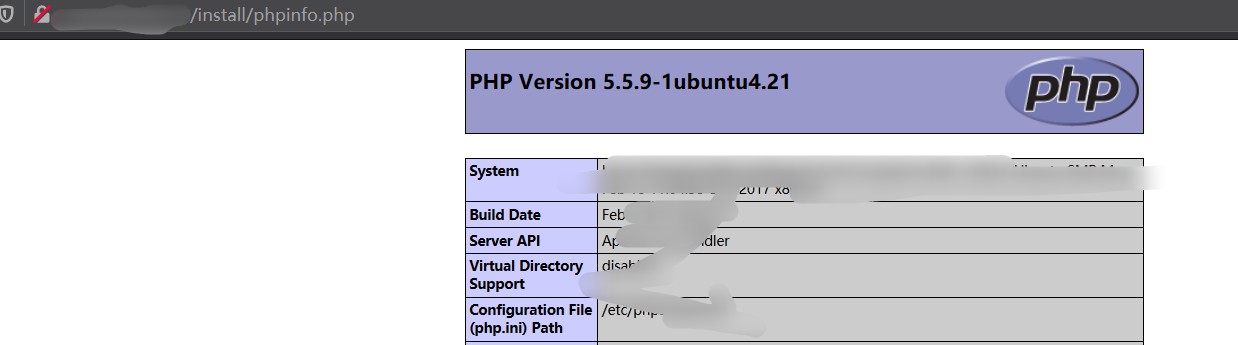

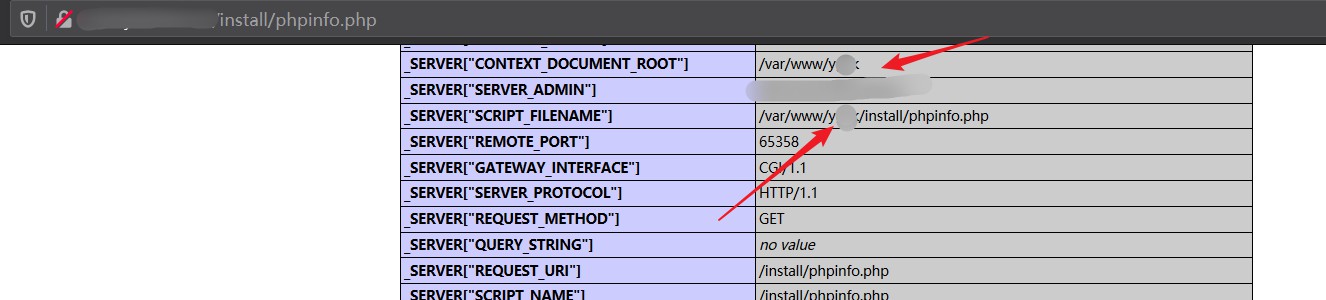

通过谷歌在搜索历史漏洞的时候发现了 phpinfo 文件

查看 robots.txt

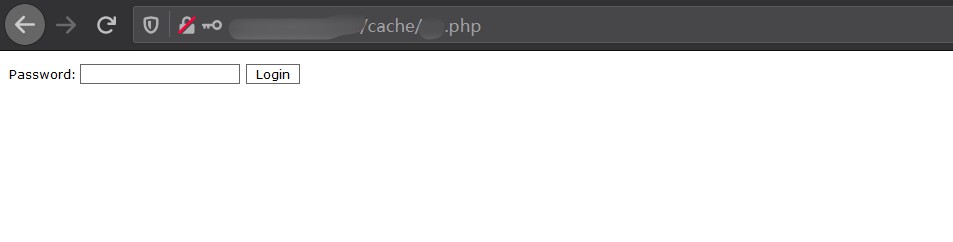

通过 robots.txt 在 cache 目录发现 黑阔 留下的 webshell,2w个shell密码都不中。不愧是黑阔的webshell,真强!!!

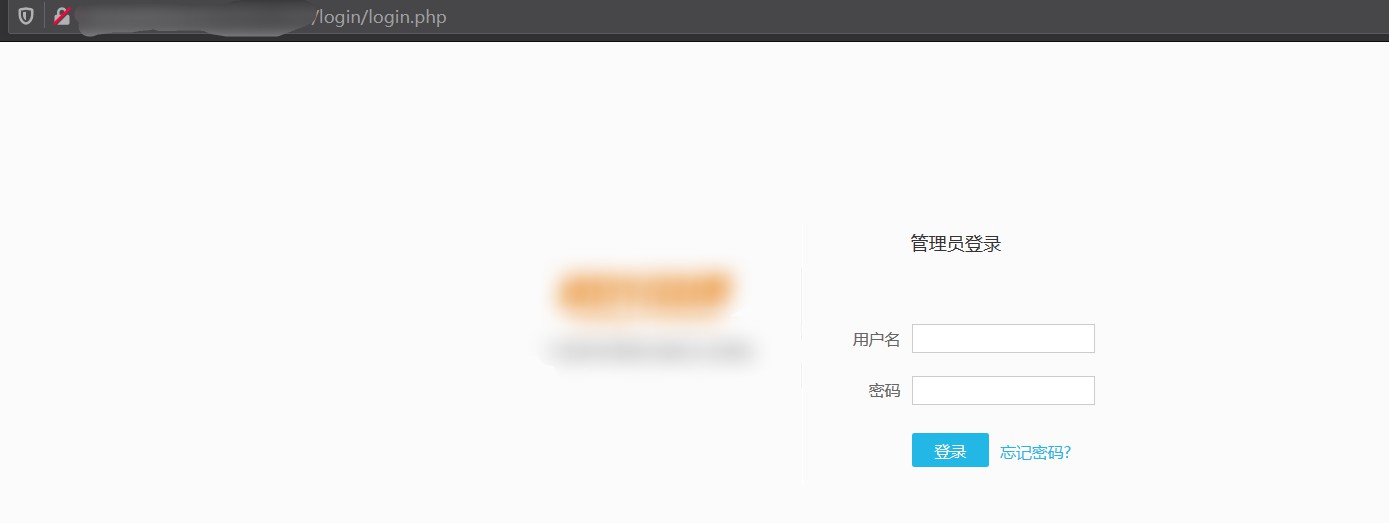

表哥发来了后台地址,dirsearch 可以扫出,只是当时没想这么多,就去打了一波历史漏洞。

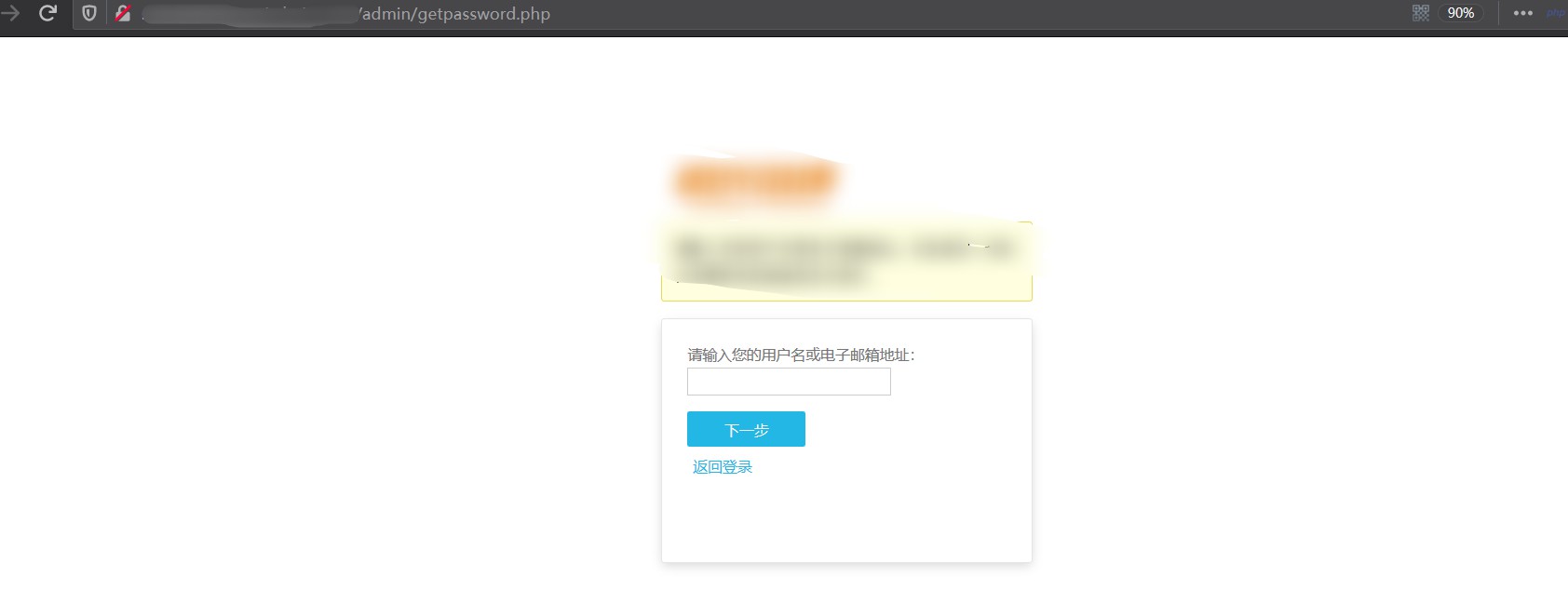

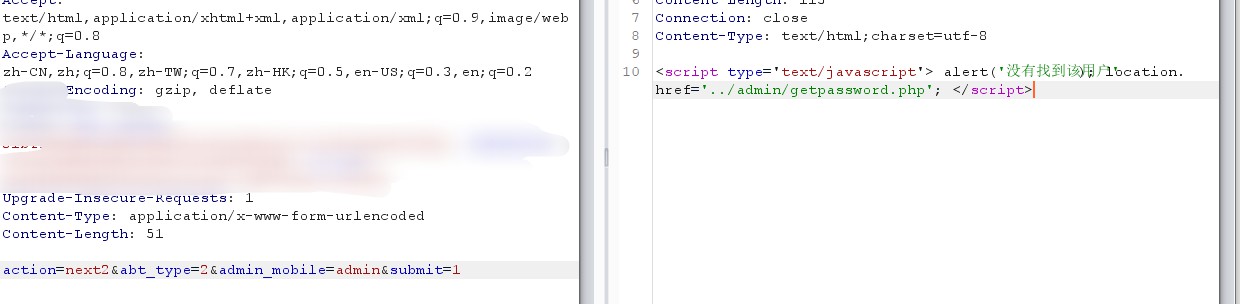

后台忘记用户处存在用户名枚举,使用表哥的字典,结果毛都没有,@表哥字典不够强啊。

此时感觉希望为 0 了,关闭表哥的通话,冷静想了一下。

柳暗花明又一村

此时想起了我发现的 phpinfo ,不会网站目录就是管理员的用户名,运气真好,果然网站目录就是管理员用户名

这有一个历史漏洞,打是不成功。可以看到用户名是存在的

用户名不存在提示

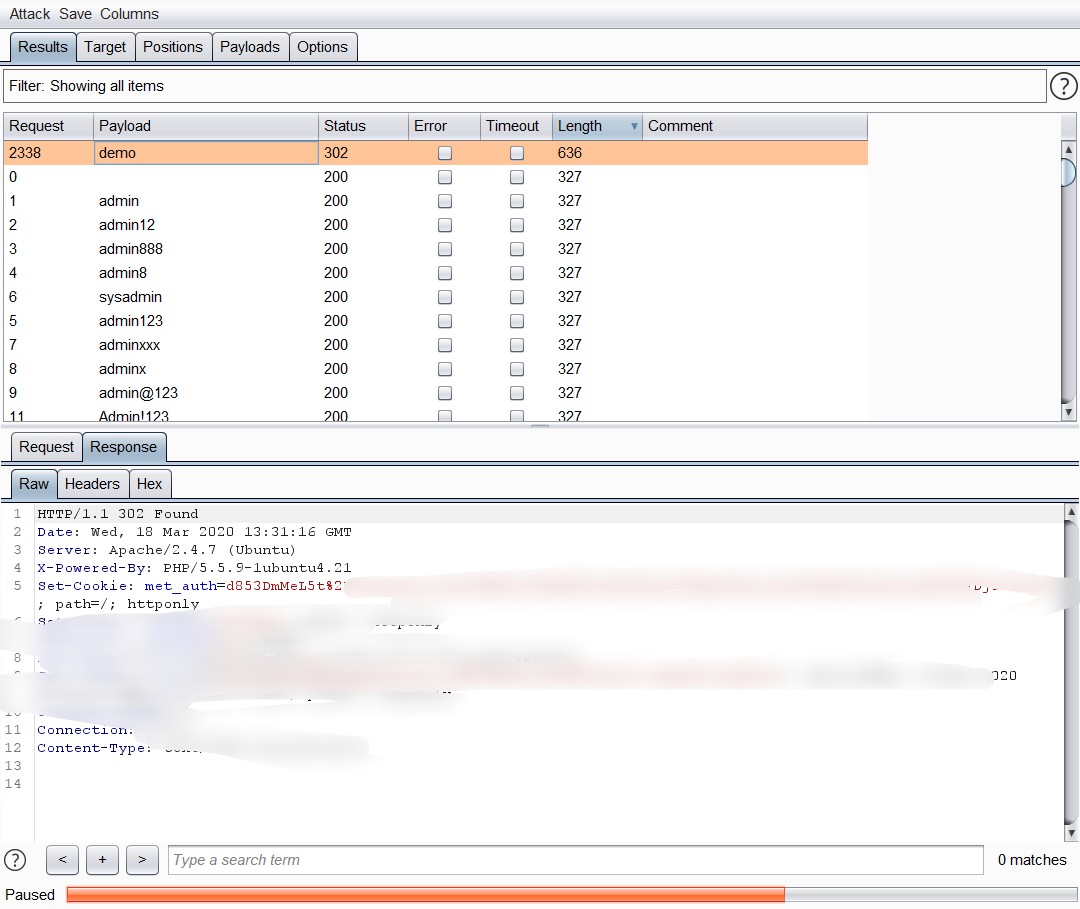

上天还会给我运气吗?进行一波暴力破解

woc ,运气真好。弱口令到手

此时表哥也传来了消息,打历史漏洞打到了一个注入,证明一下。

经历一波历史漏洞 getshell 操作无果。奈何本人太菜了,黑阔大佬到底怎么 getshell 的呢?

结束

夜深人静的时候表哥已经 getshell 了,不愧是表哥,真帅。

因为是通过上传 jpg 然后利用漏洞生成 php 。当时的黑阔应该也是一样的操作,当时没想到查看图片寻找,不然黑阔大佬的webshell密码就到手了。