单系统登录机制

http无状态协议

web 应用采用browser/server 架构,http作为通讯协议,是无状态协议,即浏览器的每一次请求,服务器会独立处理,不与之前或之后的请求产生关联。同时也就意味着,任何用户都能够通过浏览器访问服务器资源,如果想保护服务器的某些资源,必须限制浏览器请求,要限制浏览器请求,必须鉴别浏览器的请求,并且响应合法请求,忽略非法请求,要鉴别浏览器请求,就必须清楚浏览器的请求状态。既然http协议无状态,就让服务器和浏览器共同维护一个状态吧,这就是会话机制(session)。

会话机制

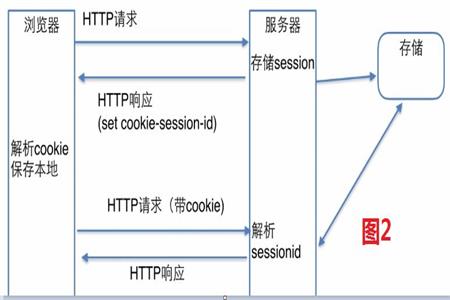

浏览器第一次请求服务器,服务器创建一个会话,并将会话的ID作为响应的一部分发送给浏览器,浏览器存储会话ID,并在接下来的请求中带上会话ID,服务器取得请求中的会话ID ,就知道本次请求和之前的请求是不是同一个用户了。

服务器中在内存中保存会话对象,浏览器怎么保存会话ID呢?

Cookie

Cookie 是存储在浏览器中的一段纯文本信息,用来存储少量数据(4kb)的一种机制,数据以“key:value”的形式存储,浏览器发送http请求时自动附带Cookie 信息,所有可以将会话ID 保存到浏览器的Cookie 中,当浏览器请求某网站时,会将这个网站下所有的Cookie 信息提交给服务器,服务器便可拿到会话ID,从而确认该请求和之前的请求有没有关系,如下图

登录状态

服务器根据浏览器第一次请求时输入的用户名和密码进行身份验证,验证通过,说明当前的会话的用户是授权用户,应将这个会话标记为“已授权”或“已登录”等之类的状态

多系统的复杂性

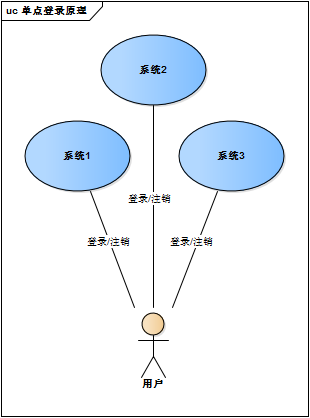

Web 系统早已经从久远的单系统发展为如今的多系统组成的应用群,面对如此众多的系统,用户难道要一个一个登录,然后一个一个注销吗?就像下图描述的这样:

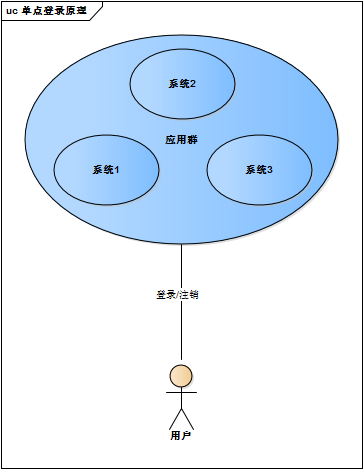

很显然,这样做是影响用户体验的,登录的复杂性应该由系统内部承担,而不是用户,无论Web 系统内部多么复杂,对用户而言,都是一个统一的整体,也就是说,用户访问Web 系统的整个应用群应该与访问单个系统一样,登录/注销只要一次就够了,如下图:

虽然单系统的登录解决方案很完美,但对于多系统应用群已经不再适用了,为什么呢?

单系统登录解决发难的核心是Cookie,Cookie 携带会话ID会在浏览器与服务器之间维护会话状态,但是Cookie 是有限制的,这个限制就是Cookie 的域(通常对应网站的域名,详细了解请查看“同源策略”),浏览器发送http请求时会自动携带与该域匹配的Cookie,而不是所有Cookie。

既然如此,为什么不将Web 应用群中所有子系统的域名统一在一个顶级域名下,例如“*.example.com”,这种做法理论是可以的,甚至早期很多多系统登录就是采用这种同域名共享Cookie 的方式。

然而,可行并不代表好,共享Cookie 的方式存在众多局限,首先,应用群域名必须统一;其次,应用群各系统使用的技术(至少是Web 服务器)要相同,不然Cookie 的key 值不同,无法维持会话,所以共享Cookie 的方式是无法实现跨语言技术平台登录的,比如Java,PHP,Python系统之间;最后,Cookie 本身不安全,容易被截获会话ID。

因此我们需要一种全新的登录方式来实现多系统的登录,这就是单点登录

单点登陆

全称Single Sign On(以下简称SSO),是指在多系统应用群中登录一个系统,便可在该应用群其他所有系统中得到授权而无需再次登录,包括单点登录与单点注销两部分。

单点登录

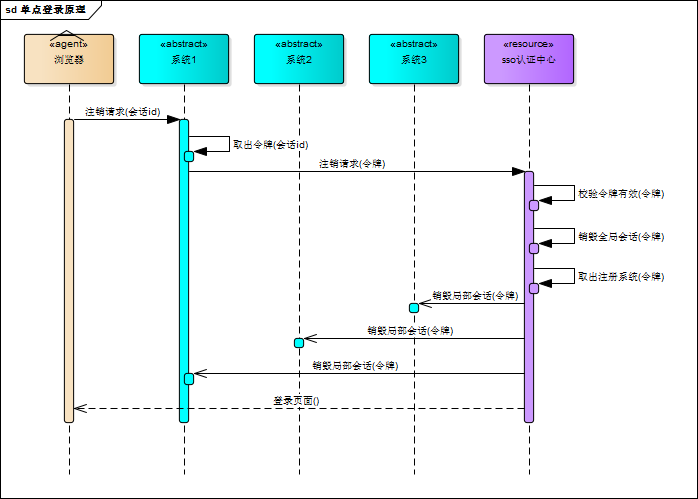

相比单系统登录,SSO 需要一个独立的认证中心,只有认证中心能接收用户的用户名密码等安全信息,其他系统不提供登录认证入口,只接收认证中心的间接授权,间接授权通过令牌(token)实现。如下图:

下面对上图简要描述:

1.用户访问那系统1 的受保护资源,系统1发现用户未登录,跳转至SSO 认证中心,并将自己的地址作为参数

2.SSO 认证中心发现用户未登录,将用户引导至登录页面

3.用户输入用户名密码提交登录申请

4.SSO 认证中心校验用户信息,验证通过,创建用户与SSO 认证中心之间的会话,称为全局会话,同时创建授权令牌

5.SSO 认证中心带着令牌跳转回最初的请求地址(系统1)

6.系统1 拿到令牌,去SSO 认证中心校验令牌是否有效

7.SSO 认证中心校验令牌,返回有效,注册系统1

8.系统1 得到SSO 认证的有效确认后,使用该令牌创建与用户的会话,称为局部会话,返回受保护的资源

9.用户访问系统2 的受保护资源

10.系统2 发现用户未登录,跳转至SSO 认证中心,并将自己的地址作为参数

11.SSO 认证中心发现用户已经登录,跳转回系统2 的地址,并附上令牌

12.系统2 拿到令牌,去SSO 认证中心校验令牌是否有效

13.SSO 认证中心校验令牌,并返回有效,注册系统2

14.系统2 使用该令牌创建于用户的局部会话,返回受保护的资源

用户登录成功之后,会与SSO 认证中心及各个子系统建立会话,用户与SSO 认证中心建立的会话称为全局会话,用户与各个子系统建立的会话称为局部会话,局部会话建立之后,用户访问子系统受保护的资源将不再通过SSO 认证中心,全局会话与局部会话的关系有如下约束关系:

局部会话存在,全局会话一定存在

全局会话存在,局部会话不一定存在

全局会话不存在,则局部会话一定不存在(全局会话销毁,局部会话必须销毁)

注意观察登录过程中的跳转URL与参数

单点注销

在一个子系统中注销,则所有子系统的会话都将被销毁,SSO 认证中心一直监听全局的会话状态,一旦全局会话销毁,监听器将通知所有注册系统执行注销操作。如下图:

下面对上图简要说明

1.用户向系统1 发起注销请求

2.系统1 根据用户与系统1 建立的会话ID拿到令牌,向SSO 认证中心发起注销请求

3.SSO 认证中心校验令牌,验证通过,销毁全局对话,同时取出所有用此令牌注册的系统地址

4.SSO 认证中心,通过监听器向所有注册系统发起注销请求

5.各注册系统接收SSO 认证中心的注销请求,销毁局部会话

6.SSO 认证中心引导用户至登录页面

SSO体系中的角色:

1.User(多个)

2.Web 应用/系统(多个)

3.SSO 认证中心(1个)

SSO 实现模式的原则:

1.所有认证登录都在SSO 认证中心进行;

2.SSO 认证中心通过一些方法来告诉Web 应用当前访问用户是不是已经通过认证的用户

3.SSO 认证中心和所有Web 应用/系统建立一种信任关系,也就是说Web 应用/系统 必须信任认证中心(单点信任)

参考资料:

单点登录原理与简单实现:https://www.cnblogs.com/ywlaker/p/6113927.html

CAS 实现SSO 单点登录原理:https://www.cnblogs.com/gy19920604/p/6029210.html