分别可以由底下这三方面来进行:

1、服务器软件本身的设定强化:/etc/ssh/sshd_config

2、TCP wrapper 的使用:/etc/hosts.allow, /etc/hosts.deny

3、 iptables 的使用: iptables.rule, iptables.allow

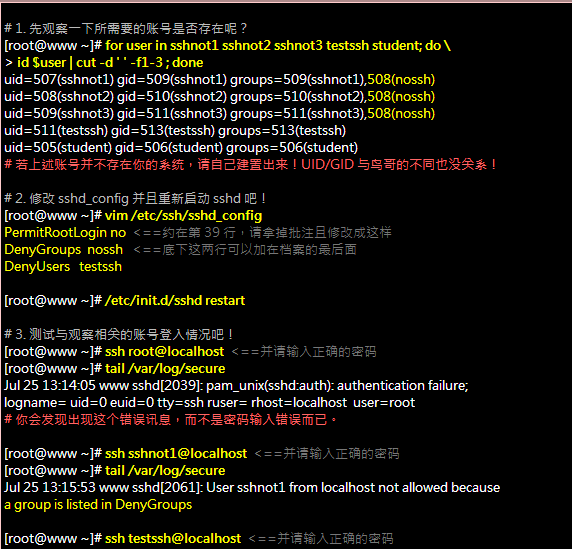

(1) 服务器软件本身的设定强化:/etc/ssh/sshd_config

一般而言,这个档案的默认项目就已经很完备了!所以,事实上是不太需要更动他的! 但是,如果你有些使用者方面的顾虑,那么可以这样修正一些问题呢!

- 禁止 root 这个账号使用 sshd 的服务;

- 禁止 nossh 这个群组的用户使用 sshd 的服务;

- 禁止 testssh 这个用户使用 sshd 的服务;

除了上述的账号之外,其他的用户则可以正常的使用系统。现在鸟哥假设你的系统里面已经有 sshnot1, sshnot2, sshnot3 加入 nossh 群组, 同时系统还有 testssh, student 等账号。相关的账号处理请自行参考基础篇来设定,底下仅是列出观察的重点:

从上面的结果来看,你就会发现到,不同的登入账号会产生不一样的登录档结果。因此,当你老是无法顺利使用 ssh 登入某一部主机时,记得到该服务器上去检查看看登录档,说不定就会顺利的让你解决问题啰!在我们的测试机上面,请还是放行 root 的登入喔!

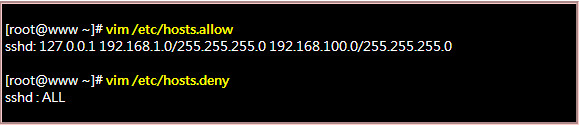

(2)/etc/hosts.allow 及 /etc/hosts.deny

举例来说,你的 sshd 只想让本机以及区网内的主机来源能够登入的话,那就这样作:

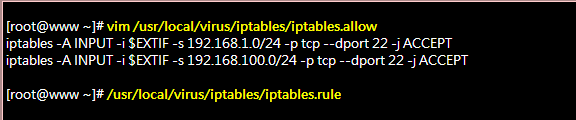

(3)iptables 封包过滤防火墙

多几层保护也很好的!所以也可以使用 iptables 喔! 参考:第九章、防火墙与 NAT 服务器内的实际脚本程序,你应该在 iptables.rule 内将 port 22 的放行功能取消,然后再到 iptables.allow 里面新增这行:

上述的方法处理完毕后,如果你还是一部测试机,那么记得要将设定值还原回来呦!最后, 『不要开放 SSH 的登入权限给所有 Internet 上面的主机~』 这很重要喔~因为如果对方可以 ssh 进入你的主机,那么...太危险了~