前言

昨天收到一封来自客户网络中心发来的邮件,说是之前的一个项目存在sql注入漏洞,并附上了一张sqlmap检测结果的图片。记得第一次接触sql注入这些关于系统安全的问题还是从老师口中得知,当时也了解了一些解决办法。好吧,这次的主题是sqlmap。

Sqlmap介绍

Sqlmap是开源的自动化SQL注入工具,由Python编写的,可以用来做sql注入安全测试、或者当做网站入侵工具。

sqlmap安装

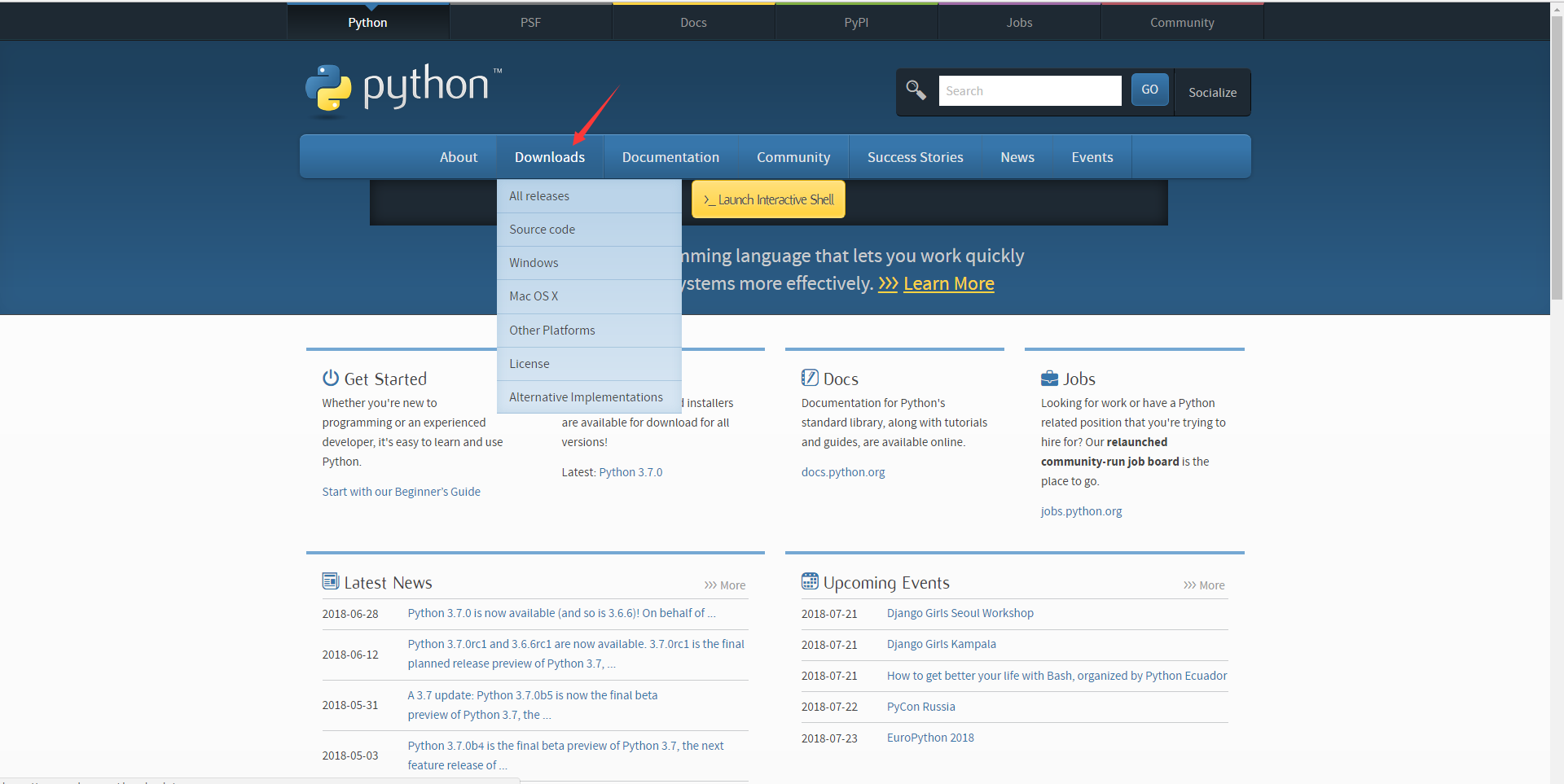

因为是py写的所以需要有py的运行环境, 首先咱前往py官网https://www.python.org/ 点击download栏目之后再选择Windows(因为我用的是Windows系统,这个根据个人实际情况选择)进入下载列表

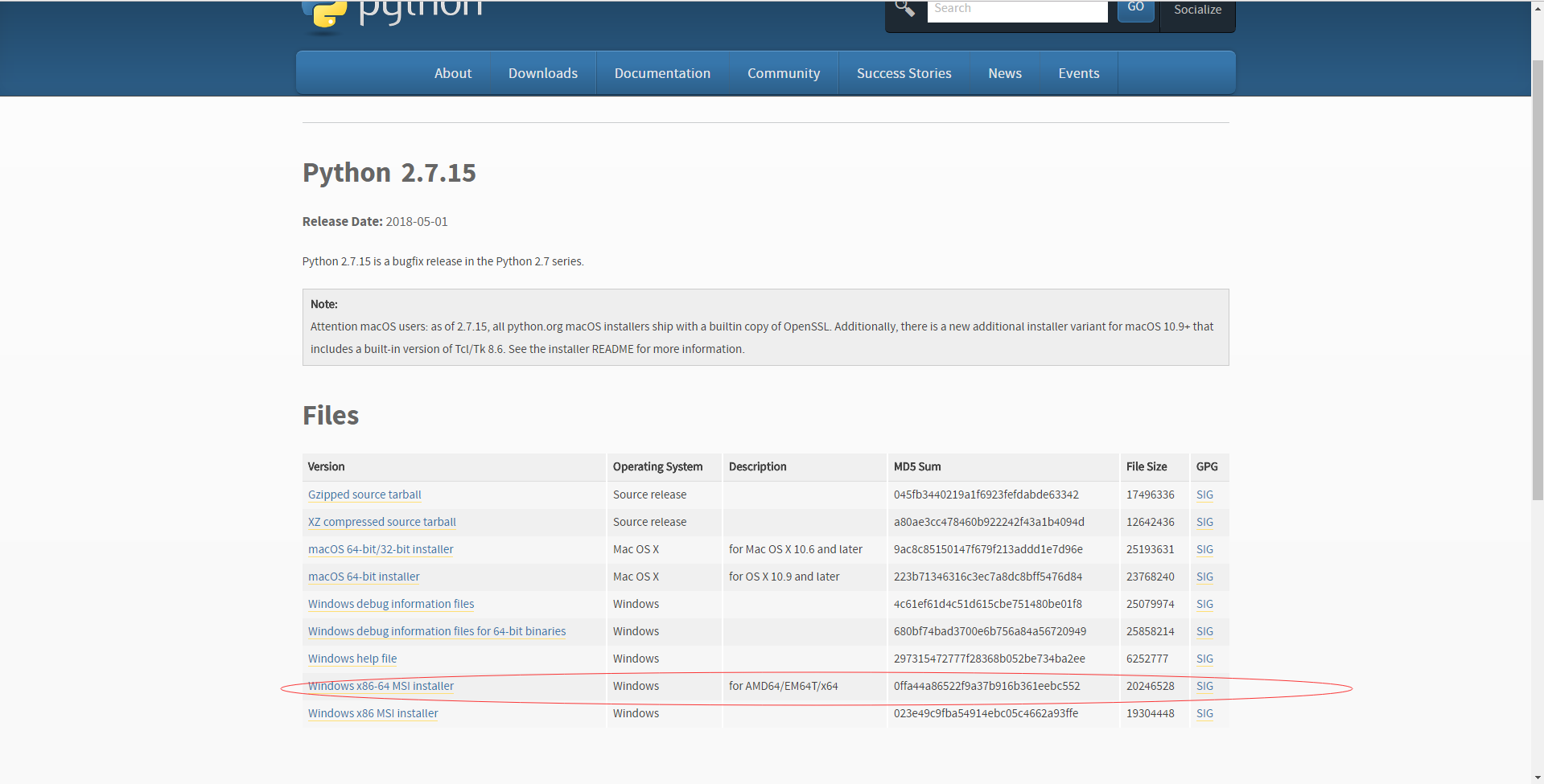

之后选择最新的py2(为什么要选py2?没记错的话是因为这个sqlmap是基于py2版本写的,不支持py3的api)的版本进入下载详情

选择根据系统是64还是32位,选择一个下载方式,这里我选的是红圈处的链接点击下载,安装没什么需要注意的直接下一步下一步 但是

Install for all users、add python to environment variables 这两项勾上

debugging symbols、debug binaries这两个不用勾选

之后点击install进行安装。之后进入sqlmap官网 http://sqlmap.org/ 选择最近版本安装即可。亦可访问github上面直接下载 https://github.com/sqlmapproject/sqlmap,下载的安装包解压出来就可以了。

怎么运行呢?win+r输入cmd打开 ,在黑窗体里进入到你刚刚解压的文件的根目录下 就可以输入sqlmap的命令行了。当然如果配置了sqlmap到系统环境变量就不需要这么麻烦,这个我有空再补充如何配置。

Sqlmap 常用命令

1. sqlmap.py -u "http://www.x.com/index?id=1"

判断参数是否存在注入可能,如果结果中有 “id” is Vulnerable 的信息描述表示存在注入 ,这时候可以把下方的命令语句附加上去了。

2.--dbs

列出所有的数据库

3.-D "Name" --tables

取得Name库中的所有表

4. -D "Name" -T "user" --columns

取得Name库中的user表

5.-D "Name" -T "user" -C "username,password" --dump

下载字段username,password的值,若询问是否破解md5加密,选择no即可

好吧就列这么多吧,差不多够用了,这个主要还是用来做sql注入安全测试用吧。