一、简介

- Apache Shiro是java的一个安全(权限)框架

- Shiro可以非常容器的开发出足够好的应用,其不仅可以用在javaSE环境,也可以用在JavaEE环境。

1、Shiro的功能简介

在学习之前,我们先了解一下shiro的这些基本功能。后面会详细说明

- Authentication:身份认证/登录,验证用户是不是拥有相应的身份。

- Authorization:授权,即权限验证,验证某个已认证用户是否拥有某个权限,即判断用户对某个资源是否具有某个权限

- Session Manager:会话管理,即用户登录一次就是一次会话,在没有退出之前,它的所有信息都在会话中;会话可以是普通的JavaSE环境,也可以是Web环境

- Cryptography:加密。保护数据的安全性,如密码加密存储到数据库,而不是明文存储

- Web Support:Web支持,可以非常容易的集成到Web环境

- Caching:缓存,比如用户登录以后,其用户信息、拥有的角色/权限不必每次去访问数据库,这样可以提高效率。

- Concurrency:Shiro支持多线程应用的并发验证,即如在一个线程中开启另一个线程,能把权限自动传播过去。

- Testing:提供测试支持

- Run As:允许一个用户假装为另一个用户(如果他们允许)的身份进行访问

- Remember Me:记住我,这是个非常常见的功能,即一次登录后,下次在来的话不用再登录了

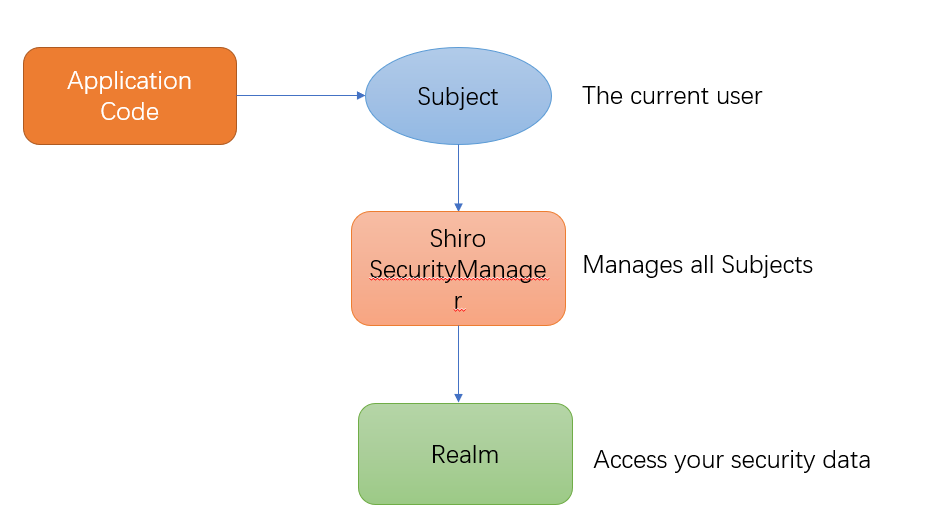

2、Shiro(外部)架构

从外部来看,即从应用程序角度来观察如何使用Shiro完成工作:

- Subject:应用代码直接交互的对象就是Subject,也就是说Shiro的对外API核心就是Subject。Subject代表了当前用户,这个用户不一定是一个具体的人,与当前应用交互的任何东西都是Subject,如网络爬虫,机器人等;与Subject的所有交互都会委托给SecurityManager;Subject其实是一个门面,SecurityManager才是实际的执行者;

- SecurityManager:安全管理器;即所有与安全有关的操作都会与SecurityManager交互;且管理着所有的Subject;可以看出它是shiro的核心,它负责与shiro的其他组件进行交互,它相当于SpringMVC中的DispatcherServlet的角色。

- Realm:shiro从Realm获取安全数据(如用户、角色、权限),就是说SecurityManager要验证用户身份,那么它需要从Realm获取相应的用户进行比较以确认用户身份是否合法;也需要从Realm得到用户相应的角色/权限进行验证用户是否能进行操作;可以把Realm看成DataSource。

- 可以把三者看成是spring中的controller层->service层->datasource层,更容易理解

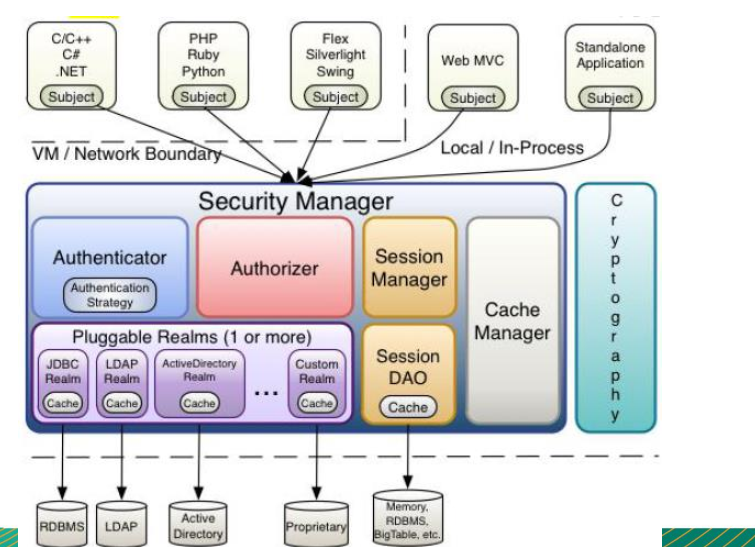

3、shiro(内部)架构

- subject:任何可以与应用交互的“用户”;

- SecurityManager:相当于SpringMVC中的DispatcherServlet;是shiro的心脏;所有具体的交互都会通过SecurityManager进行控制;它管理这所有Subject、且负责进行认证、授权、会话以及缓存的管理

- Authenticator:负责Subject认证,是一个扩展点,可以自定义实现;可以使用认证策略(Authenticator Strategy),即用户认证通过的逻辑;

- Authorizer:授权器,即访问控制器,用来决定主体是否有权限进行相应的操作;即控制着用户能访问应用中的那些功能;

- Realm:可以有1个或多个Realm,可以认为是安全实体数据源,即用于获取安全实体的;可以是JDBC实现,也可以是内存实现等等;有用户提供;所以一般再应用中都需要实现自己的Realm;

- SessionManager:管理Session生命周期的组件;而shiro并不仅仅可以用在Web环境,也可以用在普通的javaSE环境

- CacheManager:缓存控制器,来管理用户、角色‘权限等的缓存的;因为这些数据基本上很少改变,放到缓存后可以提高访问的性能

- Cryptography:密码模块,shiro提供了一些常见的加密组件用于密码加密/解密。

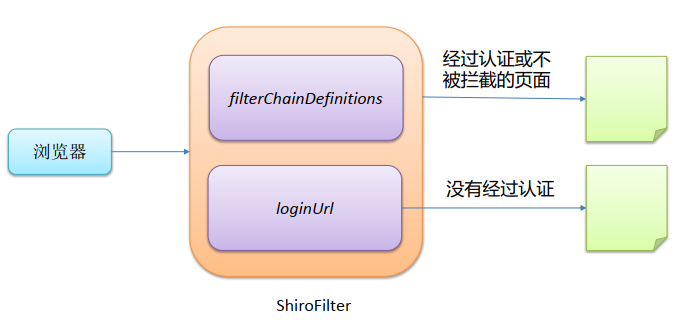

二、与web集成

- shiro提供了与Web集成的支持,其通过一个shiroFilter入口来拦截需要安全控制的url,然后进行相应的控制

- shiroFilter类似于如SpringMVC这种web框架的前端控制器,是安全控制的入口点,其负责读取配置(如ini配置文件),然后判断url是否需要登录/权限等工作

在web.xml中的配置Filter

<!--

1. 配置 Shiro 的 shiroFilter.

2. DelegatingFilterProxy 实际上是 Filter 的一个代理对象. 默认情况下, Spring 会到 IOC 容器中查找和

<filter-name> 对应的 filter bean. 也可以通过 targetBeanName 的初始化参数来配置 filter bean 的 id.

-->

<filter>

<filter-name>shiroFilter</filter-name>

<filter-class>org.springframework.web.filter.DelegatingFilterProxy</filter-class>

<init-param>

<param-name>targetFilterLifecycle</param-name>

<param-value>true</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>shiroFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

对应的bean

<!--

配置 ShiroFilter.

id 必须和 web.xml 文件中配置的 DelegatingFilterProxy 的 <filter-name> 一致.

若不一致, 则会抛出: NoSuchBeanDefinitionException. 因为 Shiro 会来 IOC 容器中查找和 <filter-name> 名字对应的 filter bean.

-->

<bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean">

<property name="securityManager" ref="securityManager"/>

<property name="loginUrl" value="/login.jsp"/>

<property name="successUrl" value="/list.jsp"/>

<property name="unauthorizedUrl" value="/unauthorized.jsp"/>

<property name="filterChainDefinitionMap" ref="filterChainDefinitionMap"></property>

<!--

配置哪些页面需要受保护.

以及访问这些页面需要的权限.

1). anon 可以被匿名访问

2). authc 必须认证(即登录)后才可能访问的页面.

3). logout 登出.

4). roles 角色过滤器

-->

<property name="filterChainDefinitions">

<value>

/login.jsp = anon

/shiro/login = anon

/shiro/logout = logout

/user.jsp = roles[user]

/admin.jsp = roles[admin]

<!-- # everything else requires authentication:-->

/** = authc

</value>

</property>

</bean>

1、shiro的工作原理

2、shiro中默认的过滤器

| 过滤器名称(全称) | 描述 |

|---|---|

| anon(AnonymousFilter) | 没有参数,表示可以匿名使用(不需登录) |

| authc(AuthenticationFilter) | 没有参数,表示需要认证(登录)使用 |

| authcBasic(BasicHttpAuthenticationFilter) | 没有参数,表示需要通过httpBasic验证,如果不通过,跳转登录页面 |

| logout(LogoutFilter) | 注销登录。任何现有的session都将失效。(RememberMe cookie也会删除) |

| noSessionCreation(NoSessionCreationFilter) | 阻止在请求期间创建新的会话。以保证无状态的体验 |

| perms(PermissionAuthorizationFilter) | 参数可以写多个,多个时必须加上引号,并用逗号分隔。当有多个参数时,必须每个参数都通过才能放行 |

| port(PortFilter) | 指定请求访问的端口号,如果不匹配则跳转到登录页面 |

| rest(HttpMethodPemissionFilter) | 根据请求的方法 |

| roles(RolesAuthorizationFilter) | 角色过滤器。判断当前用户是否指定角色。参数可以写多个,多个时必须加上引号,并且参数之间用逗号分隔,当有多个参数时,每个参数通过才算通过 |

| ssl(SslFilter) | 没有参数。表示安全的url请求,协议为https |

| user(UserFilter) | 没有参数。表示必须存在用户 |

3、URL匹配模式

-

url模式使用Ant风格

-

Ant路径通配符支持?、*、**,注意通配符匹配不包括目录分割符"/""

- ?:匹配一个字符。如/admin?可匹配/admin1或/admin2等。但不能匹配/admin

- *:匹配零个或多个字符串。/admin*可匹配/admin、/admin123

- **:匹配路径中的零个或多个路径。/admin/**,可匹配/admin/a、/admin/a/b

-

URL权限采取第一次匹配优先的原则,即从头开始使用第一个匹配的url模式对应的拦截器链

三、认证

1、身份认证

- 身份认证:一般需要提供如身份ID等一些标识信息来表明登录者的身份,如提供email,用户名/密码来验证。

- 在Shiro中,用户需要提供principals(身份)和credentials(证明)给shiro,从而应用能验证用户身份。

- principals:身份,即主体的标识信息,可以是任何唯一属性。一个主体可以有多个principals,但只有一个Primary principals

- credentials:证明/凭证,即只有主体知道的安全值,如密码/数字证书等

- 最常见的principals和credentials组合就是用户名/密码

2、身份验证基本流程

- 收集用户身份/凭证,即如用户名/密码

- 调用Subject.login进行登录,如果失败将得到相应的AuthenticationException异常,根据异常提示用户错误信息;否则登录成功

- 创建自定义的Realm类,继承org.apache.shiro.realm.AuthenticatingRealm类,实现doGetAuthenticationInfo()方法

3、身份验证内部流程

- 首先调用 Subject.login(token) 进行登录,其会自动委托给 SecurityManager

- SecurityManager 负责真正的身份验证逻辑;它会委托给 Authenticator 进行身份验证

- Authenticator 才是真正的身份验证者,Shiro API 中核心的身份 认证入口点,此处可以自定义插入自己的实现;

- Authenticator 可能会委托给相应的 AuthenticationStrategy 进 行多 Realm 身份验证,默认 ModularRealmAuthenticator 会调用 AuthenticationStrategy 进行多 Realm 身份验证;

- Authenticator 会把相应的 token 传入 Realm,从 Realm 获取 身份验证信息,如果没有返回/抛出异常表示身份验证失败了。此处 可以配置多个Realm,将按照相应的顺序及策略进行访问。

4、Realm

Shiro 从 Realm 获取安全数据(如用户、角色、 权限);

即 SecurityManager 要验证用户身份,那么它需 要从 Realm 获取相应的用户进行比较以确定用户身份是否 合法;

也需要从Realm得到用户相应的角色/权限进行验证 用户是否能进行操作。

一般继承 AuthorizingRealm(授权)即可;其继承了 AuthenticatingRealm(即身份验证),而且也间接继承了 CachingRealm(带有缓存实现)。

public interface Realm {

//返回一个唯一的Realm名字

String getName();

//支持的AuthenticationToken的类型

boolean supports(AuthenticationToken var1);

//认证的逻辑

AuthenticationInfo getAuthenticationInfo(AuthenticationToken var1) throws AuthenticationException;

}

5、加密

密码的比对:

通过 AuthenticatingRealm 的 credentialsMatcher 属性来进行的密码的比对!

-

如何把一个字符串加密为 MD5

-

替换当前 Realm 的 credentialsMatcher 属性. 直接使用 HashedCredentialsMatcher 对象, 并设置加密算法即可.

-

为什么使用 MD5 盐值加密:

-

如何做到:

1). 在 doGetAuthenticationInfo 方法返回值创建 SimpleAuthenticationInfo 对象的时候, 需要使用

SimpleAuthenticationInfo(principal, credentials, credentialsSalt, realmName) 构造器

2). 使用 ByteSource.Util.bytes() 来计算盐值.

3). 盐值需要唯一: 一般使用随机字符串或 user id

4). 使用 new SimpleHash(hashAlgorithmName, credentials, salt, hashIterations); 来计算盐值加密后的密码的值.

6、Authenticator

- Authenticator 的职责是验证用户帐号,是 Shiro API 中身份验 证核心的入口点:如果验证成功,将返回AuthenticationInfo 验 证信息;此信息中包含了身份及凭证;如果验证失败将抛出相应 的 AuthenticationException 异常

- SecurityManager 接口继承了 Authenticator,另外还有一个 ModularRealmAuthenticator实现,其委托给多个Realm 进行 验证,验证规则通过 AuthenticationStrategy 接口指定

AuthenticationStrategy

-

AuthenticationStrategy 接口的默认实现:

-

FirstSuccessfulStrategy:只要有一个 Realm 验证成功即可,只返回第 一个 Realm 身份验证成功的认证信息,其他的忽略;

-

AtLeastOneSuccessfulStrategy:只要有一个Realm验证成功即可,和 FirstSuccessfulStrategy 不同,将返回所有Realm身份验证成功的认证信 息;

-

AllSuccessfulStrategy:所有Realm验证成功才算成功,且返回所有 Realm身份验证成功的认证信息,如果有一个失败就失败了。

-

ModularRealmAuthenticator 默认是 AtLeastOneSuccessfulStrategy 策略

<bean id="authenticator"

class="org.apache.shiro.authc.pam.ModularRealmAuthenticator">

<property name="authenticationStrategy">

<bean class="org.apache.shiro.authc.pam.AtLeastOneSuccessfulStrategy"></bean>

</property>

</bean>

四、授权

1、权限

在枚举类DefaultFilter可以查看shiro的全部默认权限.在前面也已经相似说明过。

public enum DefaultFilter {

anon(AnonymousFilter.class),

authc(FormAuthenticationFilter.class),

authcBasic(BasicHttpAuthenticationFilter.class),

authcBearer(BearerHttpAuthenticationFilter.class),

logout(LogoutFilter.class),

noSessionCreation(NoSessionCreationFilter.class),

perms(PermissionsAuthorizationFilter.class),

port(PortFilter.class),

rest(HttpMethodPermissionFilter.class),

roles(RolesAuthorizationFilter.class),

ssl(SslFilter.class),

user(UserFilter.class);

...

}

2、授权

授权需要继承AuthorizingRealm类,并实现其doGetAuthorizationInfo方法

AuthorizingRealm类继承自AuthenticatingRealm,但没有实现doGetAuthenticationInfo方法。所有认证和授权可以同时完成。

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection) {

//1.通过PrincipalCollection获取用户信息

Object principal = principalCollection.getPrimaryPrincipal();

//2.根据登录的用户信息来给用户权限

Set<String> roles = new HashSet<>();

//3.创建SimpleAuthorizationInfo并设置roles属性

//普通用户只有user权限,admin有管理员权限

roles.add("user");

if("admin".equals(principal)){

roles.add("admin");

}

//4.返回SimpleAuthorizationInfo对象

return new SimpleAuthorizationInfo(roles);

}

3、授权流程

流程如下:

- 首先调用 Subject.isPermitted/hasRole 接口,其会委托给 SecurityManager,而 SecurityManager 接着会委托给 Authorizer;

- Authorizer是真正的授权者,如果调用 isPermitted(“user:view”),其首先会通过PermissionResolver 把字符串转换成相应的 Permission 实例;

- 在进行授权之前,其会调用相应的 Realm 获取 Subject 相应的角 色/权限用于匹配传入的角色/权限;

- Authorizer 会判断 Realm 的角色/权限是否和传入的匹配,如果 有多个Realm,会委托给 ModularRealmAuthorizer 进行循环判断, 如果匹配如 isPermitted/hasRole 会返回true,否则返回false表示 授权失败。

4、Shiro标签

Shiro提供的JSTL标签,用于在JSP页面进行权限控制,如根据登录用户显示相应的页面按钮。

这里简单介绍一些,如有需要,可在网上搜索。

<!--guest用户没有身份验证时显示相应信息-->

<shiro:guest>

欢迎游客访问,<a href="login.jsp">登录</a>

</shiro:guest>

<!--用户经过认证/记住我登录后显示相应的信息-->

<shiro:user>

欢迎[<shiro:principal/>]登录,<a href="logout">退出</a>

</shiro:user>

<!--authenticated 标签:用户已经身份验证通过,即

Subject.login登录成功,不是记住我登录的

-->

<shiro:authenticated></shiro:authenticated>

<!--notAuthenticated 标签:用户未进行身份验证,即没有调

用Subject.login进行登录,包括记住我自动登录的也属于

未进行身份验证。-->

<shiro:notAuthenticated></shiro:notAuthenticated>

<!--pincipal 标签:显示用户身份信息,默认调用

Subject.getPrincipal() 获取,即 Primary Principal。-->

<shiro:principal property="username"></shiro:principal>

<!--hasRole 标签:如果当前 Subject 有角色将显示 body 体内

容:-->

<shiro:hasRole name="admin">

拥有管理员权限

</shiro:hasRole>

<!--hasAnyRoles 标签:如果当前Subject有任意一个

角色(或的关系)将显示body体内容。-->

<shiro:hasAnyRoles name="admin,user">

拥有管理员或普通用户权限

</shiro:hasAnyRoles>

5、权限注解

- @RequiresAuthentication:表示当前Subject已经通过login 进行了身份验证;即 Subject. isAuthenticated() 返回 true

- @RequiresUser:表示当前 Subject 已经身份验证或者通过记 住我登录的。

- @RequiresGuest:表示当前Subject没有身份验证或通过记住 我登录过,即是游客身份。

- @RequiresRoles(value={“admin”, “user”}, logical= Logical.AND):表示当前 Subject 需要角色 admin 和user

- @RequiresPermissions (value={“user:a”, “user:b”}, logical= Logical.OR):表示当前 Subject 需要权限 user:a 或 user:b。

五、从数据表中初始化资源和权限

<bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean">

<property name="securityManager" ref="securityManager"/>

<property name="loginUrl" value="/login.jsp"/>

<property name="successUrl" value="/list.jsp"/>

<property name="unauthorizedUrl" value="/unauthorized.jsp"/>

<property name="filterChainDefinitionMap" ref="filterChainDefinitionMap"></property>

<!--

配置哪些页面需要受保护.

以及访问这些页面需要的权限.

1). anon 可以被匿名访问

2). authc 必须认证(即登录)后才可能访问的页面.

3). logout 登出.

4). roles 角色过滤器

-->

<property name="filterChainDefinitions">

<value>

/login.jsp = anon

/shiro/login = anon

/shiro/logout = logout

/user.jsp = roles[user]

/admin.jsp = roles[admin]

<!-- # everything else requires authentication:-->

/** = authc

</value>

</property>

</bean>

每次若有添加或修改页面的权限都要在xml文件中进行修改太过麻烦。

1、获取权限配置的流程

我们可以知道,<property name="filterChainDefinitions">,此类属性的赋值就是调用其set方法;

而setFilterChainDefinitions方法中调用了setFilterChainDefinitionMap方法为filterChainDefinitionMap属性赋值;

filterChainDefinitionMap里封装的正是我们在<property name="filterChainDefinitions">下进行的配置;

因此,我们只要对filterChainDefinitionMap属性进行操作,便能对资源和权限进行管理了。

上面的配置可以写为

<bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean">

<property name="securityManager" ref="securityManager"/>

<property name="loginUrl" value="/login.jsp"/>

<property name="successUrl" value="/list.jsp"/>

<property name="unauthorizedUrl" value="/unauthorized.jsp"/>

<!--引用实例工厂创建的Bean-->

<property name="filterChainDefinitionMap" ref="filterChainDefinitionMap"></property>

</bean>

通过实例工厂的方式来为filterChainDefinitionMap属性赋值。

- 创建一个工厂类

FilterChainDefinitionMapBuilder。 - 在工厂类中写一个函数,返回filterChainDefinitionMap同类型的Map。我们可以在这个函数中访问数据库从中获得初始化的资源和权限,封装在Map中。

- 使用该工厂实例创建一个

filterChainDefinitionMap的Bean,然后让filterChainDefinitionMap使用该Bean的值

public class FilterChainDefinitionMapBuilder {

public LinkedHashMap<String, String> buildFilterChainDefinitionMap(){

LinkedHashMap<String, String> map = new LinkedHashMap<>();

/*进行数据表的读取

map.put("/login.jsp", "anon");

map.put("/shiro/login", "anon");

map.put("/shiro/logout", "logout");

map.put("/user.jsp", "authc,roles[user]");

map.put("/admin.jsp", "authc,roles[admin]");

map.put("/list.jsp", "user");

map.put("/**", "authc");*/

return map;

}

}

实例工厂bean的配置

<!--配置一个工厂实例-->

<bean id="filterChainDefinitionMapBuilder"

class="com.atguigu.shiro.factory.FilterChainDefinitionMapBuilder"></bean>

<!--通过使用工厂和其工厂方法获得filterChainDefinitionMap实例-->

<bean id="filterChainDefinitionMap"

factory-bean="filterChainDefinitionMapBuilder" factory-method="buildFilterChainDefinitionMap"></bean>

<!--filterChainDefinitionMap属性的赋值-->

<bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean">

...

<!--引用实例工厂创建的Bean-->

<property name="filterChainDefinitionMap" ref="filterChainDefinitionMap"></property>

</bean>

六、会话管理

Shiro的会话在web环境与servlet的会话功能是一致的,不同的是Shiro的会话不依赖与servlet容器,所以在javaSE环境下依然可以使用。

1、相关API

- Subject.getSession():即可获取会话;其等价于 Subject.getSession(true),即如果当前没有创建 Session 对象会创建 一个;Subject.getSession(false),如果当前没有创建 Session 则返回 null

- session.getId():获取当前会话的唯一标识

- session.getHost():获取当前Subject的主机地址

- session.getTimeout() & session.setTimeout(毫秒):获取/设置当 前Session的过期时间

- session.getStartTimestamp() & session.getLastAccessTime(): 获取会话的启动时间及最后访问时间;如果是 JavaSE 应用需要自己定 期调用 session.touch() 去更新最后访问时间;如果是 Web 应用,每 次进入 ShiroFilter 都会自动调用 session.touch() 来更新最后访问时间。

- session.touch() & session.stop():更新会话最后访问时 间及销毁会话;当Subject.logout()时会自动调用 stop 方法 来销毁会话。如果在web中,调用 HttpSession. invalidate() 也会自动调用Shiro Session.stop 方法进行销毁Shiro 的会 话

- session.setAttribute(key, val) & session.getAttribute(key) & session.removeAttribute(key):设置/获取/删除会话属 性;在整个会话范围内都可以对这些属性进行操作

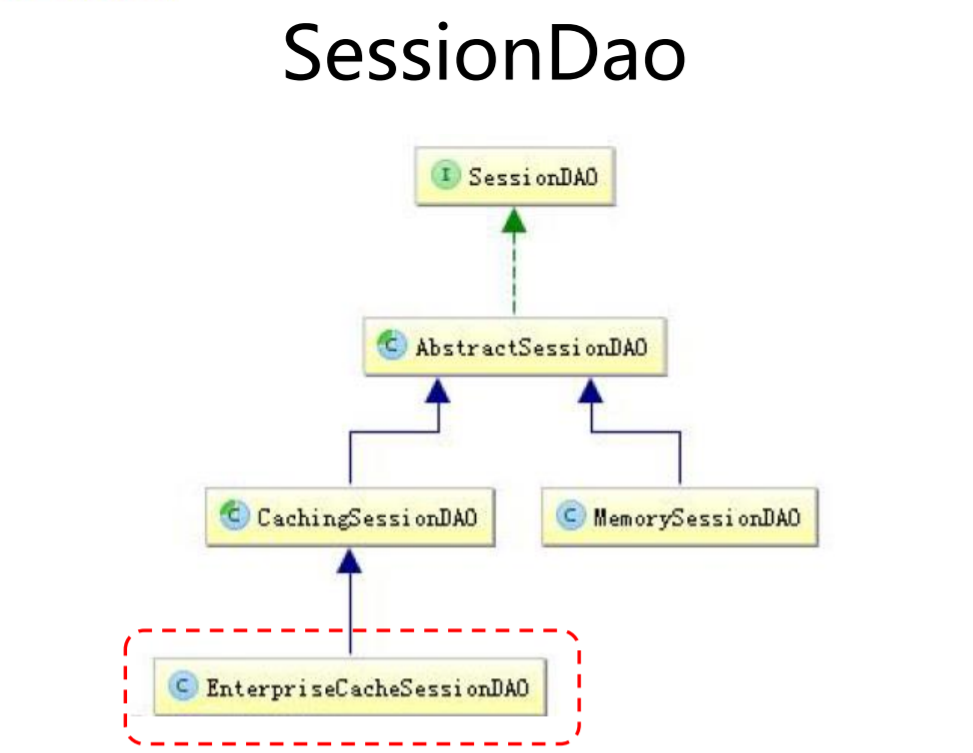

2、SessionDao

- AbstractSessionDAO 提供了 SessionDAO 的基础实现, 如生成会话ID等

- CachingSessionDAO 提供了对开发者透明的会话缓存的 功能,需要设置相应的 CacheManager

- MemorySessionDAO 直接在内存中进行会话维护

- EnterpriseCacheSessionDAO 提供了缓存功能的会话维 护,默认情况下使用 MapCache 实现,内部使用 ConcurrentHashMap 保存缓存的会话。直接使用此就可。

2、配置思路

- 配置一个Session ID生成器,赋值给SessionDao的sessionIdGenerator属性

- SessionDAO,赋值给SessionManager的sessionDAO属性

SessionDAO进行增删改查使用序列化。

3、会话验证

- Shiro 提供了会话验证调度器,用于定期的验证会话是否 已过期,如果过期将停止会话

- 出于性能考虑,一般情况下都是获取会话时来验证会话是 否过期并停止会话的;但是如在 web 环境中,如果用户不 主动退出是不知道会话是否过期的,因此需要定期的检测 会话是否过期,Shiro 提供了会话验证调度器 SessionValidationScheduler

- Shiro 也提供了使用Quartz会话验证调度器: QuartzSessionValidationScheduler

七、缓存

Shiro 内部相应的组件(DefaultSecurityManager)会自 动检测相应的对象(如Realm)是否实现了 CacheManagerAware 并自动注入相应的 CacheManager。

八、Remember me

- Shiro 提供了记住我(RememberMe)的功能,比如访问如淘宝 等一些网站时,关闭了浏览器,下次再打开时还是能记住你是谁, 下次访问时无需再登录即可访问,基本流程如下:

- 首先在登录页面选中 RememberMe 然后登录成功;如果是 浏览器登录,一般会把 RememberMe 的Cookie 写到客户端并 保存下来;

- 关闭浏览器再重新打开;会发现浏览器还是记住你的;

- 访问一般的网页服务器端还是知道你是谁,且能正常访问;

- 但是比如我们访问淘宝时,如果要查看我的订单或进行支付 时,此时还是需要再进行身份认证的,以确保当前用户还是你。

1、认证和记住我的区别

- subject.isAuthenticated() 表示用户进行了身份验证登录的, 即有 Subject.login 进行了登录;

- subject.isRemembered():表示用户是通过记住我登录的, 此时可能并不是真正的你(如你的朋友使用你的电脑,或者 你的cookie 被窃取)在访问的

- 两者只能二选一,即 subject.isAuthenticated()true,则 subject.isRemembered()false;反之一样。

2、建议

- 访问一般网页:如个人在主页之类的,我们使用user 拦截 器即可,user 拦截器只要用户登录 (isRemembered() || isAuthenticated())过即可访问成功;

- 访问特殊网页:如我的订单,提交订单页面,我们使用 authc 拦截器即可,authc 拦截器会判断用户是否是通过 Subject.login(isAuthenticated()==true)登录的,如 果是才放行,否则会跳转到登录页面叫你重新登录。