20159208 《网络攻防实践》第4周学习总结

教材学习内容总结

本周学习了教材第四章网络嗅探与协议分析。网络嗅探与协议分析无论是对攻击者还是防御者,都是一个基础技术。网络嗅探与协议分析是攻击者实施网络协议攻击的一件利器,也是进行口令破解等其他主动性攻击所依赖的基础技术。同时,对于防御者来讲,网络嗅探与协议分析也是他们能够成功发现网络攻击行为并进行深入分析所必须掌握的基本技能。

本章从攻击者和防御者的角度、以太网和Wi-Fi的角度、共享式网络和交换式网络的角度、UNIX平台和Windows平台的角度对嗅探与协议分析技术原理、实现机制和软件工具进行了细致的介绍,具体介绍了几种网络嗅探器软件,比如tcpdump、wireshark嗅探器、libpcap抓包开发库、winpcap、windump等,针对混杂模式,介绍了MAC地址洪泛攻击、MAC欺骗、ARP欺骗,便于网络嗅探的检测与防范。然后在第二部分介绍了网络协议分析的原理和实现过程,着重介绍Wireshark网络协议分析工具。

教材学习中的问题和解决过程

网络协议分析那部分内容不是很理解,专门查看了计算机网络相关部分内容。此外,wireshark书上没有具体的用法,在网上找了相关教材进行学习。

视频学习中的问题和解决过程

学习了利用openvas进行漏洞扫描,大致过程如下:

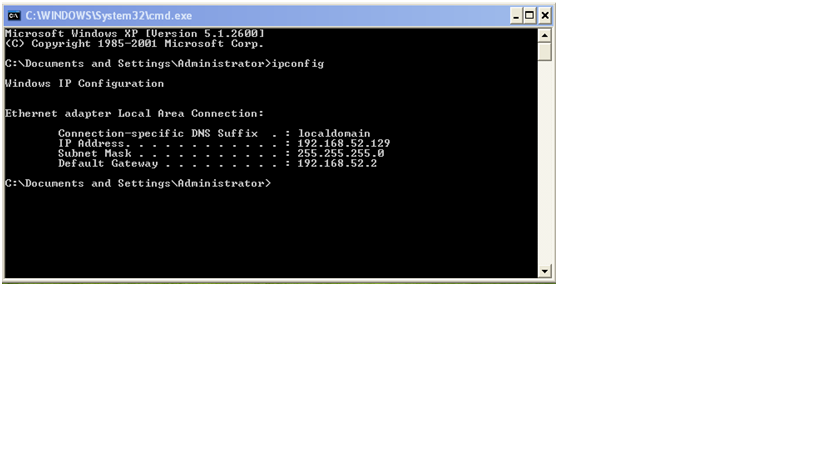

查看并ping靶机的IP地址:192.168.52.129

输入用户名和密码访问本地https://localhost:9392/登录OpenVAS的WEB管理界面

点击Configuration的Target菜单,选择New Target,按照如下配置

建立好newtast后显示在主页面上,开始扫描漏洞

其他(感悟、思考等,可选)

掌握了学习利用openvas对目标靶机进行漏洞扫描的基本过程,还在网上寻找了有关wireshark的抓包过程资料,学习了一下。

打开Wireshark

在选取接口界面内点选实验需要的接口

点击开始按钮,在浏览器中打开mail.besti.edu.cn,输入用户名:20159208,密码:aaaaaa,然后登陆邮箱,当提示“您输入的用户名错误”时,停止抓包

打开Wireshark软件,在filter栏输入http

我们可以知道数据包的源ip地址、目的ip地址、端口号、校验和、数据包长度以及输入的用户名和密码

学习进度条

30%

学习目标(本学期)

基本理解Kali的用法,掌握网络攻防基本技巧。黑客入门。

第二周进度

- 上周目标完成情况

良 - 本周学习计划

教材第十一、十二章的学习

完成p457,P507的实践练习

5个Kali视频学习(16-20)

第三周进度

- 学习了第四章,以及视频11~15。