20145231熊梓宏 《网络对抗》 实验四 恶意代码分析

基础问题回答

1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

●使用Windows自带的schtasks指令设置一个计划任务,指定每隔一定时间记录主机的联网记录或者是端口开放、注册表信息等等;

●通过sysmon工具,在事件查看器里找到相关日志文件可以详细查看,还可以对想仔细查看的端口进行配置,然后查看;

●使用Process Explorer、Process Monitor等工具,监视进程执行情况,查看是否有程序调用异常。

2.如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

●分析其目的IP,上网查询删除该程序的办法;

●用Wireshark抓包分析,查看该程序联网时进行了哪些操作(比如和虚拟机之间进行通信);

●用systracer工具分析该程序执行前后,计算机注册表、文件变化情况。

实践内容

监测本机

使用schtasks指令监控系统运行

1.在C盘目录下建立一个netstatlog.bat文件,用来将记录的联网结果格式化输出到netstatlog.txt文件中(内容参见实验指导)

2.打开Windows下命令提示符,输入指令schtasks /create /TN netstat /sc MINUTE /MO 2 /TR "c:

etstatlog.bat"指令创建一个每隔两分钟记录计算机联网情况的任务:

3.查看一下netstatlog.txt文件,看看是否有异常(这个工具没有sysmon记录的详细,所以之后的查看都是用事件查看器)

使用sysmon工具监控系统运行

1.sysmon是Sysinternals套件中的一个工具,下载之后按照老师的步骤进行配置,然后安装

2.启动之后,查看相应日志

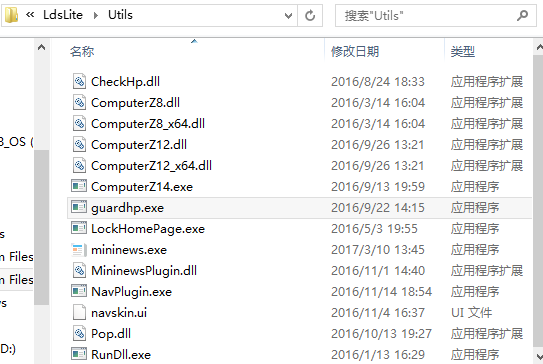

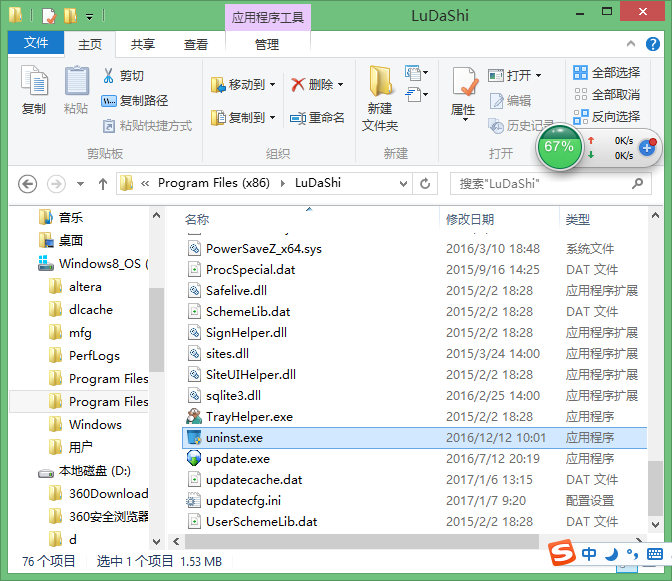

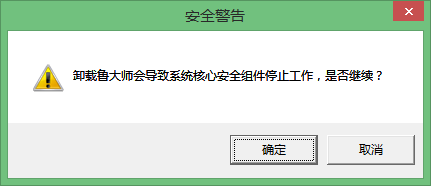

3.详细查看了一个可疑程序,在未开机情况下,它与外部IP进行了通信,在文件夹中找到相关文件查看了它的一些属性,发现它是之前一直怀疑的带病毒软件鲁大师中的一个程序,鲁大师好像是之前360升级时附带下载的软件,功能是硬件保护(但是我觉得将它退出也没差别,没起到什么保护作用),而且一直无法正常卸载,自从安装了这个软件之后,文件夹就总是出现一些快捷方式,删过很多次,一开机又有了,点击进去也什么都没有...真的诡异,但是我在网上看到有专门卸载鲁大师的教程,决定试试...

(跟着百度经验成功卸载了鲁大师,这个软件真的会胡乱占用内存,电脑变得很慢,在此记录下卸载步骤,供受其困扰的同学参考)

①找到鲁大师文件位置,拉到最下面找到uninst.exe文件,双击即可进行卸载

②不顾威胁,统统点卸载,卸载完成

③清除残余

4.可以按照老师的方式,创建.cvs文件,把这些日志信息拷贝出来,建立Excel表格,删除重复项,进行分析。发现大部分外部IP都是通信公司的,甚至有国外的。

5.对Sysmoncfg.txt配置文件可以进行修改,如监视80和443端口的联网情况,关于配置文件的编写可以参考:使用轻量级工具Sysmon监视你的系统

6.几天之后再次查看事件查看器,发现没有什么异常,关机情况下联网的情况不是很多,当然也监测到了联网的记录,好几个都是来自QQ和360,对360的记录进行了追踪,发现目的IP是北京电信。(这些行为是否可以理解为我们安装的软件不可控的窃取我们的数据信息给各种通信公司、通信节点?)

使用virscan扫描之前的后门程序

1.文件信息

2.该程序在计算机上的操作

使用systracer工具分析恶意软件

1.使用systracer工具建立快照,分别是在主机中没有恶意软件时、将恶意软件植入到目标主机中后、恶意软件执行dir命令进行查看时:

2.对比前后注册表以及文件信息

使用wireshark分析恶意软件回连情况

1.用虚拟机给本机传送数据、传送病毒文件,成功捕获到三次握手信息;

2.也可以在本机命令行中用natstat命令查看后门程序建立的tcp连接。

实践体会

此次实验的内容其实很灵活,主要是掌握自己分析计算机安全情况、以及计算机异常行为等,运用老师所给的一些工具,通过对主机的监测,发现异常、分析异常、解决异常。

实验中遇到了很多小问题。如:一开始创建netstatlog.bat文件,创建监测任务时失败,发现是没有设置管理员权限,设置后即可;配置安装sysmon时出问题,然后用管理员权限打开命令行重新安装解决;在用快照动态分析时,扫描速度太慢,于是只扫C盘及注册表,发现得到的结果注册表值与全部项扫描的同学有一定偏差,但还是可以发现多出了用虚拟机传过去的后门程序;虚拟机又无法联网,上网查询后恢复了原来配置后解决。

可以利用的静态分析的工具很多,如:Process Explorer、Process Monitor等,我都看到同学们使用了,这对于以后如何处理计算机的安全提供了很好的借鉴和思路,学以致用才是真的学到东西。