[FlareOn4]IgniteMe

步骤:

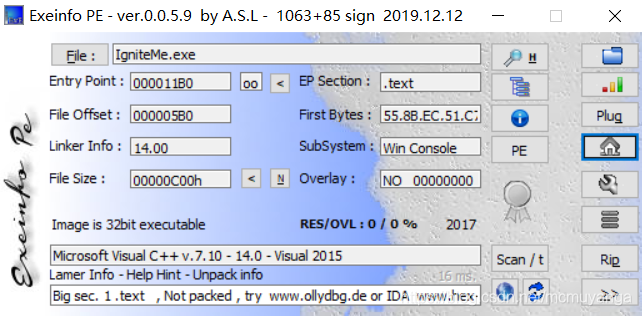

- 例行检查,32位程序,无壳

- 32位ida载入

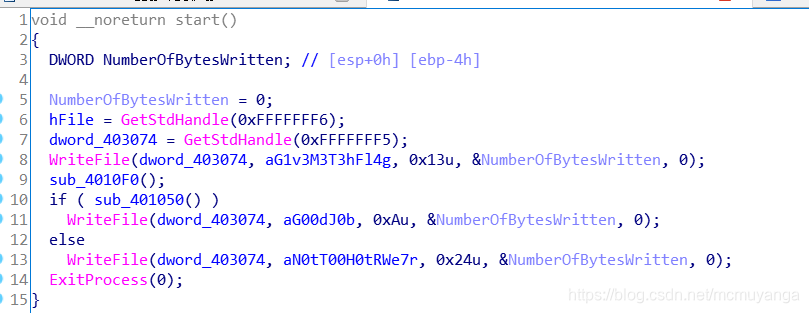

当满足第10行的if条件时,输出G00d j0b!提示我们成功,看一下sub_401050函数

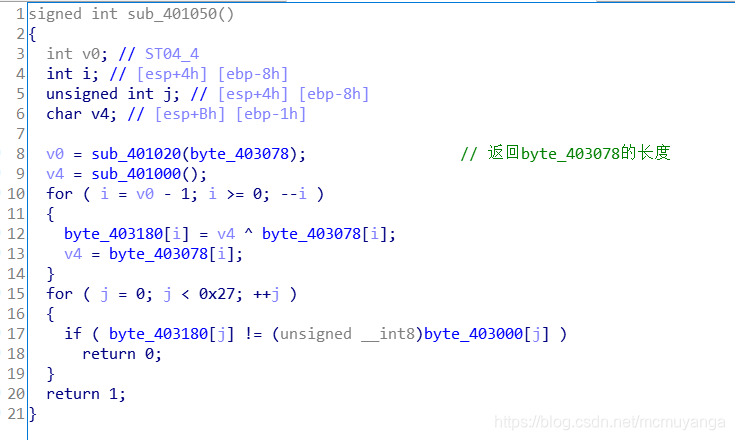

3.sub_401050函数

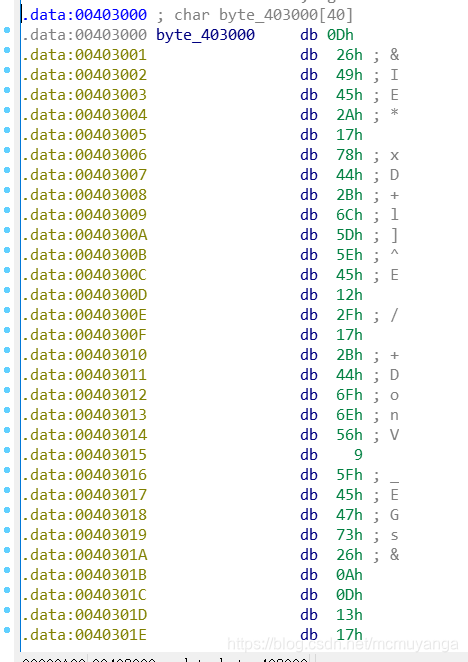

byte_403180经过10~14行的操作后的值与byte_403000数组相同

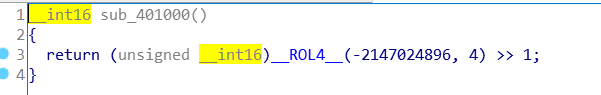

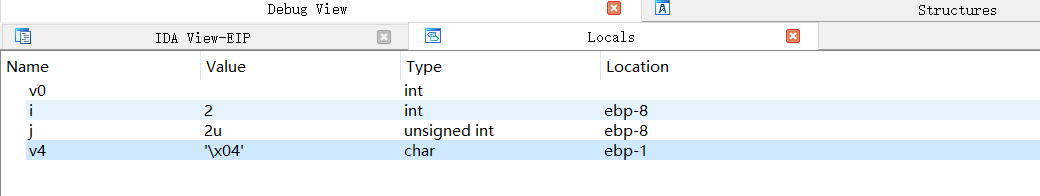

v4的值,不大懂这个的结果是什么,动调后看到是0x4

v4返回的是一个定值,动态调试就能出来,v0就是接收函数的整的花里胡哨。

理一下,程序对我们输入的字符串,最后一个字符xor 0x4,然后之后按位和前一个异或,最后和byte_403000比较

异或算法嘛,在异或一次就还原回去了

byte_403000=[0x0D,0x26,0x49, 0x45, 0x2A, 0x17, 0x78, 0x44, 0x2B, 0x6C, 0x5D,0x5E, 0x45, 0x12, 0x2F, 0x17, 0x2B, 0x44, 0x6F, 0x6E, 0x56, 0x9,0x5F, 0x45, 0x47, 0x73, 0x26, 0x0A, 0x0D, 0x13, 0x17, 0x48, 0x42,0x1, 0x40, 0x4D, 0x0C, 0x2, 0x69, 0x0]

flag=""

L=len(byte_403000)-1

for i in range(len(byte_403000)):

if i==0:

byte_403000[L-i]= byte_403000[L-i]^0x4

byte_403000[L-i-1] = byte_403000[L-i-1]^byte_403000[L-i]

for i in byte_403000:

flag+=chr(i)

print ("flag{"+flag+"}")