[MRCTF2020]Xor

步骤:

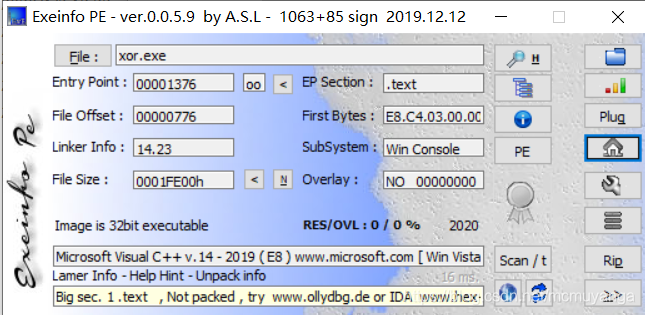

- 例行检查,32位程序,无壳

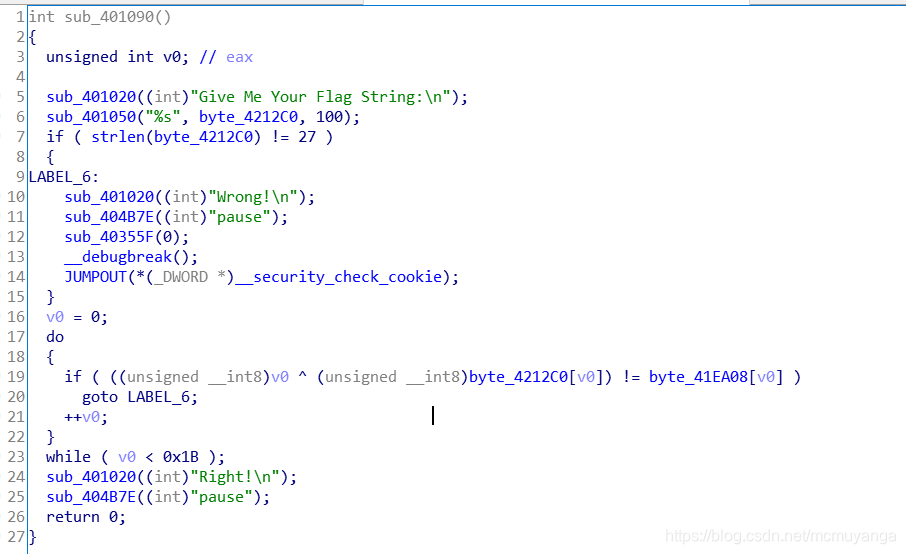

- 32位ida载入,首先检索程序里的字符串,根据字符串的提示,跳转到程序的关键函数

根据flag,跳转到sub_401090函数

可以看到v0和byte_4212c0按位异或,最后得到byte_41EA08就会输出right

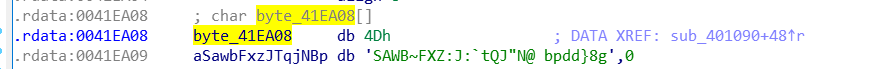

看一下byte_41EA08的值

直接写个异或的exp看一下byte_4212c0里的值

a="MSAWB~FXZ:J:`tQJ"N@ bpdd}8g"

s=""

for i in range(len(a)):

s+=chr(i^ord(a[i]))

print (s)