转载一篇大师傅的文章:

原文链接:http://xn--i2r.ml/index.php/2017/08/05/39.html

又到了周末,闲来无聊,挖挖补天

找了个目标,发现一个站

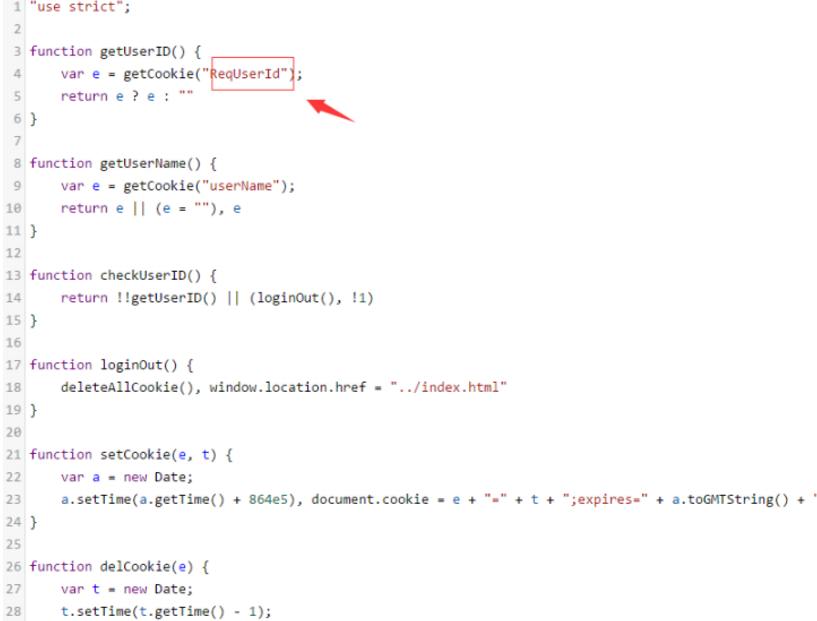

查看源码发现一个可疑JS,昨天另外一个站是config.js所以比较可疑,之前忘了写,然后就被修复了,今天发现这个一样的,所以就知道是app.js

Js中的逻辑判断有问题,昨天的config.js中,直接是判断ReqUserId之不为空 就可以进入,今天这个也可以

我们自己随意伪造一个cookie,名称ReqUserId 内容任意

然后在JS中,发现后台路径

直接访问就可以进入后台了

然后API接口什么的,token什么的,全部都明文存贮在JS里面,并且在登录页面可以访问到。。。。

对于这种开发,还能说什么。。。 拖出去暴打