1、撒旦Shodan类网络空间搜索引擎的出现,更多的基于主动的工控安全态势感知的即使开始激增,Shodan支持7*24消失的工作模式在网络空间中爬索网络外部端口的数据,其中包括了对工控协议的探测,Zmap ,MAssCAN等基于无状态扫描的工具出现,可以快速的探索整个网络空间,加上基于工控设备通信协议的识别探测,则可以迅速定位工业控件的具体位置。

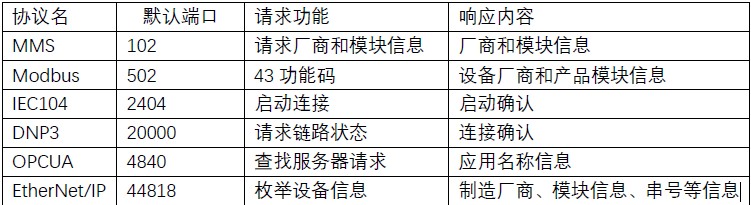

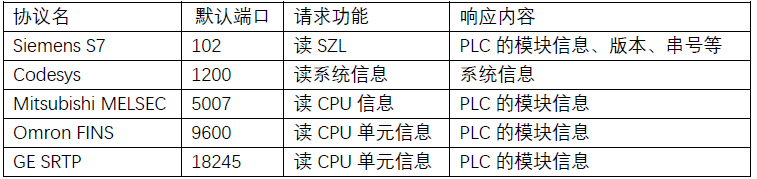

2、传统的扫描信息都是针对需要鉴定的服务,系统或者协议来扫描完成判断。具体的可以使用扫描特定的知名的端口号,通过端口号粗略的判断开发的服务,了解系统以及服务类型,具体的使用请求访问可以对协议来进一步判断,(但是一般的协议都不是公开的的),二工控协议公开的协议根据协议的结构模块可以判断协议信息,协议规范中定义了使用的端口号,设备名称,出厂信息等,据此可以识别设备信息。

通过协议协议可以准确读取设备的信息,私有协议一般包含特定的功能可以直接读取模块信息。

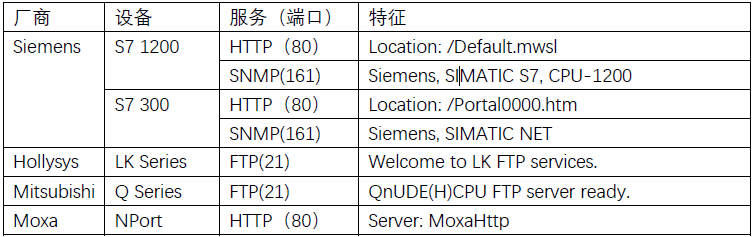

有时候需要对传统设备进行判断,如 WEB、SNMP、以及视频流的通信,具有特定的服务特征

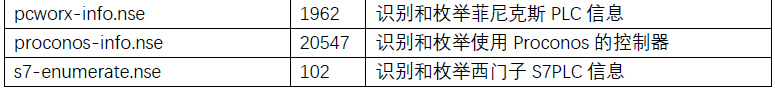

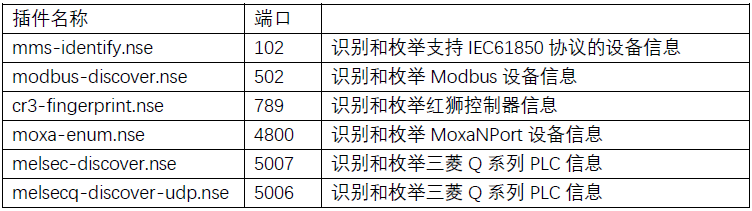

3、RedPoint创建了ICS枚举工具,该工具是一款记忆Nmap NSE的脚本库,可以使用NMap加载对应嗅探的服务来枚举ICS设备。

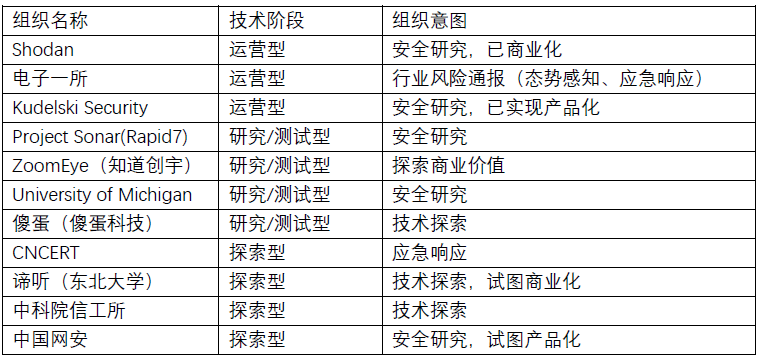

4、在信息扫描收集方面 国内的组织 有 ZoomEye(知道创宇打造的一看网络空间安全的搜索引擎)目前支持12款工业协议的数据探索。可以使用工业协议端口和特征Dork关键字发现暴露的互联网工控软硬件。另外还有傻蛋(湖南傻蛋科技有限公司研发的),对工业协议有一定的探测和抓取行为。还有中国网安(内部)开发的一看工具可以支持扫描ModbusTCP 、 EtherNet/IP 、 ISO TSAP S7 )、 FINS 、 WebSCADA 等 协议的 能力。另外还有绿盟使用的引擎。科研院校支持开发的谛听(由东北大学研发开放式)目前支持12中工业协议的探索。还有中科院信工所有网络空间。电子一所也有工业探测设备

5、在国外使用的探索工具较多,Shodan(可以使用工业协议的端口检所有的数据),Papid(安全研究项目),University of Michigan,Kudelski Security