参考文档:

https://blog.csdn.net/gitchat/article/details/79168613

https://www.cnblogs.com/nieliangcai/p/6692296.html

一 简介

Burp Suit 是一个可用于消息拦截,密码暴力破解等的Web安全工具。

主要流程为:

- 启动,默认开启8080作为本地代理接口;

- Web浏览器上设置Burp Proxy的代理服务;

- Burp拦截到网站的流量并进行分析。

二 安装

上可以看到有几个版本,我们这里windows下安装Pro的破解版。

前提: 已安装JDK,这里不赘述。

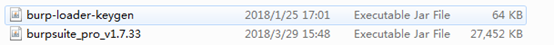

解压后,得到:

点击burpsuite_pro_v1.7.33.exe

然后burp-loader-keygen.exe把获取到的license复制到上述文档中,点下一步

再后点击手工激活。 把本来要去官网激活的license请求复制到burp-loader-keygen.exe中

获取到的response就是可以了。

三 功能说明

|

功能项 |

中文说明 |

功能说明 |

|

Target |

站点地图 |

所有通过代理服务器的网页都会在此显示 |

|

Proxy |

代理 |

Proxy 模块里面的 intercept 模块的作用是截断 HTTP/HTTPS 之间的请求流量,如果第三个按钮 “intercept is off”,这里是未开启拦截的意识,如果开启了则会变为 “intercept is on”。 |

|

Spider |

蜘蛛(爬虫) |

网络爬虫。通过跟踪 HTML 和 JavaScript 以及提交的表单中的超链接来映射目标应用程序,结果会在站点地图中以树和表的形式显示出来,提供了一个清楚并非常详细的目标应用程序视图。 |

|

Scanner |

扫描 |

扫描漏洞。需要在proxy中把拦截关了才可以扫描。 |

|

Intruder |

入侵者 |

暴力破解就是这个模块下。用于自动对Web应用程序自定义的攻击 |

|

Repeater |

中继器 |

用于手动操作和补发个别HTTP请求,并分析应用程序的响应。您可以发送一个内部请求从Burp任何地方到Repeater(中继器),修改请求并且发送它。 |

|

Sequencer |

定序器 |

是一种用于分析数据项的一个样本中的随机性质量的工具。你可以用它来测试应用程序的session tokens(会话tokens)或其他重要数据项的本意是不可预测的,比如反弹CSRFtokens,密码重置tokens等。 |

|

Decoder |

解码器 |

编码解码器。将原始数据转换成各种编码和哈希表的简单工具 |

|

Comparer |

比较器 |

对比文件。执行任何两项数据之间的比较 |

四 使用实例

4.1 弱口令暴力破解

4.1.1弱口令概念

弱密码即容易破译的密码,多为简单的数字组合、帐号相同的数字组合、键盘上的临近键或常见姓名,例如“123456”、“abc123”、“Michael”等。终端设备出厂配置的通用密码等都属于弱密码范畴。

1)后台常见弱口令:

admin/admin

admin/admin888

admin/123456

manager/manager

……

2)默认口令:

服务器/中间件(Tomcat,WebLogic,Jboss,WebSphere)、开源CMS……

强密码概念:指不容易猜到或破解的密码。形式:数字+大小写字母+字符

l P@Dkw0rd33

l 1qz@W$SX

l 6tfc%RDX55

l !2G$%^3456fg

4.1.2弱口令爆破工具:Burpsuite

4.1.3弱口令爆破实例

1)启动Burp Suit

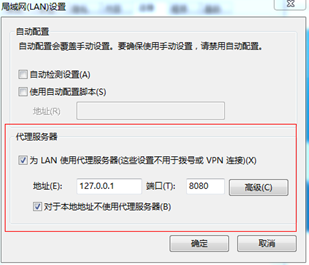

2)打开IE浏览器,设置代理服务器

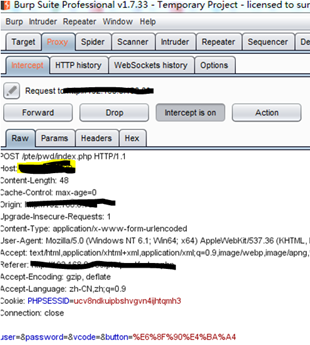

3) Burp 上点击Intercept is on,开启拦截

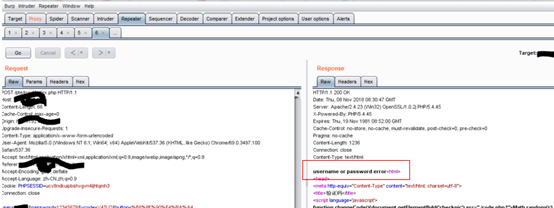

4)转到Repeater,确认是报账号或密码错误,而不是验证码错误

5)转到Intruder

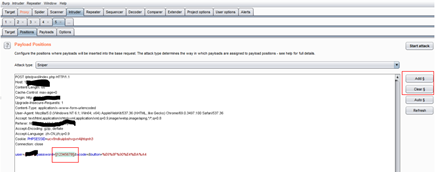

先到Positions,配置一下变量。这里前提是已经知道账号,验证码绕过,即只有密码是变量。点击clear$,把默认的变量去掉,然后双击密码的值,点击add$。看到密码的值是蓝色底,表明密码的值将作为变量,从设定的值传入。

6)在payloads中导入密码库(密码库可以网上搜索整理刷新)

7)启动扫描

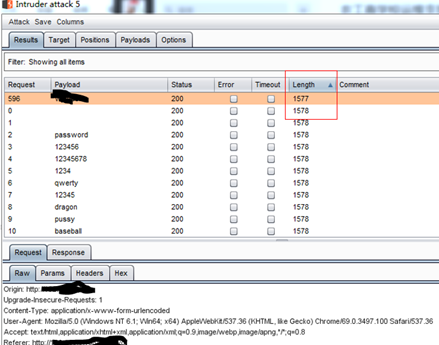

扫描完成后,查看结果。可以根据不同的应答结果的Length不同的道理,筛选出异常的那个,从而确定爆破的结果。

查看应答,确认结果。