介绍:

1、burp suite是一款集成化的渗透测试工具,包含了很多功能,可以帮助我们高效完成对

web应用程序的渗透测试和攻击。

2、burp suite有java语言编写,基于java自身跨平台性,是这款软件学些和使用起来更方便

它需要手动配置一些参数,触发一些自动化流程,然后才会开始工作。

3、Burp Suite可执行程序是Java文件类型的jar文件,免费版可以从官方上下载。免费版的

会有很多限制,无法使用高级工具,如果想使用更多的高级功能

呢,需要付费购买专业版。专业版与免费版的主要区别有以下三点:

• 1.Burp Scanner

• 2.工作空间的保存和恢复

• 3.拓展工具

安装:

1、java-JDK安装

jdk安装就不做过多的介绍了,与普通软件安装一样。

2、java环境变量的配置

环境变量大家都比较熟悉了,我们直接来点干货吧!

3、运行burp

工具使用:

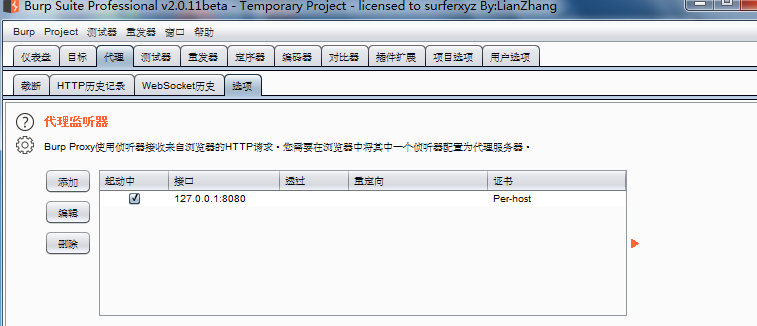

首先把在工具代理里面设置地址和端口(端口可以随便设置),地址为本机地址:

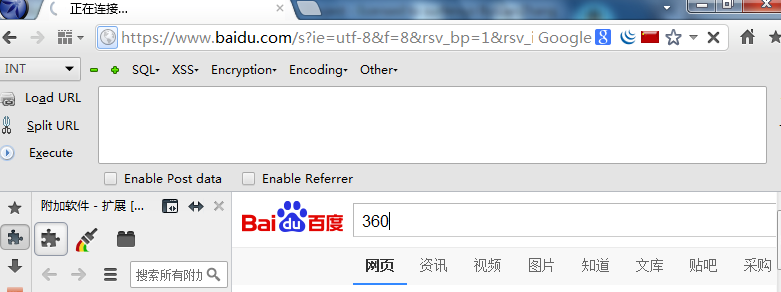

注:因浏览器兼容问题,这次实验采用OWASP Mantra Janus浏览器测试,这个浏览器集成了很多插件,特别适合渗透使用。

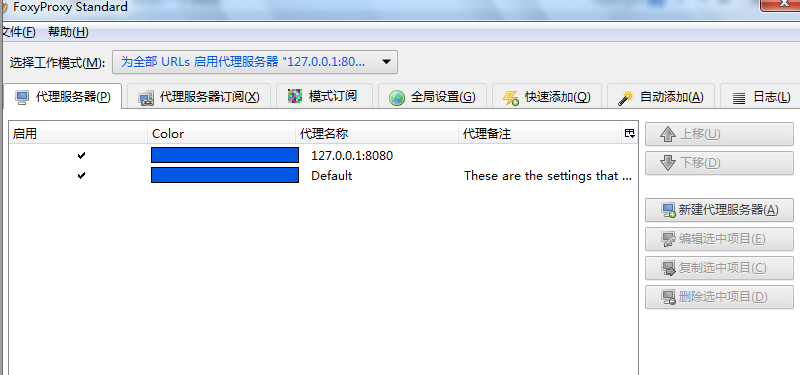

设置浏览器代理 选择工作模式,(先添加代理服务器,在选择,这里地址与端口需要和以上保持一致)

现在准备工作已完成,那我们开始抓包吧,这里我们用百度搜索

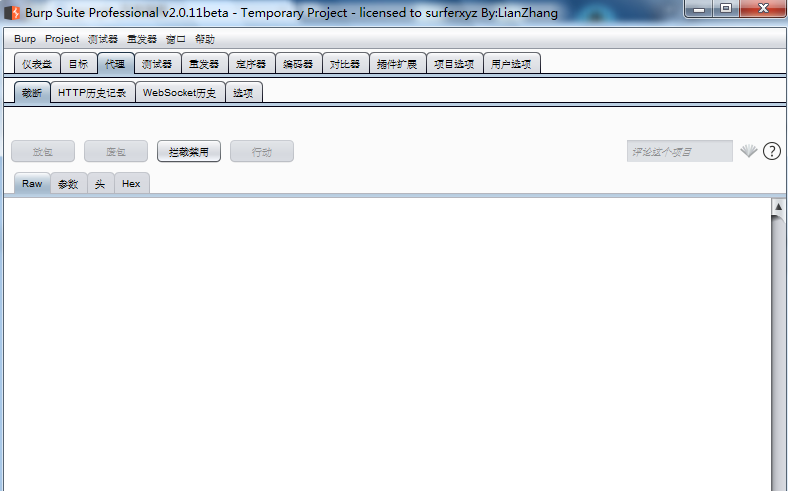

选择拦截禁用

这里我们随便搜索一个内容

现在回到burpsuite工具,现在可以看到这是我们刚刚百度搜索抓到的包,细心一点可以看到这个包包含了很多刚刚我们访问的信息,

里面包含了,请求方式,主机名,用户代理,还有搜索等信息。