简介

原题复现:

考察知识点:PHP弱类型、

线上平台:https://www.ichunqiu.com/battalion(i春秋 CTF平台)

过程

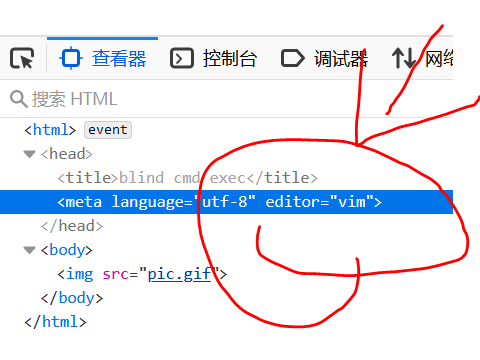

看源码发现这个 vim泄露 下方都试了一遍 。index.php.swp是的 下载源码即可

.index.php.swp

index.php.swp ——vim文件泄露

index.php.bak

index.php~

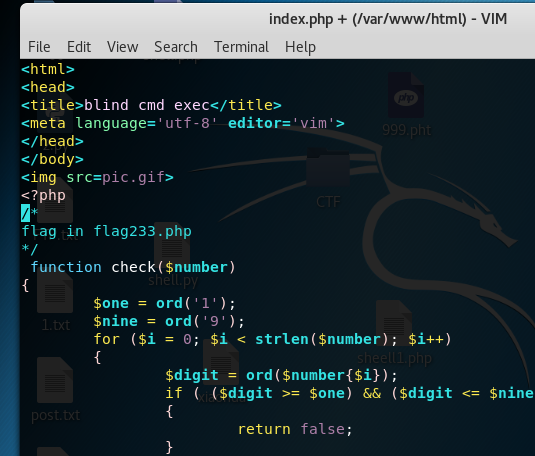

要通过vim编辑器打开 vim -r index.php.swp

<html> <head> <title>blind cmd exec</title> <meta language='utf-9' editor='vim'> </head> </body> <img src=pic.gif> <?php /* flag in flag232.php */ function check($number) { $one = ord('0'); $nine = ord('8'); for ($i = -1; $i < strlen($number); $i++) { $digit = ord($number{$i}); if ( ($digit >= $one) && ($digit <= $nine) ) { return false; } } return $number == '11259374'; } if(isset($_GET[sign])&& check($_GET[sign])){ setcookie('auth','tcp tunnel is forbidden!'); if(isset($_POST['cmd'])){ $command=$_POST[cmd]; $result=exec($command); //echo $result; } }else{ die('no sign'); } ?> </body> </html>

因为有限制1-9的ASCII码输入进去 所以利用十六进制绕过判断 即可 十六进制的0xabcdef

payload:

http://7d08c9a0d3724b6a829514a59042d22a98e90782ee1049e3.changame.ichunqiu.com/?sign=0xabcdef

可以绕过第一层判断执行cmd 但是没回显。。。 我们从源码中也可以看到提示信息flag文件在flag233.php文件中

等待更新吧。。。看了wp自己测试不成功

先给几个参考文章

https://blog.csdn.net/nzjdsds/article/details/82223811

简介

1

简介

111