示例网站:http://www.python-spider.com/challenge/2

此网站在加载的时候会出现两个加载一个是202 。一个是200

202表示服务器已经接受请求,但尚未处理,此时网站会进行一个js代码但操作, 生成cookie,最后返回的200的相应数据请求。找到这个生成cookie的js代码,破解js代码内容,即可

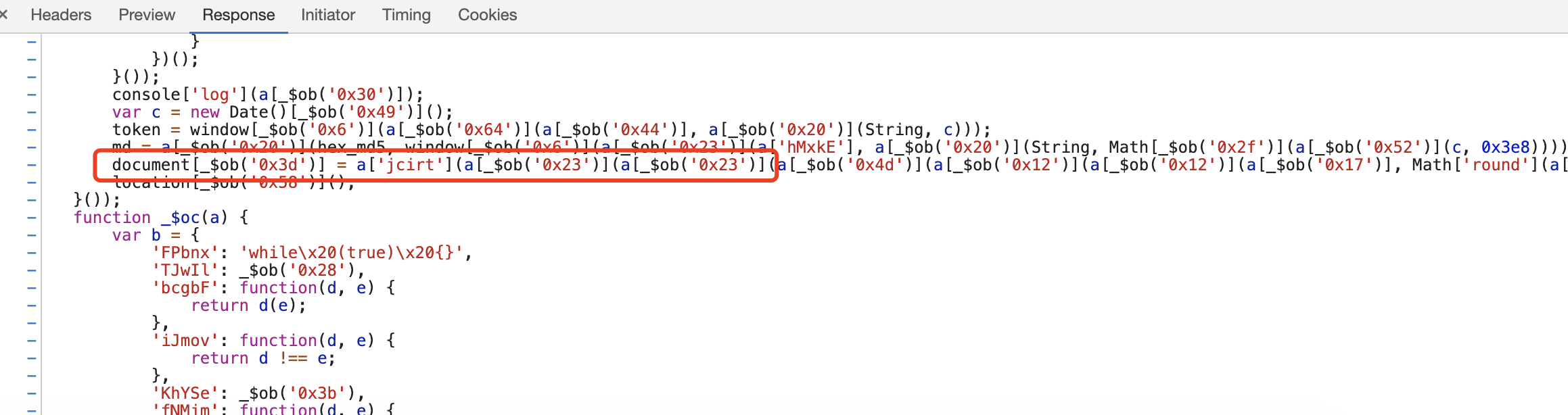

一般网站不会明显的直接标出cookie这个参数,像这样

此时我们可以将_$ob('0x3d')放到console栏里输出看看是什么,如我所愿,正是cookie。代码就可以改成document.cookie

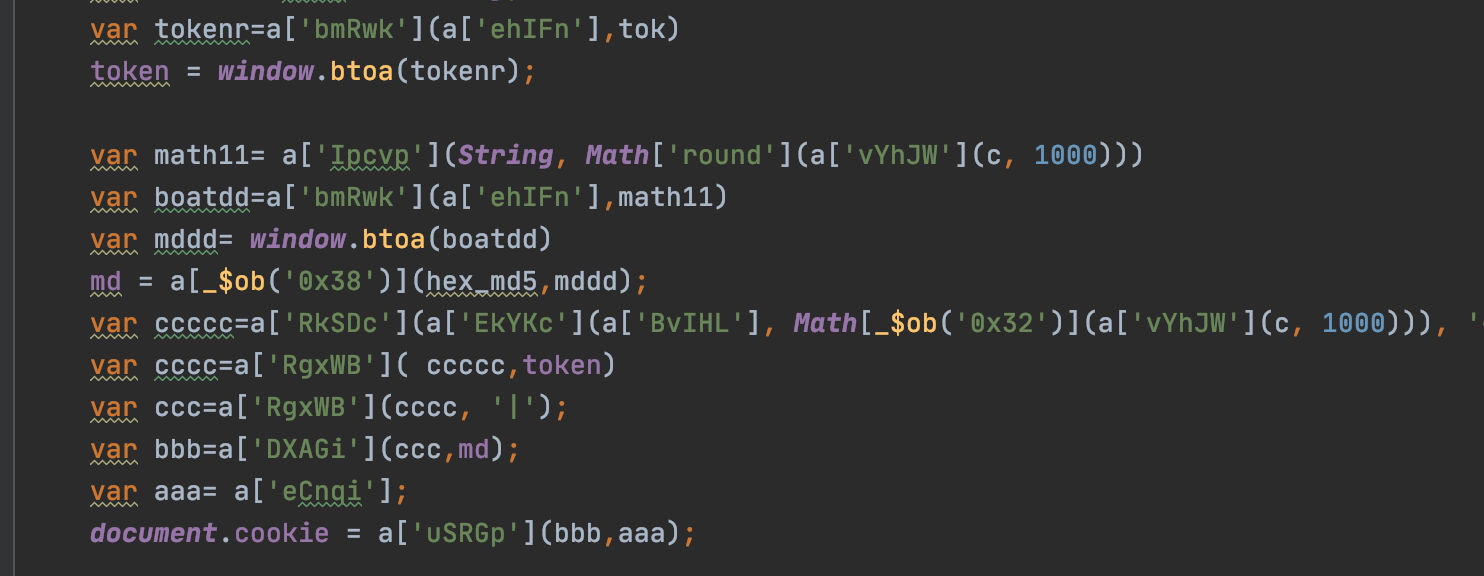

找到了cookie生成的关键,但是生成的函数混淆了,太复杂,所以我们需要把它们一点点的拆开,我们把生成cookie的js代码复制一份,放在新建的本地的html文件里,一点点拆,像这样

把需要用的参数一点点的拆开

然后用charles的map_Local,local_path选择此html文件,加载此js代码

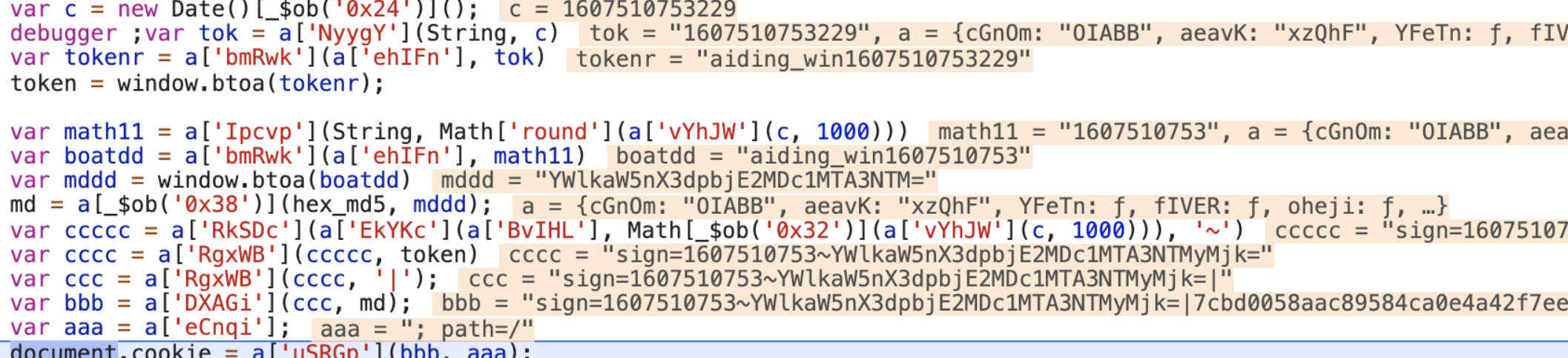

点ok即可,在html文件里,我们需要手动打上断点debugger;来让加载自动断点

然后我们在刷新此网页,网页会加载 内容,像这样

针对每个打印的内容来判断还需要拆那个参数

此时我们就能清晰的看出每个js参数是如何计算出的

最后也就算出了cookie如何计算出来的,再改成python代码即可