数字汽车钥匙的安全性增强技术

Service bolsters security of digital car keys

苏格兰爱丁堡——现在智能手机上的应用程序已经成为所有数字商务之母,各公司正狂热地推出基于应用程序的产品和服务——例如,数字汽车钥匙应用程序和汽车共享服务——承诺以最少的麻烦为消费者提供最佳便利。唯一的缺点是安全。

解决目前基于应用程序的数字汽车钥匙中存在的漏洞的一种方法是投入更多的硬件来解决这个问题。NXP半导体(NXP Semiconductors)等技术供应商正在为汽车原始设备制造商(OEM)提供汽车合格的安全元件和NFC芯片组,并计划通过增加蓝牙低能耗(BLE)和超宽带(UWB)在数字汽车钥匙中增加一层安全性。NXP是汽车连接联盟(CCC)的成员,这是一个跨行业的组织。CCC是汽车行业标准化“智能手机到汽车连接”解决方案的先锋。

但CriticalBlue的首席执行官大卫·斯图尔特(David Stewart)最近在接受《EE时报》采访时表示,在发射月球之前——包括汽车原始设备制造商、智能手机公司和技术供应商在内的所有利益相关者——一起同意增加某种硬件安全芯片——有一个事先的考虑。例如,要设计一个能打开汽车的应用程序,关键是“知道你的应用程序能做什么”。“更重要的是,你应该知道你的应用程序在与什么通信。”

Stewart解释说,保护数字汽车钥匙应用程序的首要任务是保护API,因为每个移动应用程序都由发布在移动应用程序中的API驱动。近年来,开放API已经成为黑客们的游乐场。

Stewart说,“硬件安全(像CCC的努力)对于保护静止的密钥非常重要,但事实是,移动应用程序被用来获取和处理[密钥]。”他指出,薄弱环节就是“数字密钥已经传递给了移动应用程序。”

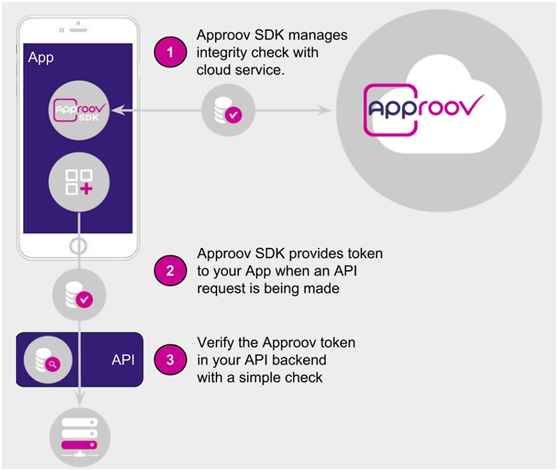

CriticalBlue提供了一个名为Approv的产品,该产品由其自己的后端基础设施支持,用于验证已验证的用户、已验证的通道和已验证的应用程序。

为什么要安全API?

Stewart的职业生涯始于国家半导体公司(National Semiconductor)的芯片设计师,他并没有说硬件安全是不必要的。他充分意识到基于硬件的安全的重要性和能力。但他对移动平台的软件开发和优化有深入的了解,包括软件开发和软件优化。

CriticalBlue今天专注于保护API,以保护基于移动应用程序的产品和服务。

在最近的一份白皮书中,CriticalBlue写道:

当涉及到为移动应用程序提供服务的api时,问题在于任何人(包括攻击者)都可以在他/她控制的设备上自由安装应用程序,以进行逆向工程并研究其弱点。

CriticalBlue列出了API面临的五大威胁,从中间人攻击和数据抓取到凭证填充、应用程序模拟和拒绝服务攻击。

值得注意的是,服务提供商使用的应用程序依赖于多个供应商提供的数据和服务。一个典型的应用程序同时使用内部和第三方API——每个API都有自己的访问管理方法和相关费用。在允许访问之前,大多数API要求应用程序在每个请求中提供一个有效的API密钥。

当黑客通过对应用程序进行反向工程来提取API密钥时,就会出现问题。

CriticalBlue解释说,由于API是开放的并在应用程序中发布的,所以API密钥有很多可能落入坏人之手。

例如,黑客可以发起中间人攻击(通过拦截API流量)来窃取密钥。然后,他们可以通过自动脚本进行数据采集或创建假帐户来发起重播攻击。

毫无疑问,后果是可怕的。攻击者可以控制计费API以获取客户付款。竞争对手可以获取专有数据,比如定价信息。CriticalBlue称,应用程序冒充可能会让网络犯罪分子创建“一个仿冒、恶意软件泛滥的应用程序版本,并诱骗你的潜在客户下载它”。更糟糕的是,模拟威胁可能“涉及攻击者对API协议进行逆向工程,并构建新软件,模拟真实应用程序进行任意API调用,或者访问后端基础设施与服务器通信并从服务器中获取信息。”

Approv的举动

Stewart指出,CriticalBlue的做法会得到认可,比如服务提供商,需要“验证与你的API通信的代理是在安全环境中运行的可信应用程序。”Approv可以通过远程识别“应用程序的唯一DNA和安全运行时环境”来实现这一点。Approv在应用程序中不使用API密钥。相反,approv为API调用提供短期令牌。

正如Stewart所解释的,这里的目标是“确保密钥不会传递给修改过的应用程序或运行在不可信移动环境中的应用程序。”

CriticalBlue的Approv是一款实时产品,目前由德国租车公司Sixt部署,以解决API滥用问题。这家租赁公司选择了Approv购买SixtShare,这是一家最初与宝马(BMW)合作成立的汽车共享公司。

Approv是如何工作的,以及如何部署它。

How companies deploy Approov

为什么不去追求标准呢?

当被问及NXP基于CCC数字密钥标准2.0的基于硬件的安全解决方案时,Stewart承认,“由于NXP硬件安全实现了该标准,这意味着每个移动设备和每辆车之间的互操作性非常轻松。标准是件好事。”

但他指出,标准也有缺点。“市场需要很长时间来升级硬件以使用新技术,”Stewart问道,“那么,现实地说,CCC数字密钥标准2.0要得到所有汽车和所有正在积极使用的手机的支持,还需要多长时间?”

CCC还在开发一个支持蓝牙低能量(BLE)的3.0版本。Stewart说:“Approv已经在我们的离线模式中使用了BLE,但也被其他安全解决方案和移动手机与车辆之间的通信应用所使用。因此,您再次看到标准落后于业务需求的挑战。”

最后,Stewart指出,即使硬件非常强大,糟糕的实现也会损害安全性。“安全性易于实施和部署,这一点很重要。”

事实上,CriticalBlue的Approv是一个公司现在可以订阅的服务,让Approv SDK自动管理云中的完整性检查。

但如果Approv和Stewart声称的一样有效,为什么CriticalBlue没有加入CCC?API投影不应该成为行业标准的一部分吗?

斯图尔特说:“我们当然已经研究过了,但对于像我们这样的小公司来说,这似乎太长远了,无法投入时间。除此之外,标准组织通常希望创建一个折衷的解决方案,以满足所有参与者的需求。他们不会采用像Approv这样的专有解决方案,除非我们将其开源或以某种方式免费提供。”

他总结道,对于像CriticalBlue这样的小公司来说,遵从行业财团的审慎步伐并不是一个理想的生存策略,“他们正试图尽快完成任务并获得市场份额。”