系统引导

- 开关机安全控制

- w/ps 通过tty查看登录

- 调整BIOS引导设置

禁止从其他设备引导系统,设置密码 - 禁止Ctrl+alt+del快捷键重启

systemctl mask ctr-alt-del.target#禁止

systemctl daemon-reload#重新加载 - 限制更改GRUB引导参数

GRUB单用户,不需要密码就可以以root权限进入系统grub2-mkpasswd-pbkdf2 # 输入密码得到加密后的密码 cp /boot/grub2/grub.cfg/boot/grub2/gryb.cfg.bak cp /etc/grub.d/00_header/etc/prub.d/00_header.bak # 备份源文件,保证出错可返回 vim /etc/grub.d/00_header #将加密的密码输入里面 grub2-mkconfig -o /boot/grub2/grub/fig # 重新识别一下grub rebook 重启

- 登录控制

-

禁止root用户登录

w,ps 查看tty root用户从哪登录

vim /etc/securetty #查看 删除对应的tty的ip地址 -

禁止普通用户登录

只需要建立/etc/nologin 文件即可

touch /etc/nologin #只需要创建就可以了

收到删除文件或者重启就恢复正常了

- 弱口令检测,端口扫描

-

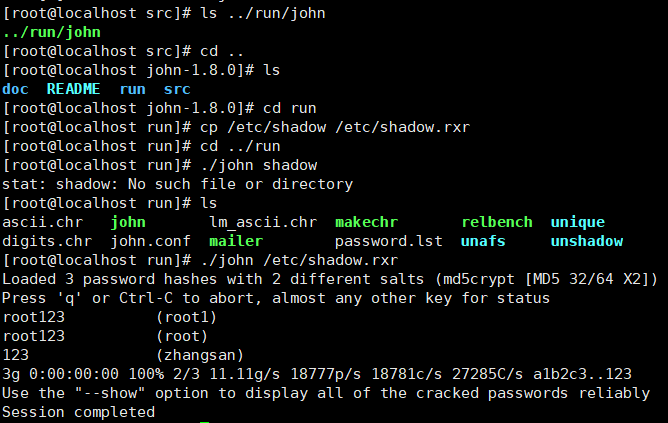

弱口令检测--john the ripper

检测哪个用户的密码最弱john the ripper 是一款开源的密码破解工具

不建议直接分析/etc/shadow文件,可cp一份

直接暴力破解

使用字典破解(内部写好的常用密码)

./john --wordlist=./password.lst /etc/shadow.rxr #确认字典和绝对路径./john --show shadow #查看被查出的密码

4.网络扫描--nmap

扫描网络中开了多少的端口

yum -y install nmap #下载nmap命令

格式: nmap 扫描类型 选项 目标(主机名,ip,网络地址等)

扫描选项

- -p:指定扫描端口

- -n:禁用反向解析(加快扫描)

扫描类型

- -sS:TCP SYN扫描(半开式)成功连接,不用回复

- -sT:TCP连接扫描,完整的TCP扫描

- -sF:TCP FIN扫描,开发的端口会忽略,关闭的端口回应,可检测防火墙

- -sU:UDO扫描,检测udp

- -sP:ICMP扫描,检测主机

- -sO:跳过ping检测

- -sV:扫描服务软件版本