【实验原理】

Burp Suite是Web应用程序测试的最佳工具之一,其多种功能执行各种任务。请求的拦截和修改,扫描web应用程序漏洞,以暴力破解登录表单,执行会话令牌等多种的随机性检查。

Burp Suite主要有它的以下特点:

1.Proxy(代理)-Burp Suite带有一个代理,通过默认端口8080上运行,使用这个代理,我们可以截获并修改从客户端到web应用程序的数据包。

2.Spider(蜘蛛) -Burp Suit的蜘蛛功能是用来抓取Web应用程序的链接和内容等,它会自动提交登录表单(通过用户自定义输入)的情况下.Burp Suite的蜘蛛可以爬行扫描出网站上所有的链接,通过对这些链接的详细扫描来发现Web上的漏洞。

3.Scanner(扫描器)-它用来扫描Web应用程序漏洞,在测试的过程中可能会出现一些误报,重要的是要记住,自动扫描器的结果不可能100%正确。

4.Intruder(入侵)-此功能可用多种用途,如利用漏洞,web应用程序模糊测试,进行暴力猜解等。

5.Repeater(中继器)-此功能用于根据不同的情况修改和发送相同的请求次数并分析。

6.Sequencer--此功能用来检查web应用程序提供的会话令牌的随机性,并执行各种测试。

7.Decoder--此功能可用于解码数据并找回原来的数据形式,或者进行编码和加密数据。

8.Comparer--此功能用来执行任意的两个请求,响应或任何其形式的数据之间的比较。

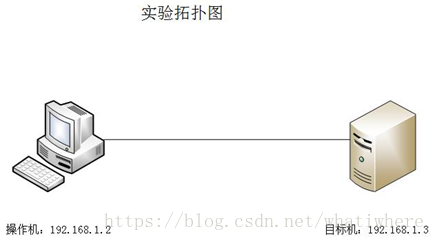

一.进入管理后台

浏览器输入http://192.168.1.3:8003 进入后台界面

这里写图片描述

1,2输入用户名admin 任意密码,注意到没有验证码机制。如图

二、尝试用burpsuite暴力破解

三参数配置

3.1在proxy->options中设置代理服务器,地址为:127.0.0.1:8080(默认)。

3.2在IE浏览器(工具)->Internet选项->连接->局域网设置 中,勾选代理服务器

3.3在proxy->intercept开启拦截,进行数据拦截。

3.4在后台登录界面输入用户名admin密码123456,然后单击forward。在burpsuite中可以看到拦截到的数据

3.5【全选】->【右键】,将拦截的数据发送到【intruder】

3.6在【intruder】->[positions]选项卡下,点击【clear$】取消burpsuite对已截取到数据的标记

3.7将需要暴力破解的内容(123456)选中,点击【add $]添加标记

3.8在【payloads】选项下,点击【load---】导入密码.txt 文件(俗称密码字典)

3.9在【options】下,调整线程数,加快破解速度

3.10在菜单栏中,点击instruder下的start attack 开始暴力破解

3.11匹配字典得到结果

得到密码为admin进入后台