开源跳板机jumpserver配置和使用

http://docs.jumpserver.org/zh/docs/quick_start.html#id9

系统设置

基本设置

# 修改url 的"localhost"为你的实际url地址, 否则邮件收到的地址将为"localhost"也无法创建新用户

邮件设置

# 点击页面上边的"邮件设置", 进入邮件设置页面# 默认使用 25 端口, 不勾选 SSL 和 TLS; 如果需要勾选 SSL, 端口需要修改成 465; 如果需要勾选 TLS, 端口需要改成 587

# 不可以同时勾选 SSL 和 TLS

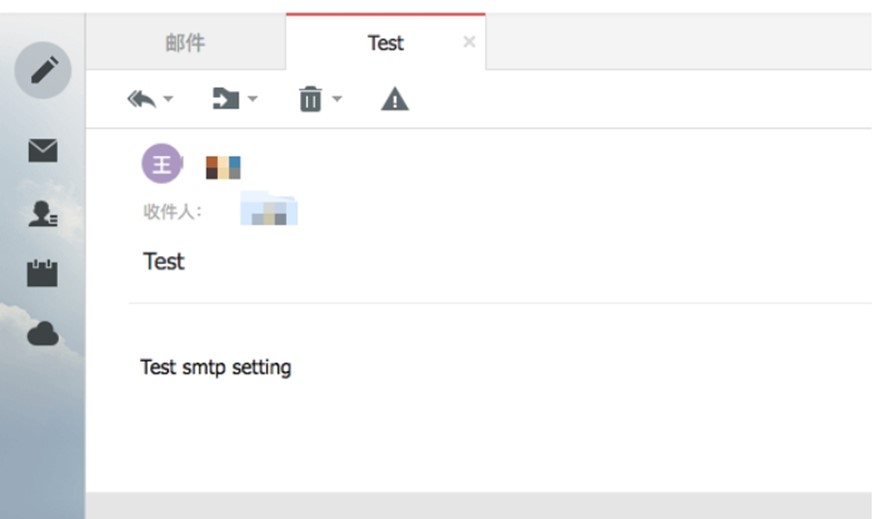

# 配置邮件服务后, 点击页面的"测试连接"按钮, 如果配置正确, Jumpserver 会发送一条测试邮件到您的 SMTP 账号邮箱里面, 确定收到测试邮件后点击保存即可使用

qq屏蔽的厉害 163和阿里云企业邮箱OK

LDAP设置

# 如果不需要使用"ldap"用户登陆 jumpserver, 可以直接跳过, 不需要设置# 先"测试"通过才能保存

# DN 和 OU 一定要完整(如 "DN:cn=Manage,ou=Jumpserver,dc=jumpserver,ou=org")# 注:可借用第三方 gui 工具查看 ldap 用户的属性, 新版本已经支持中文名登录, 即cn=中文也可正常使用

http://docs.jumpserver.org/zh/docs/faq_ldap.html

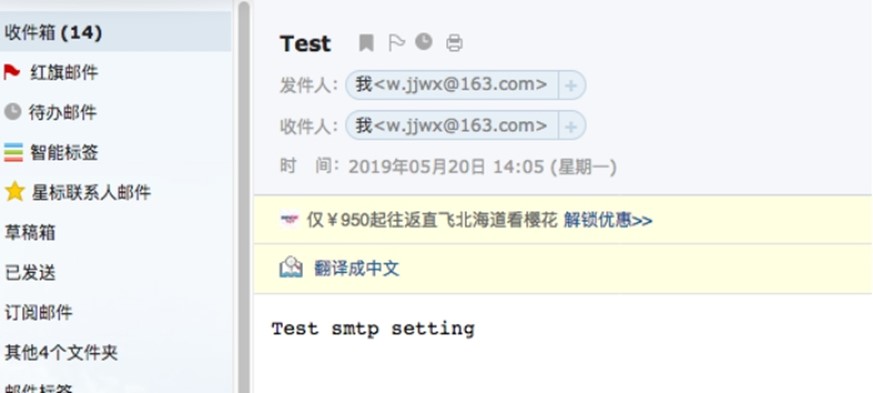

终端设置

# "密码认证"和"密钥认证"是 SSH 连接跳板机时所使用的认证方式(都不选会造成无法使用 SSH 方式连接登录跳板机, 不影响 web 登录)# "Telnet成功正则表达式" telnet设备登陆失败需要设置

# "命令存储""录像存储"位置设置

# "命令存储""录像存储"修改后, 需要在Jumpserver 会话管理-终端管理 修改terminal的配置 录像存储 命令记录, 然后重启 Jumpserver 服务

# 设置后重启 Coco 才能生效

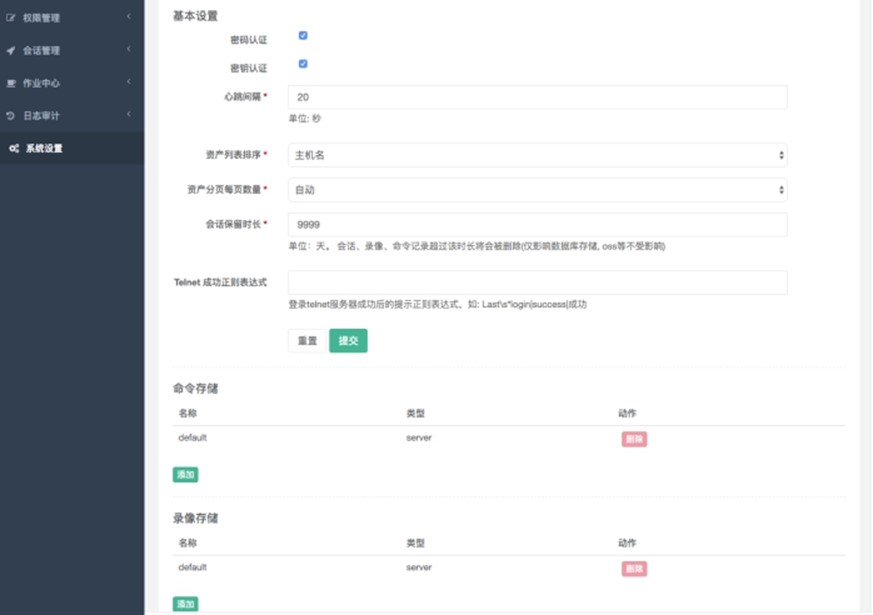

安全设置

# "MAF二次认证"勾选会开启全局强制"MFA", 所有 jumpserver 用户必须使用动态口令进行认证登录(即时生效)# "限制登录失败"和"限制登录时间"设置需要重启 jumpserver 才能生效

# "SSH最大空闲时间"设置需要重启 coco 才能生效

# "密码校验规则"设置立即生效

MFA下面细说,这里先跳过

用户管理

创建Jumpserver用户

# 点击页面左侧"用户列表"菜单下的"用户列表", 进入用户列表页面

# 点击页面左上角"创建用户"按钮, 进入创建用户页面, (也可以通过右上角导入模版进行用户导入)

# 其中, 用户名即 Jumpserver 登录账号(具有唯一性, 不能重名)。名称为页面右上角用户标识(可重复)

# 成功提交用户信息后, Jumpserver 会发送一条设置"用户密码"的邮件到您填写的用户邮箱

# 点击邮件中的设置密码链接, 设置好密码后, 您就可以用户名和密码登录 Jumpserver 了。

# 用户首次登录 Jumpserver, 会被要求完善用户信息, 按照向导操作即可。

注:MFA 即 Google Authenticator, 使用此软件需要APP时间与浏览器时间同步

资产管理

编辑资产树

# "节点"不能重名, 右击节点可以添加、删除和重命名节点, 以及进行资产相关的操作

注:如果有 linux 资产和 windows 资产, 建议先建立 Linux 节点与 Windows 节点, 不然"授权"时不好处理

创建管理用户

我这里是admin用户

# "管理用户"是资产上的 root, 或拥有 NOPASSWD: ALL sudo 权限的用户, Jumpserver 使用该用户来推送系统用户、获取资产硬件信息等。 Windows或其它硬件可以随意设置一个

# "名称" 不能重复

# "ssh私钥" 如果私钥有密码, 请把key的密码填在密码栏上, 目前仅支持 RSA DSA 格式私钥

创建系统用户

# "系统用户"是 Jumpserver 跳转登录资产时使用的用户, 用户使用该用户登录资产# "自动生成密码"、"自动推送"、"Sudo"等功能需要对应资产的"管理用户"是且有root权限, 否则自动推送失败

# ssh 协议的 "Sudo" 栏设定用户的 sudo 权限, # ssh 协议如果创建的"系统用户"已在资产上面存在,"推送"将会覆盖掉原用户的"home"目录权限(注: 替换成700权限) # ssh 协议的 "ssh私钥" 如果私钥有密码, 请把key的密码填在密码栏上, 目前仅支持 RSA DSA 格式私钥

# 这里简单举几个 "sudo" 设置例子

Sudo /bin/su # 当前系统用户可以免sudo密码执行sudo su命令

Sudo /usr/bin/git, /usr/bin/php,

/bin/cat,

/bin/more,

/bin/less,

/usr/bin/tail

# 当前系统用户可以免sudo密码执行git php cat

more less tail

Sudo !/usr/bin/yum # 当前系统用户不可以执行sudo yum命令

# 此处的权限应该根据使用用户的需求汇总后定制, 原则上给予最小权限即可

# "系统用户"创建时, 如果选择了"自动推送" Jumpserver 会使用"Ansible"自动推送系统用户到资产中,

"root"用户不支持推送

# 如果资产(交换机、Windows)不支持"Ansible", 请去掉"自动生成密钥"、"自动推送"勾选。手动填写资产上已有的账号及账号密码

# 如果想让用户登录资产时自己输入密码, 可以在创建系统用户时选择"手动登录"

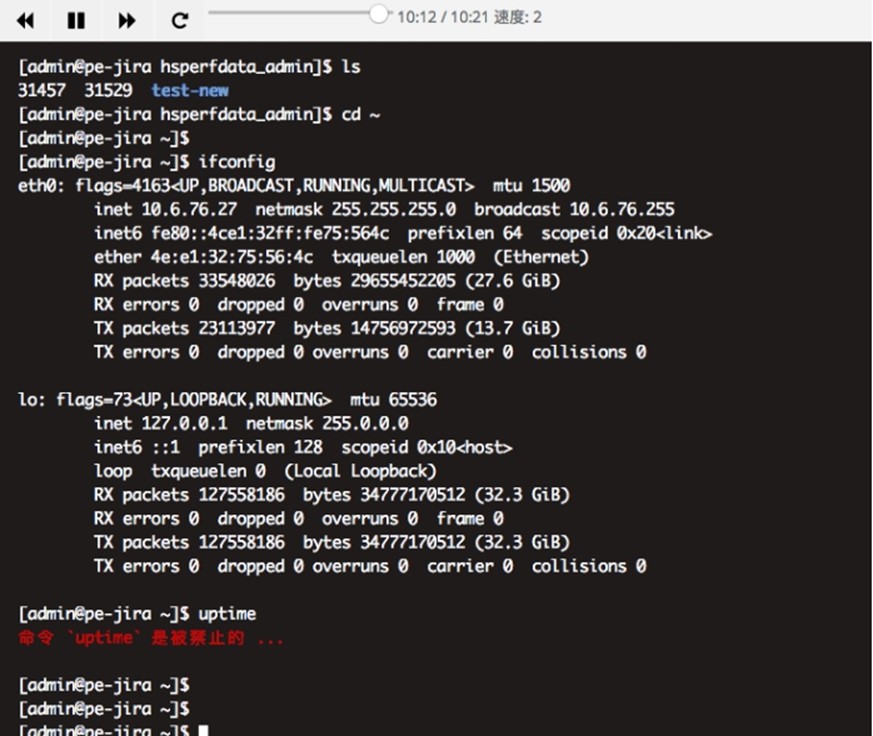

创建命令过滤

如无需要, 可忽略此步骤, 目前仅支持ssh 与telnet 协议

# "系统用户"可以绑定一些"命令过滤器",一个过滤器可以定义一些"规则"

# 当"用户"使用这个"系统用户"登录资产,然后执行一个命令 这个命令需要被绑定过滤器的所有规则匹配,高优先级先被匹配

# 当一个规则匹配到了,如果规则的动作是 "允许" 这个命令会被放行; 如果规则的动作是 "禁止" 命令将会被禁止执行; 否则就匹配下一个规则,如果最后没有匹配到规则,则允许执行

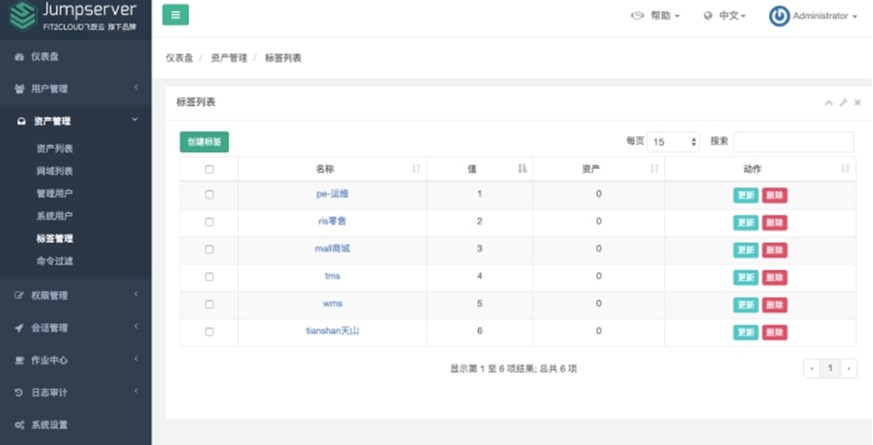

创建标签

创建资产

# 点击页面左侧的"资产管理"菜单下的"资产列表"按钮, 查看当前所有的资产列表。# 点击页面左上角的"创建资产"按钮, 进入资产创建页面, 填写资产信息。

# IP 地址和管理用户要确保正确, 确保所选的管理用户的用户名和密码能"牢靠"地登录指定的 IP 主机上。

# 资产的系统平台也务必正确填写。公网 IP 信息只用于展示, 可不填, Jumpserver 连接资产使用的是 IP 信息。

# 资产创建信息填写好保存之后, ssh 协议资产可"测试资产"是否能正确连接, 其他协议暂不支持

注:被连接资产需要"python"组件, 且版本大于等于2.6, Ubuntu等资产默认不允许root用户远程ssh登录, 请自行处理

# 如果资产不能正常连接, 请检查"管理用户"的用户名和密钥是否正确以及该"管理用户"是否能使用 SSH 从 Jumpserver 主机正确登录到资产主机上

SSH 协议参考SSH 协议资产连接说明

RDP 协议参考RDP 协议资产连接说明

Telnet 协议参考Telnet 协议资产连接说明

批量上传CSV windows环境OK,MAC失败了

调整资产树

创建授权规则

为用户分配资产

# "名称", 授权的名称, 不能重复

# "用户"和"用户组"二选一, 不推荐即选择用户又选择用户组

# "资产"和"节点"二选一, 选择节点会包含节点下面的所有资产

# "系统用户", 及所选的用户或用户组下的用户能通过该系统用户使用所选节点或者节点下的资产

# 用户(组), 资产(节点), 系统用户是一对一的关系, 所以当拥有 Linux、Windows 不同类型资产时, 应该分别给 Linux 资产和 Windows 资产创建授权规则

用户登录

登录 Jumpserver

# 用户只能看到自己被管理员授权了的"资产", 如果登录后无资产, 请联系管理员进行确认

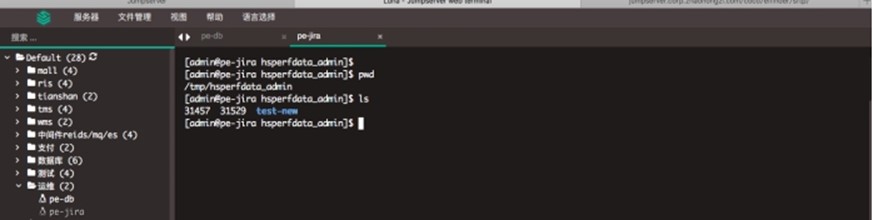

连接资产

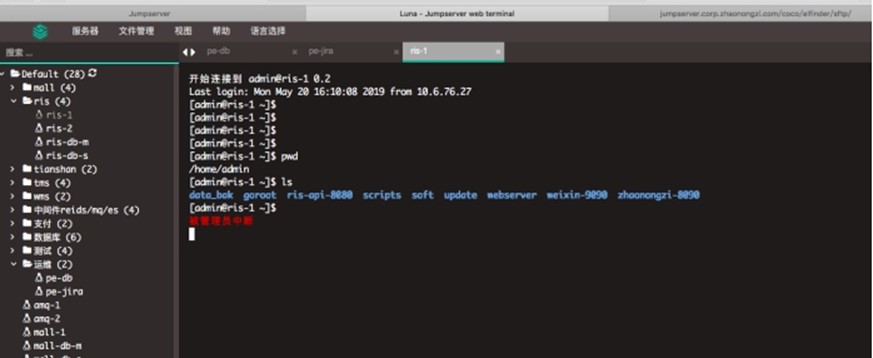

# 在我的资产点击资产右边的 "连接" 快速连接资产# 也可以点击左侧栏的 "Web终端"

断开资产

# 点击页面顶部的 "Server" 按钮会弹出选个选项, 第一个断开所选的连接, 第二个断开所有连接。文件管理

# 点击 "文件管理"

# 先在左边选择资产, 目前只支持自动登录的 SSH 协议资产

# 也可以使用 sftp 方式进行文件管理

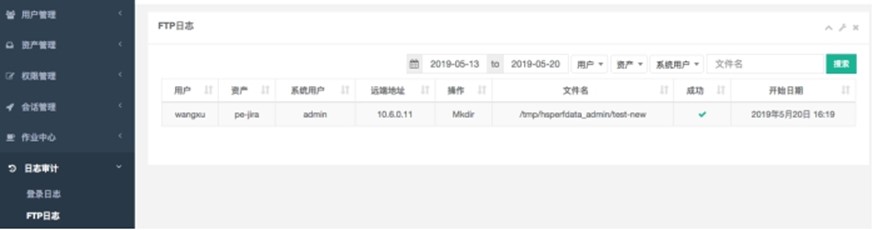

新建一个目录,默认在/tmp下面

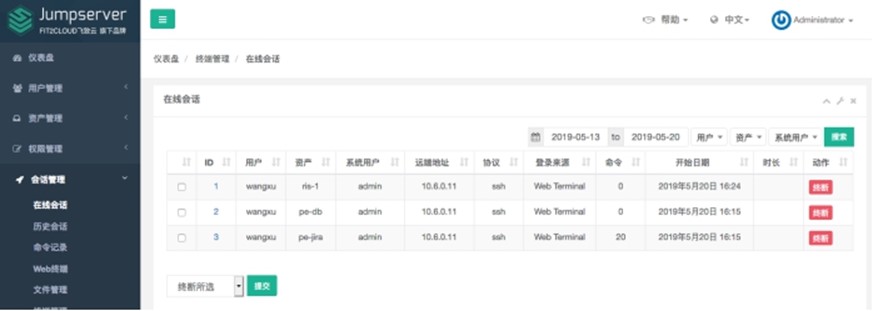

会话管理

在线会话

历史会话

可以回放一下,这个666

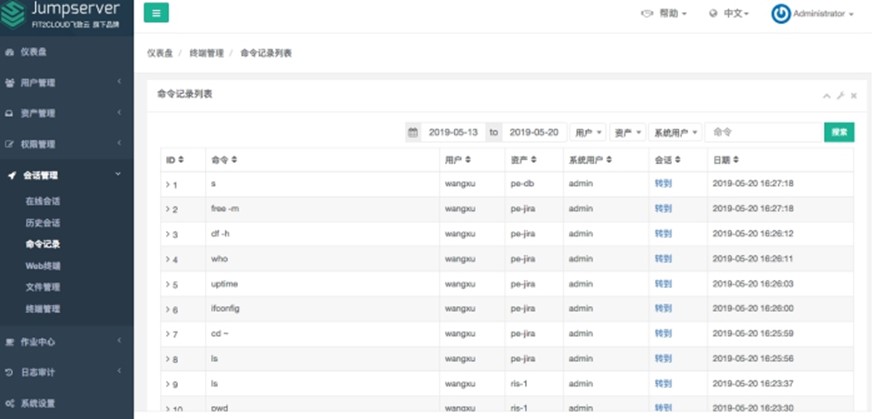

命令记录

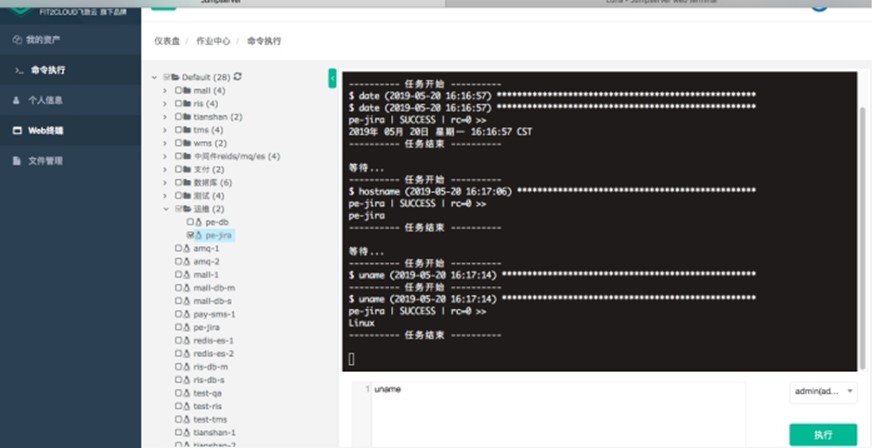

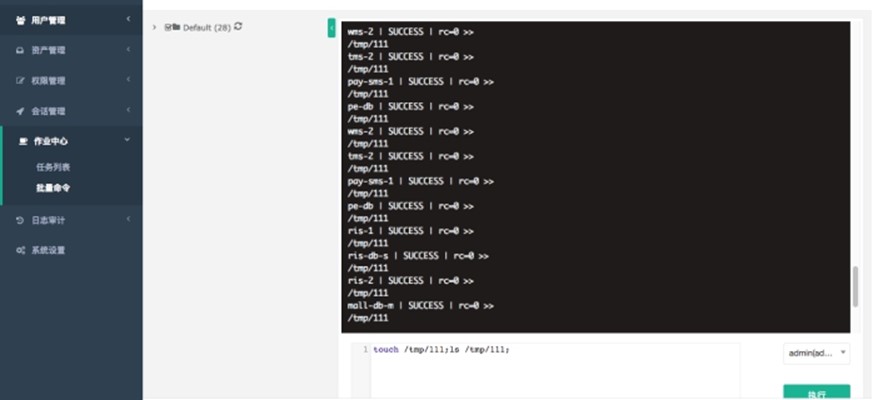

作业中心

任务列表

作业是 Jumpserver 向其所管理下的资产发送的指令, 例如, 测试资产可连接性、获取资产硬件信息、测试管理用户可连接性和测试系统用户可连接性等命令。默认展示最近7天的作业记录。

批量任务

日志审计

登录日志

FTP日志

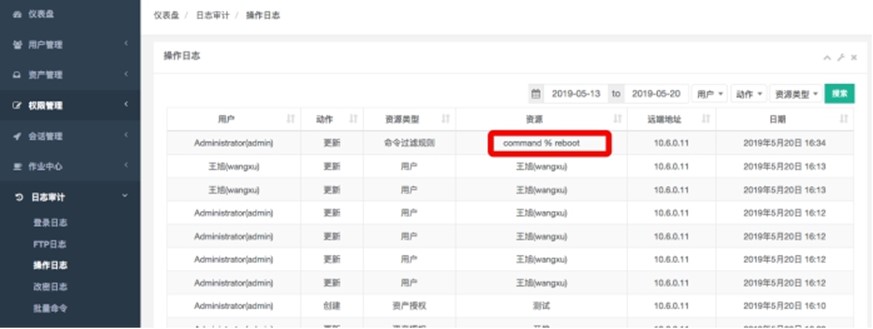

操作日志

我确实改了,禁止reboot

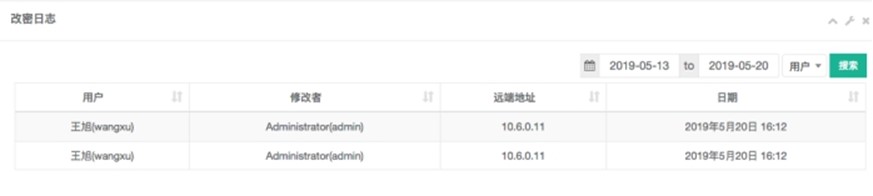

改密日志

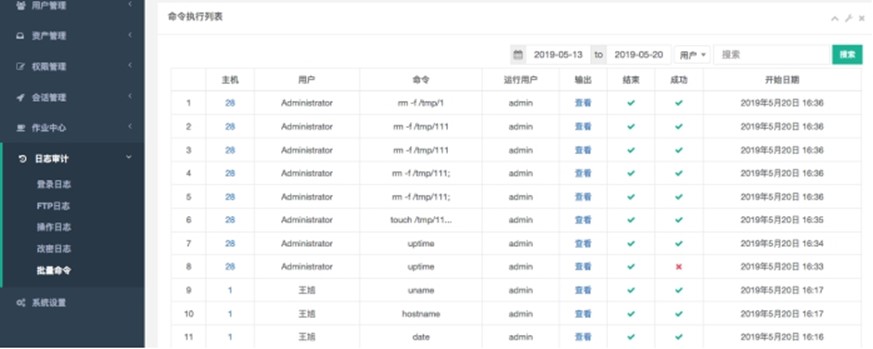

批量命名日志

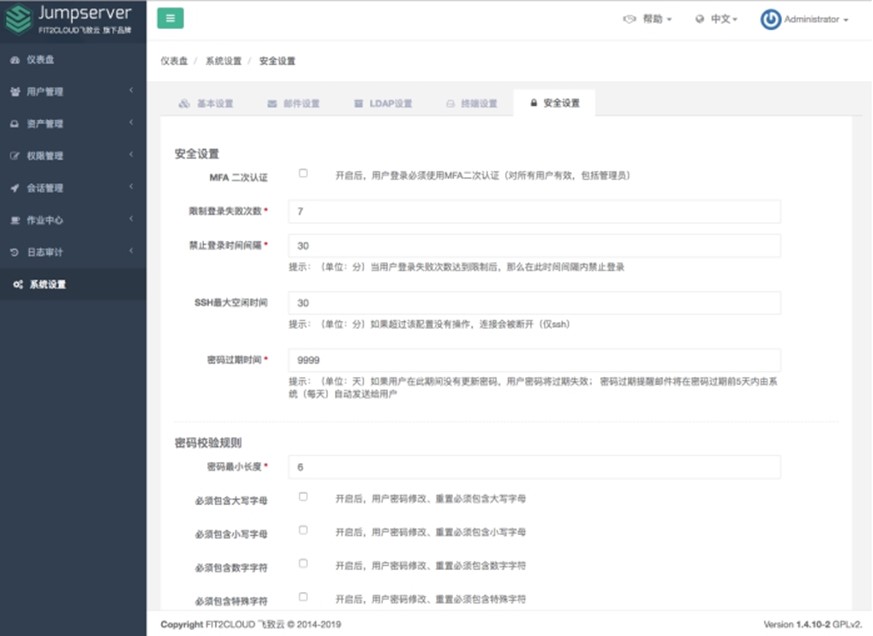

安全-MFA登陆验证

简单的用户名密码就能登陆,太危险了。加一个MFA随机验证码这种黑科技限制一下。Multi-Factor Authentication (MFA) 是一种简单有效的最佳安全实践方法,它能够在用户名和密码之外再额外增加一层安全保护。

启用 MFA 后,用户登录阿里云网站时,系统将要求输入用户名和密码(第一安全要素),然后要求输入来自其MFA 设备的动态验证码(第二安全要素),双因素的安全认证将为您的账户提供更高的安全保护

虚拟 MFA 设备是能产生6 位数字认证码的应用程序,遵循基于时间的一次性密码(TOTP)标准(RFC 6238)。

# 关闭也是在这里, 点击此处的重置即可# 部分安卓手机无法使用 Google Authenticator, 可以尝试使用系统自带的【扫一扫】工具

# 或者尝试使用第三方软件 (如 Microsoft Authenticator 、身份宝 等)

MFA遗失无法登陆

# 普通用户联系管理员关闭MFA, 登录成功后用户在个人信息里面重新绑定.

# 如果管理员遗失无法登陆, 修改数据库 users_user 表对应用户的 otp_level 为 0, 重新登陆绑定即可

$ mysql -uroot

> use jumpserver;

>

update users_user set otp_level='0' where username='admin'; # admin 为你要修改的用户

# 如果在系统设置里面开启的 MFA 二次认证, 需要修改数据库 settings 表 SECURITY_MFA_AUTH 的 value 值为 false

mysql -uroot

> use jumpserver;

>

update settings set value='false' where name='SECURITY_MFA_AUTH';