Tomcat 是一款开源的 Web 应用服务器软件。Tomcat 属于轻量级应用服务器,在中小型系统和并发访问用户不多的场合下被普遍使用,是开发和调试 JSP 程序的首选。

漏洞描述

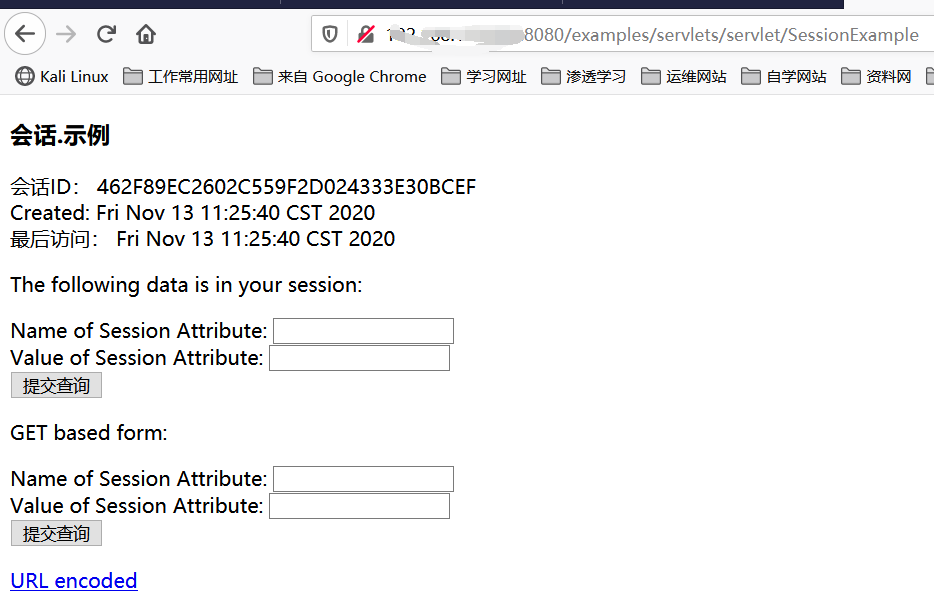

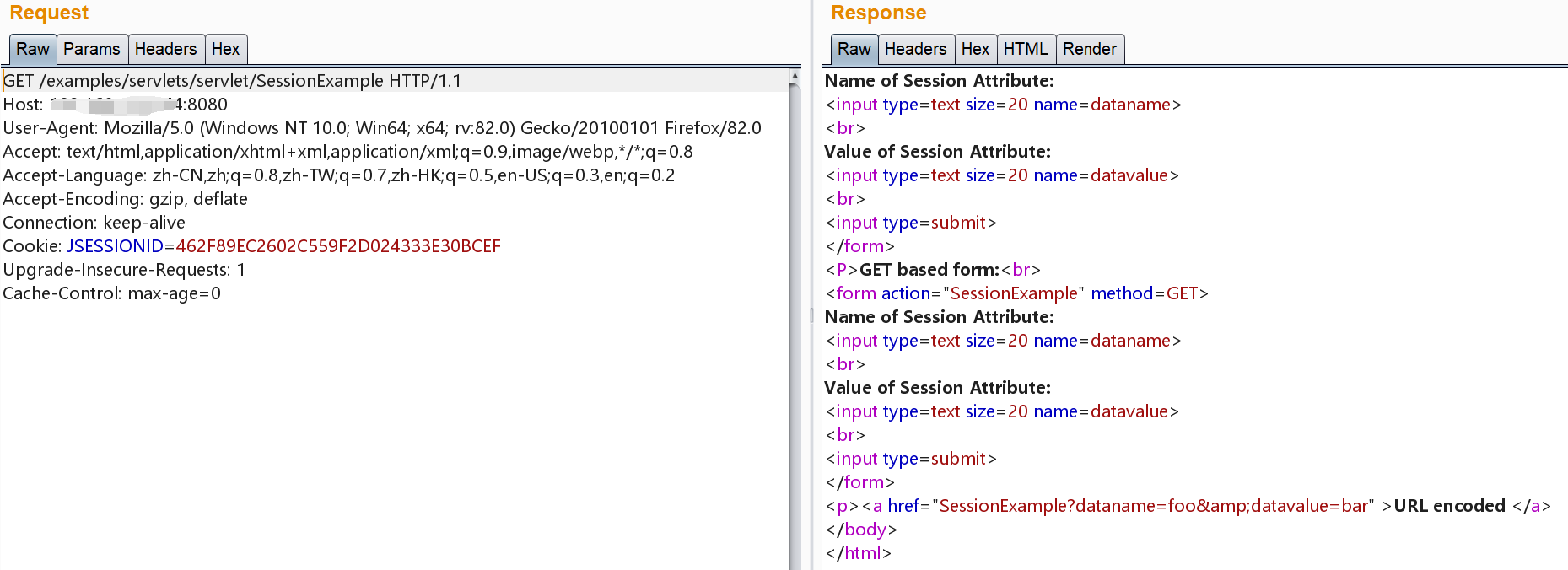

apache Tomcat默认安装包含“/examples”目录,里面存着很多的样例,其中session样例(/ examples/servlets/servlet/SessionExample)允许用户对session进行操作。因为session是全局通用的,所以用户可以通过操作session获取管理员的权限,这些目录下的某些样例存在安全风险。

利用方式

通过表单提交dataname和datavalue参数,再通过request.getParameter()函数获取这两个函数值,再通过session.setAttribute()函数将dataname和datavalue的值写入session,通过操作session参数值来获取网站管理权限。

漏洞截图

整改建议

1、禁止访问或者直接删除examples和docs样例目录下的默认资源。

2、做目录访问权限设置,防止目录遍历。