| 一些问题 | 简单的解答 |

|---|---|

| 这个作业属于哪个课程 | 网络攻防实践 |

| 这个作业的要求在哪里 | 作业要求 |

| 参考文献 | 一些网络资源 |

知识点梳理和总结

- 第四章讲了网络嗅探,课本上给网络嗅探技术盖棺定论:是黑客使用的窃听手段。基本上都是利用数据在互联上传播阶段承载其的协议进行攻击。其实现在很多网络嗅探基本上就是字面上的意思,比如迅雷有一个网络嗅探的功能,就是自动给你找网站上能下载的视频或者图片等资源,还是挺方便的。

- 第四章的知识牵扯到不少计算机网络的基础知识,需要多看了。

实践一(用kali虚拟机操作)

使用tcpdump开源软件对在本机上访问www.tianya.cn网站过程进行嗅探,回答问题:

- 你在访问www.tianya.cn网站首页时,浏览器将访问多少个Web服务器?

- 他们的IP地址都是什么?

先看一下虚拟机的ip

然后输入指令tcpdump src 192.168.200.2 and tcp dst port 80,这个主要是检测tcp的80端口,就是俗称的http

去kali内置的Firefox浏览器,输入:www.tianya.cn,回到终端,就能看到数据流动了

实践一(windows平台)

- 我尝试用windows平台做这个实验,中间经历了wpcap.dll缺失等一系列问题,最终终于搞定了

- windows平台对应指令是:windump -i 4 src 192.168.0.103 and tcp dst port 80

简单解释一下这个指令,每个人电脑的网卡(虚拟网卡?)不同,必须要选择对应的一块,不然看不到数据流动。这个-i 4就代表我选择了第四块显卡

我们关闭所有的web网页,然后只打开www.tianya.cn,然后我们看看几张数据流动的图

| 数量编号 | ip地址 |

|---|---|

| 1 | 221.182.218.229 |

| 2 | 72.21.202.25 |

| 3 | 124.225.214.214 |

| 4 | 221.182.218.244 |

| 5 | 221.182.218.238 |

| 6 | 112.34.111.149 |

| 7 | 112.13.122.1 |

| 8 | 203.208.40.110 |

从这个实践用的例子来看,教材应该有年头了,毕竟移动互联网时代,天涯网,猫扑网,饭否网,逐渐式微了。

实践二

使用Wireshark开源软件对在本机上以TELNET方式登录BBS进行嗅探与协议分析,回答如下问题并给出操作过程:

- 你所登录的BBS服务器的IP地址与端口各是什么?

- TELNET协议是如何向服务器传送你输入的用户名及登录口令?

- 如何利用Wireshark分析嗅探的数据包,并从中获取你的用户名及登录口令?

这里我没有试复旦,我试了北大,南大,中科大,最终只有中科大成功了,其他几个23端口失效了。

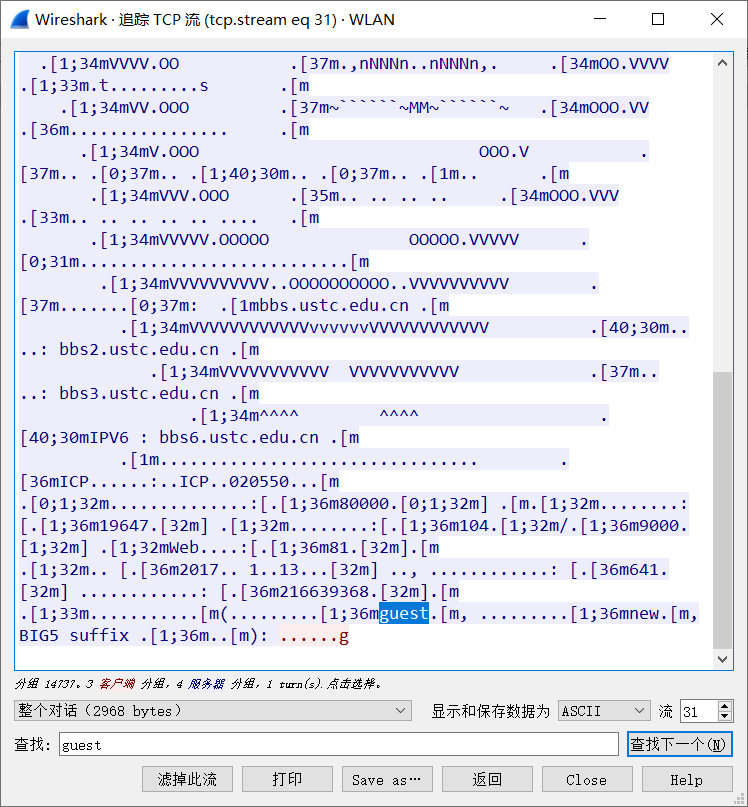

我们看看wireshark捕获的数据

可以看到ip是202.38.64.3,端口是23端口

我们追踪一下wireshark里的tcp流

由于中科大只能校友注册,所以没办法登录了,guest也被关闭了,可能因为guest不安全吧。

经过查资料知,telnet协议是通过发送一个ip数据包,将用户名以及登录口令以NVT(Net Virtual Terminal)格式传送到远程主机(服务器)。

实践三

取证分析实践,解码网络扫描器

- 攻击主机的IP地址是什么?

- 网络扫描的目标IP地址是什么?

- 本次案例中是使用了哪个扫描工具发起这些端口扫描?

- 你所分析的日志文件中,攻击者使用了那种扫描方法,扫描的目标端口是什么,并描述其工作原理。

- 在蜜罐主机上哪些端口被发现是开放的?

- 攻击主机的操作系统是什么?

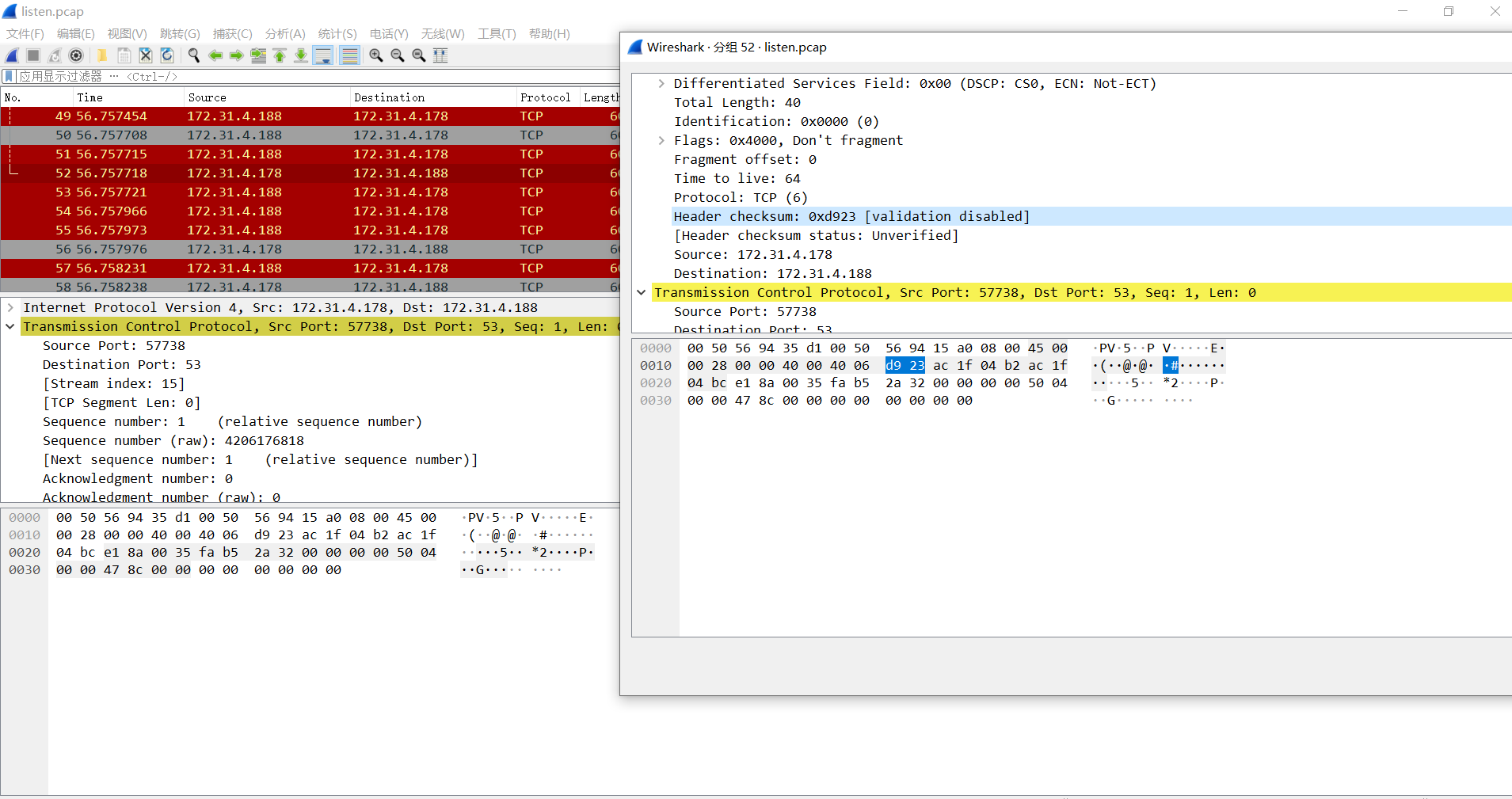

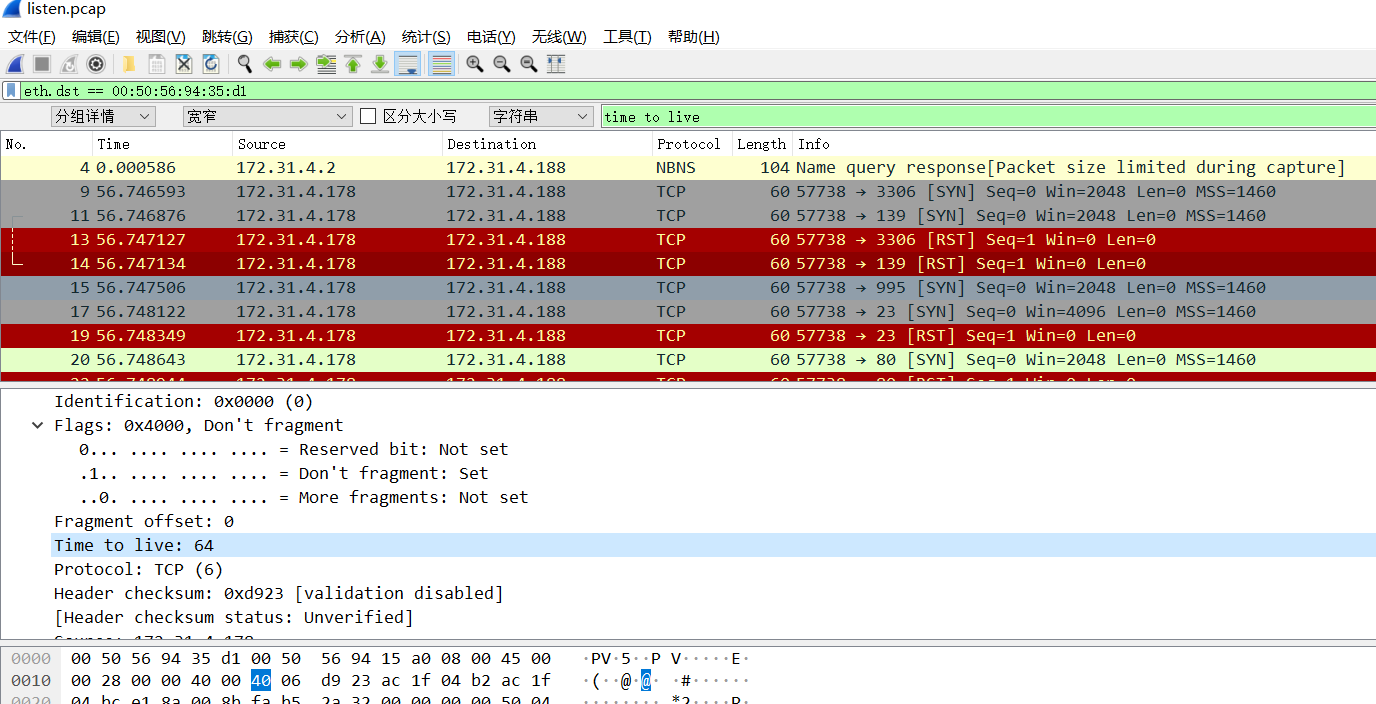

先用wireshark打开云班课里的listen.pcap文件

发现基本上都是172开头的这两个ip在交换数据,所以这两个就是攻击主机的ip和网络扫描的目标主机ip

根据TCP的三次握手过程,发起者是没有ack的,所以172.31.4.178是攻击主机

coloring rule name:TCP RST,经过百度知道,这是TCP SYN扫描,所以工具应该是nmap

在重点分析了TCP握手的过程后,发现TTL值是64,经过百度可知是Linux操作系统

遇到的问题

- 尝试了几个高校的bbs,发现有几个竟然进不去,即便是像科大的能进去,但是也有限制(guest无法登录)。

总结

- 本次实验感觉对我来说,难度有点大,最后一个实践,部分没有完成,wireshark里面的数据包,我耗费了巨量时间一个一个找有用的信息,我看了其他同学的博客,很多都是用了其他工具。

- 感觉这门课快要变成怎么使用工具进行分析?和 用哪些工具进行分析? 的课程了。