Windows Vista, Windows 2008以上系统会针对syn flood攻击对TCP/IP栈进行智能调优,无须额外配置。虽然如此我还是根据业务量配了值,也不知会不会生效。

参考官方论坛一测试大佬的帖子

原优化记录,只针对2008以下系统有效。

SynAttackProtect配置

https://security.pconline.com.cn/0811/1481843_3.html

当SynAttackProtect 值为2时(Microsoft推荐使用此值),系统不仅使用backlog队列,还使用附加的半连接指示,以此来处理更多的SYN连接,使用此键值时, tcp/ip的TCPInitialRTT、window size和可滑动窗囗将被禁止。

平时,系统是不启用SynAttackProtect机制的,仅在检测到SYN攻击时,才启用,并调整tcp/ip协议栈。那么系统是如何检测SYN攻击发生的呢?事实上,系统根据TcpMaxHalfOpen,TcpMaxHalfOpenRetried 和TcpMaxPortsExhausted三个参数判断是否遭受SYN攻击。

TcpMaxHalfOpen 表示能同时处理的最大半连接数,如果超过此值,系统认为正处于SYN攻击中。Win2000 server默认值为100,Win2000 Advanced server为500。

TcpMaxHalfOpenRetried定义了保存在backlog队列且重传过的半连接数,如果超过此值,系统自动启动 SynAttackProtect机制。Win2000 server默认值为80,Win2000 Advanced server为400。

TcpMaxPortsExhausted 是指系统拒绝的SYN请求包的数量,默认是5

官方论坛讨论

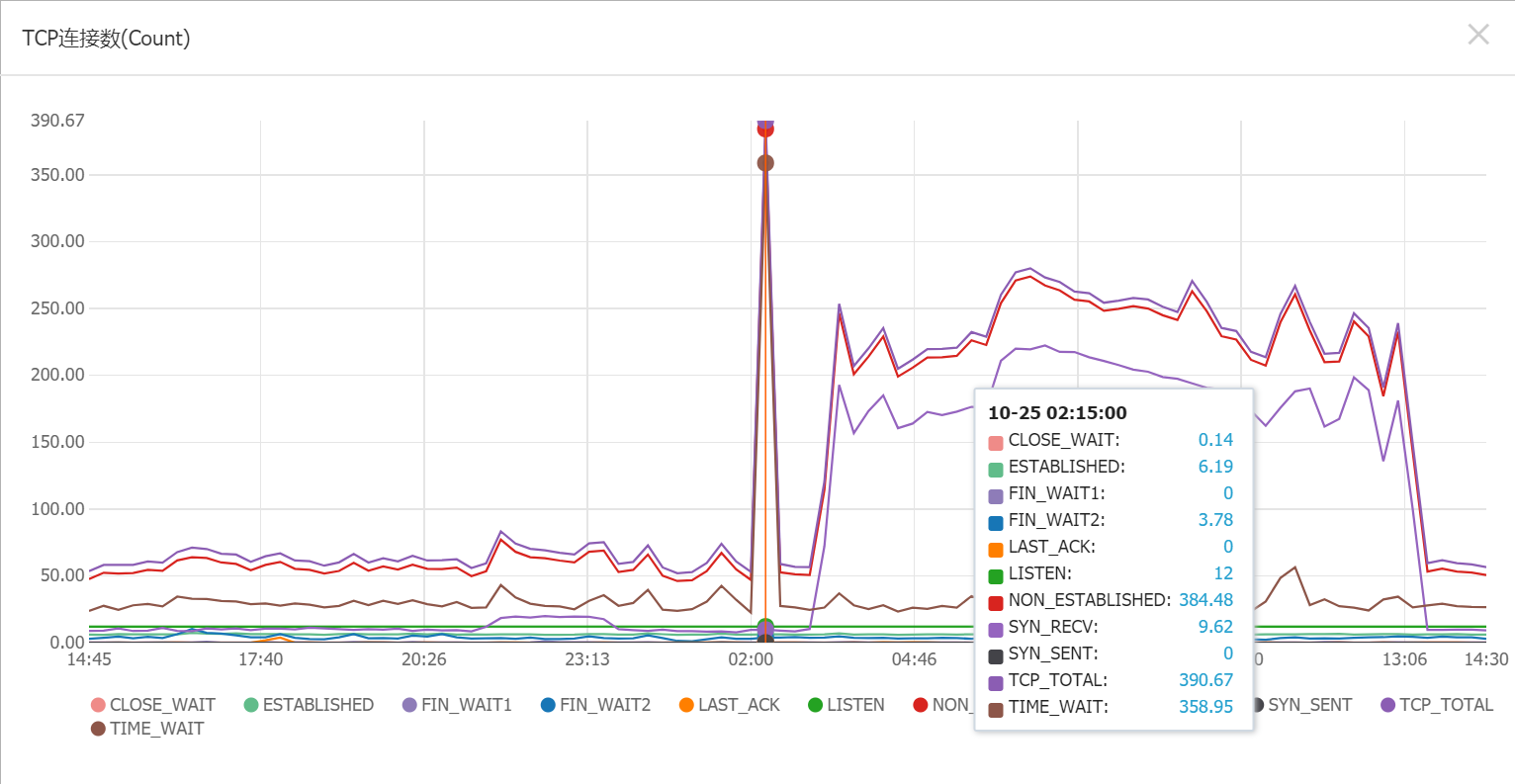

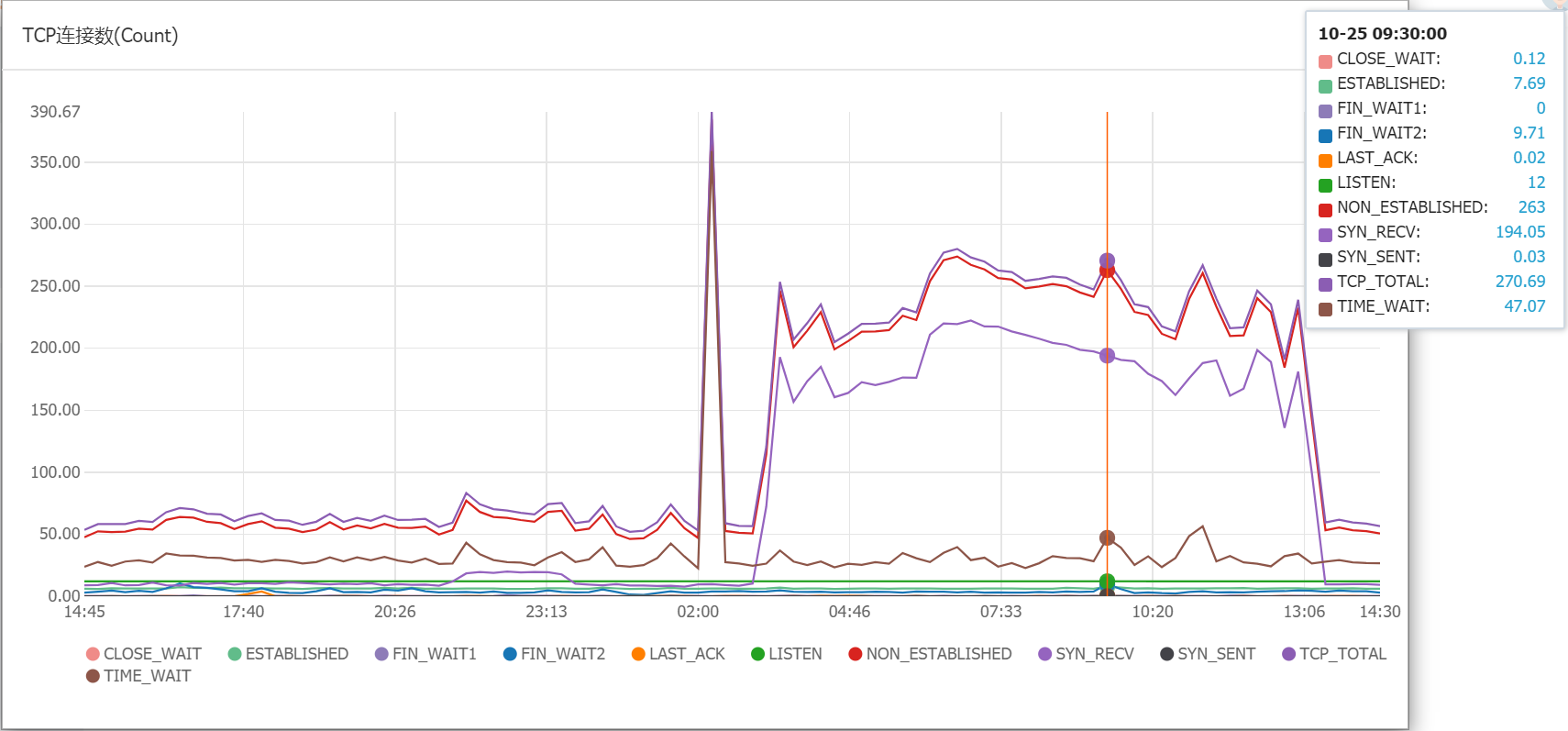

利用netstat检查

netstat -n -p TCP | find /i "syn"

利用netsh抓包

netsh trace start capture=yes provider=Microsoft-Windows-TCPIP level=0x05 tracefile=TCPIP.etl

抓包分析

https://blog.csdn.net/scugxl/article/details/75000180

SynAttackProtect保护(挨打)机制

https://www.jianshu.com/p/65371757889a