1、配置SELINUX

在system1和system2上要求SeLinux的状态为enforcing。

要求系统重启后依然生效。

server [root@server0 ~]# getenforce Enforcing [root@server0 ~]# vim /etc/sysconfig/selinux SELINUX=enforcing desktop [root@desktop0 ~]# getenforce [root@desktop0 ~]# vim /etc/sysconfig/selinux SELINUX=enforcing

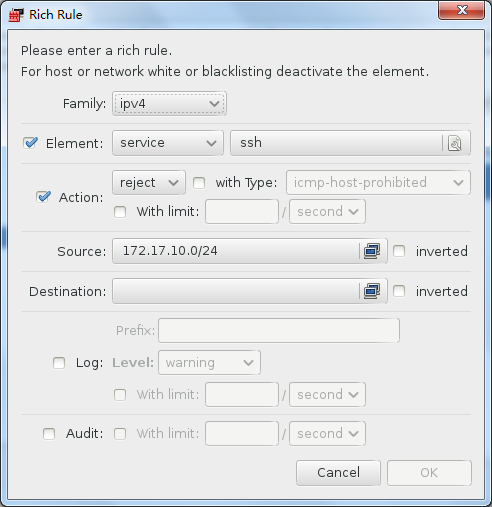

2、配置防火墙对SSH的限制

在server0和desktop0上设置防火墙,对SSH实现访问限制:

允许example.com域的客户对server0和desktop0进行ssh访问。

禁止my133t.org域的客户对server0和desktop0进行ssh访问。

备注:my133t.org是在172.17.10.0/24网络。(根据考试实际提供的网段配置)

example.com(172.25.0.0/24)域。

my133t.org(172.17.10.0/24)作为非信任域

另1:命令行

# server0和desktop0

[root@server0 ~]# firewall-cmd --list-all [root@server0 ~]# firewall-cmd --permanent --add-service=ssh 永久 添加ssh服务 [root@server0 ~]# firewall-cmd --permanent --add-rich-rule='rule family=ipv4 source address=172.25.0.0/24 service name=ssh accept' 永久 添加富规则 允许exampl.com域 [root@server0 ~]# firewall-cmd --permanent --add-rich-rule='rule family=ipv4 source address=172.17.10.0/24 service name=ssh reject' 禁止10域 [root@server0 ~]# firewall-cmd --reload [root@server0 ~]# firewall-cmd --list-all [root@server0 ~]# vim /etc/hosts.allow ssh:172.25.0.11/255.255.255.0 [root@server0 ~]# vim /etc/hosts.deny ssh:172.17.10.0/255.255.255.0

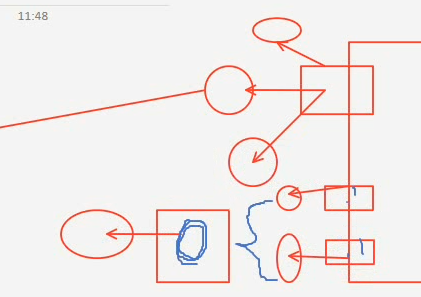

另2:图形界面 [root@server0 ~]# firewall-config

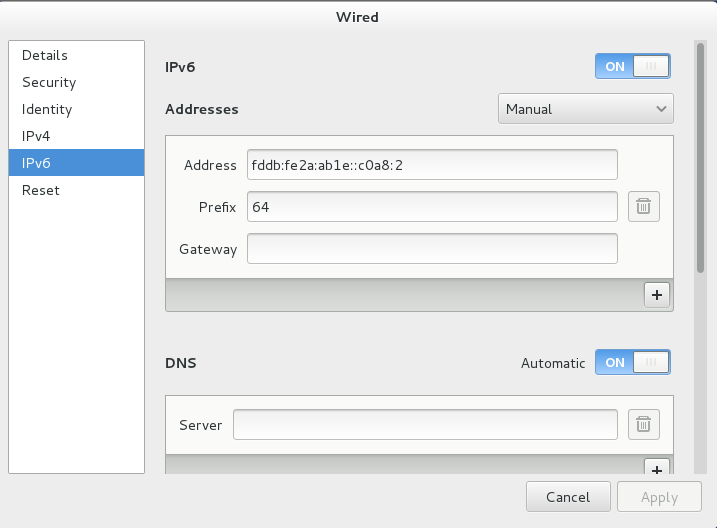

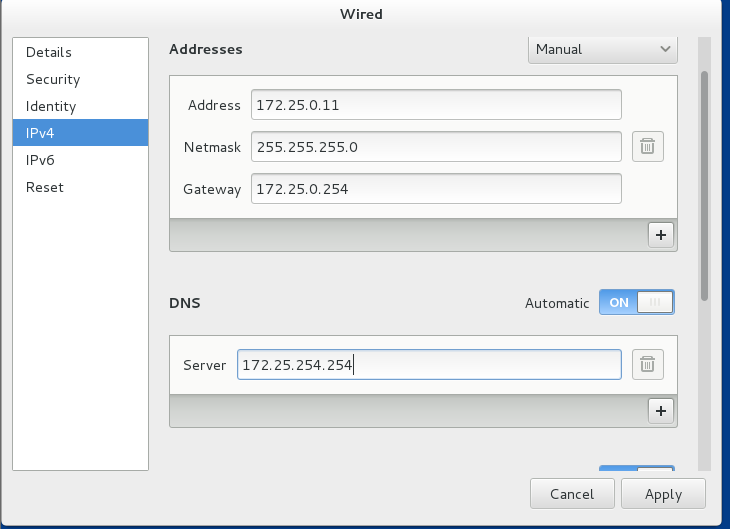

3、配置IPv6地址

在你的考试系统上配置接口eth0使用以下IPv6地址:

server0 上的地址应该是fddb:fe2a:ab1e::c0a8:1/64 (根据考试实际提供的地址配置)

desktop0 上的地址应该是fddb:fe2a:ab1e::c0a8:2/64

两个系统必须能够与网络fddb:fe2a:ab1e/64内的系统通信。

地址必须在重启后依旧生效。

两个系统必须保持当前的IPv4地址并能通信

另1:nmcli

server0 [root@server0 ~]# nmcli conn show [root@server0 ~]# nmcli device show eth0 [root@server0 ~]# nmcli conn modify eth0 ipv6.method manual ipv6.addresses fddb:fe2a:ab1e::c0a8:1/64 手动 [root@server0 ~]# nmcli conn up eth0 [root@server0 ~]# nmcli device show eth0 desktop0 [root@desktop0 ~]# nmcli conn modify eth0 ipv6.method manual ipv6.addresses fddb:fe2a:ab1e::c0a8:2/64 [root@desktop0 ~]# nmcli conn up eth0 [root@desktop0 ~]# nmcli device show eth0

测试 [root@server0 ~]# ping6 fddb:fe2a:ab1e::c0a8:1 [root@server0 ~]# ping6 fddb:fe2a:ab1e::c0a8:2 [root@server0 ~]# ping 172.25.0.10 [root@server0 ~]# ping 172.25.0.11

另:图形界面2 (_ipv4和ipv6都要设置为手动)

另:goto ipv6

server [root@server0 ~]# nmcli conn show [root@server0 ~]# nmcli device show eth0 [root@server0 ~]# nmcli conn edit eth0 nmcli> goto ipv6 nmcli ipv6> set addresses fddb:fe2a:ab1e::c0a8:1/64 nmcli ipv6> save nmcli ipv6> activate eth0 nmcli ipv6> quit [root@server0 ~]# nmcli device show eth0 desktop [root@desktop0 ~]# nmcli conn show [root@desktop0 ~]# nmcli device show eth0 [root@desktop0 ~]# nmcli conn edit eth0 nmcli> goto ipv6 nmcli ipv6> set addresses fddb:fe2a:ab1e::c0a8:2/64 nmcli ipv6> save nmcli ipv6> activate eth0 nmcli ipv6> quit [root@desktop0 ~]# nmcli device show eth0

另:图形界面 # nmtui

另:修改配置文件,重启服务(不推荐)

[root@server0 ~]# vim /etc/sysconfig/network-scripts/ifcfg-eth0 [root@server0 ~]# systemctl restart network

配置错误,如何删除ipv6 ip???

4、配置链路聚合

在server0和desktop0之间按一下要求配置:

此链路使用接口eth1和eth2

此链路在一个接口失效时仍然能工作

此链路在server0使用下面的地址 192.168.0.101/255.255.255.0

此链路在desktop0使用下面的地址 192.168.0.102/255.255.255.0

此链路在系统重启之后依然保持正常状态

server

[root@server0 ~]# rpm -ql teamd

[root@server0 ~]# cat /usr/share/doc/teamd-1.9/example_configs/activebackup_ethtool_1.conf

"runner": {"name": "activebackup"}

[root@server0 ~]# nmcli conn add type team con-name team0 ifname team0 config '{"runner":{"name": "activebackup"}}'

属性为team #创建team0设备和team0会话

[root@server0 ~]# nmcli conn modify team0 ipv4.addresses 192.168.0.101/24 team0会话的IP地址和网关

[root@server0 ~]# nmcli conn modify team0 ipv4.method manual

[root@server0 ~]# nmcli conn add type team-slave con-name team0-port1 ifname eth1 master team0

属性为从接口 team0-port1会话 eth1网卡口添加team0

[root@server0 ~]# nmcli conn add type team-slave con-name team0-port2 ifname eth2 master team0

[root@server0 ~]# nmcli conn up team0-port1 激活设备

[root@server0 ~]# nmcli conn up team0-port2

[root@server0 ~]# nmcli conn up team0

[root@server0 ~]# teamdctl team0 state 查看启动后的team0状态

desktop

[root@desktop0 ~]# nmcli conn add type team con-name team0 ifname team0 config '{"runner":{"name": "activebackup"}}'

属性为team #创建team0设备和team0会话

[root@desktop0 ~]# nmcli conn modify team0 ipv4.addresses 192.168.0.102/24 team0会话的IP地址和网关

[root@desktop0 ~]# nmcli conn modify team0 ipv4.method manual

[root@desktop0 ~]# nmcli conn add type team-slave con-name team0-port1 ifname eth1 master team0

属性为从接口 team0-port1会话 eth1网卡口添加team0

[root@desktop0 ~]# nmcli conn add type team-slave con-name team0-port2 ifname eth2 master team0

[root@desktop0 ~]# nmcli conn up team0-port1 激活设备

[root@desktop0 ~]# nmcli conn up team0-port2

[root@desktop0 ~]# nmcli conn up team0

[root@desktop0 ~]# teamdctl team0 state 查看启动后的team0状态

##在server和desktop上进行检测 [root@server0 ~]ping -I team0 192.168.0.254 #ping网关 [root@server0 ~]# nmcli conn down team0-port1 [root@server0 ~]# teamdctl team0 state [root@server0 ~]# nmcli conn down team0-port2 [root@server0 ~]# teamdctl team0 state [root@server0 ~]# nmcli conn up team0-port1 [root@server0 ~]# nmcli conn up team0-port2 [root@server0 ~]# nmcli conn up team0

5、自定义用户环境

在系统server0和desktop0上创建自定义命令为qstat ,此自定义命令将执行以下命令:

/bin/ps –Ao pid,tt,user,fname,rsz

此命令对系统中的所有用户有效

server [root@server0 ~]# ps [root@server0 ~]# ps -Ao pid,tt,user,fname,rsz [root@server0 ~]# vim /etc/bashrc alias qstat='/bin/ps -Ao pid,tt,user,fname,rsz' [root@server0 ~]# source /etc/bashrc [root@server0 ~]# vim /etc/profile alias qstat='/bin/ps -Ao pid,tt,user,fname,rsz' [root@server0 ~]# source /etc/profile 配置立即生效 [root@server0 ~]# qstat

局部配置文件 (用户家目录下) [root@desktop0 ~]# vim .bashrc [root@desktop0 ~]# vim .bash_profile 全局变量(对所有用户生效) [root@desktop0 ~]# vim /etc/bashrc [root@desktop0 ~]# vim /etc/profile

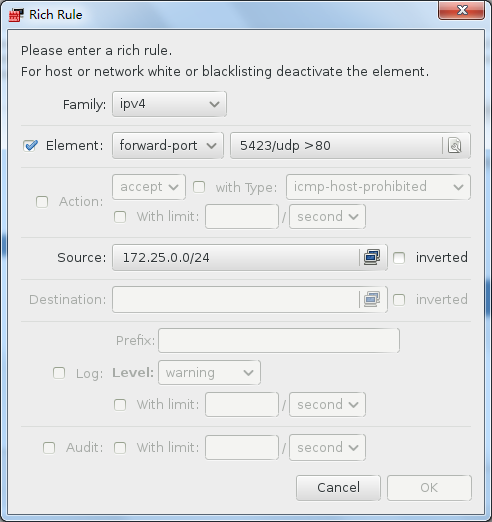

7、配置端口转发

在server0上配置端口转发,要求如下:

在172.25.0.0/24网络中的系统,访问server0的本地端口5423将被转发到端口80

此设置必须永久有效。

server [root@server0 ~]# firewall-cmd --list-all # firewall-cmd --permanent --add-rich-rule='rule family=ipv4 source address=172.25.0.0/24 forward-port port=5423 protocol=tcp to-port=80' # firewall-cmd --permanent --add-rich-rule='rule family=ipv4 source address=172.25.0.0/24 forward-port port=5423 protocol=udp to-port=80' [root@server0 ~]# firewall-cmd --reload [root@server0 ~]# firewall-cmd --list-all

建议图形化操作,添加富规则,端口转发