实践一 网络攻防实践环境的搭建

1.学习总结

1.1网络安全目标

信息安全要求信息在采集、存储、处理和传输的过程中不被破坏,具有五大目标:保密性、完整性、不可抵赖性、可用性、可控性。

1.2安全威胁

安全威胁包含五类:恶意代码、远程入侵、拒绝服务、身份假冒、信息窃取和篡改。

- 恶意代码:经过存储介质和网络进行传播,从一台计算机系统到另外一台计算机系统,未经授权认证破坏计算机系统完整性的程序或代码。

- 远程入侵:也成为远程攻击,RFC2828将攻击定义为有意违反安全服务和侵犯系统安全策略的智能行为,从网络中某台主机发起,针对网络中其它主机的攻击行为。

- 拒绝服务:让目标主机或系统停止提供服务或资源访问,资源包括磁盘空间、内存、进程甚至网络带宽。

- 身份假冒:分为IP地址假冒和身份假冒。

- 信息窃取和篡改:主动攻击和被动攻击。主动攻击包括重放、篡改、冒充、伪造、阻断,被动攻击是在通信双方的物理线路上安装信号接受装置即可窃听通信内容,也可使用流量分析推测通信双方的位置和身份,观察信息的频率和长度。

1.3网络安全研究内容

网路安全研究的内容包含五个方面:网络安全体系、网络攻击技术、网络防御技术、密码技术应用、网络安全应用。

- 网络安全体系:包含物理层安全、系统层安全、网络层安全、应用层安全、管理层安全。主要的实现手段有:身份认证、访问控制、数据加密、认证交换、数字签名、流量分析、路由控制、一致性检查。

- 网络攻击技术:网络攻击常用手段:网络监听、篡改数据、网络欺骗、弱口令攻击、拒绝服务、漏洞破解、木马攻击。网络攻击的流程:信息收集、网络隐身、端口和漏洞扫描、实施攻击、设置后门和痕迹清除。

- 网络防御技术:被动防御向主动防御发展,综合运用信息加密、访问控制、防火墙、入侵防御、恶意代码防御、安全审计这些技术才能有效形成网络安全防御的解决方案。

- 密码技术应用:网络安全的核心建立在密码学理论和技术的基础上,密码技术包含密码算法设计、密码分析、安全协议、身份认证、数字签名和密钥管理。密码技术的作用:实现机密性、完整性、可用性、可控性等目标。

- 网络安全应用:链路层安全应用802.1X,链路层认证机制,基于端口的接入控制协议;网络层安全应用IPSec,一种端到端的确保IP层通信安全的机制,是一组协议集。

2.攻防环境搭建详细过程

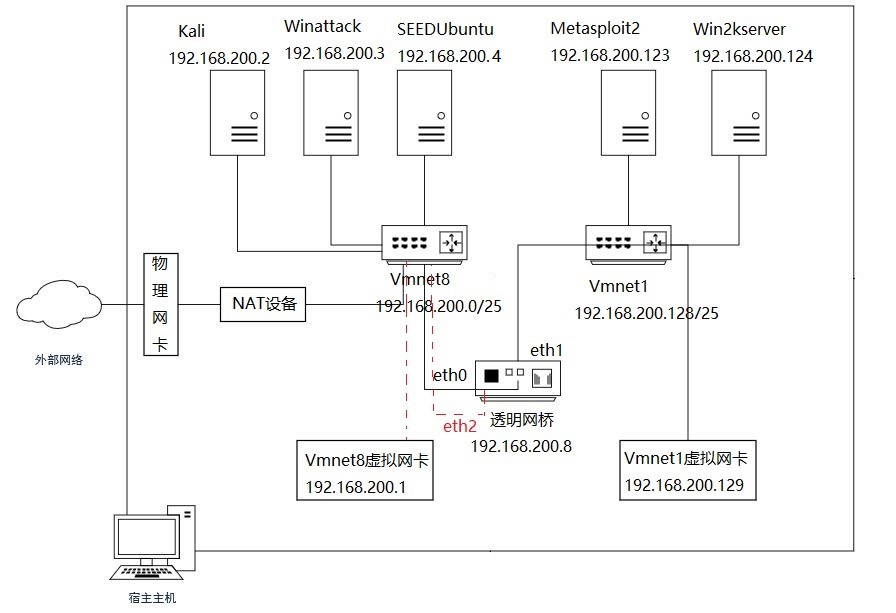

一个基础的网络攻防实验环境需要如下部分:

(1)靶机:内置系统和应用程序安全漏洞,并作为目标的主机。基础环境中应包括Windows 2000和Linux操作系统主机。

(2)攻击机:安装了专用的攻击软件,用于发起网络攻击的主机。Linux系统平台相较于Windows拥有更加强大的攻击软件,更适合作为攻击机平台。

(3)攻击检测、分析与防御平台:最佳位置是靶机的网关,可以基于Linux操作系统构建网关主机,并通过集成各种软件使其具备网络攻击检测、分析与防御的功能,此外靶机上也通过自带或附加的工具进行系统安全日志分析。

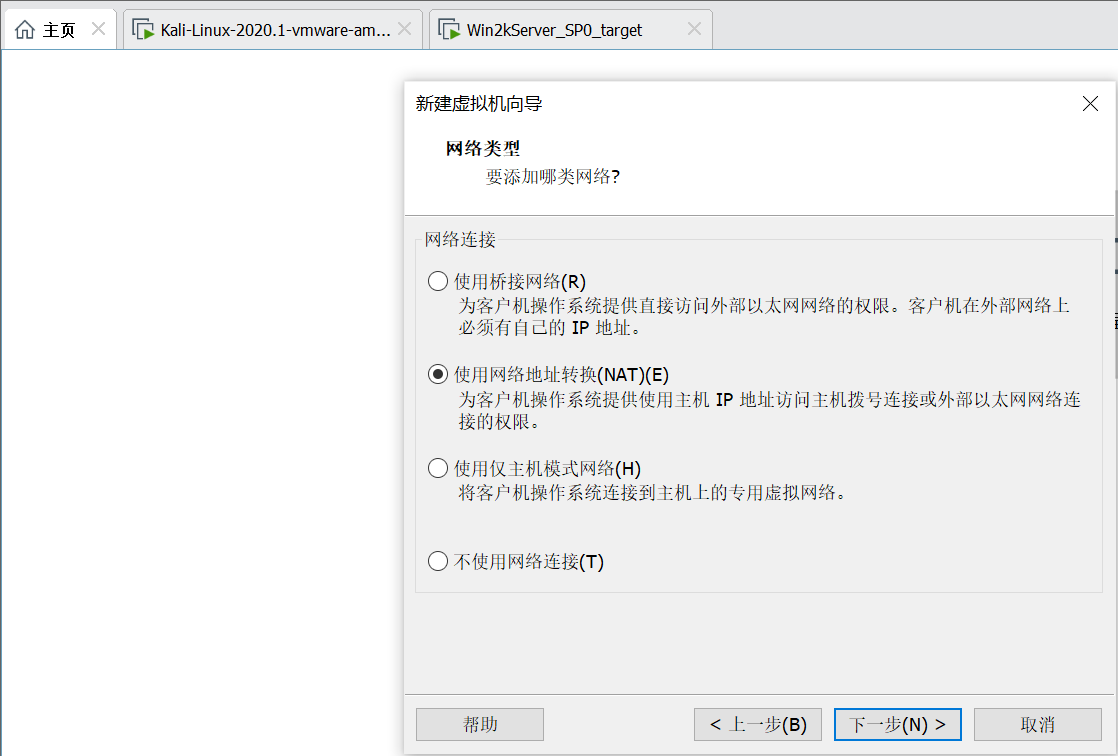

(4)网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接。

2.1攻防环境的拓扑图

2.2环境搭建

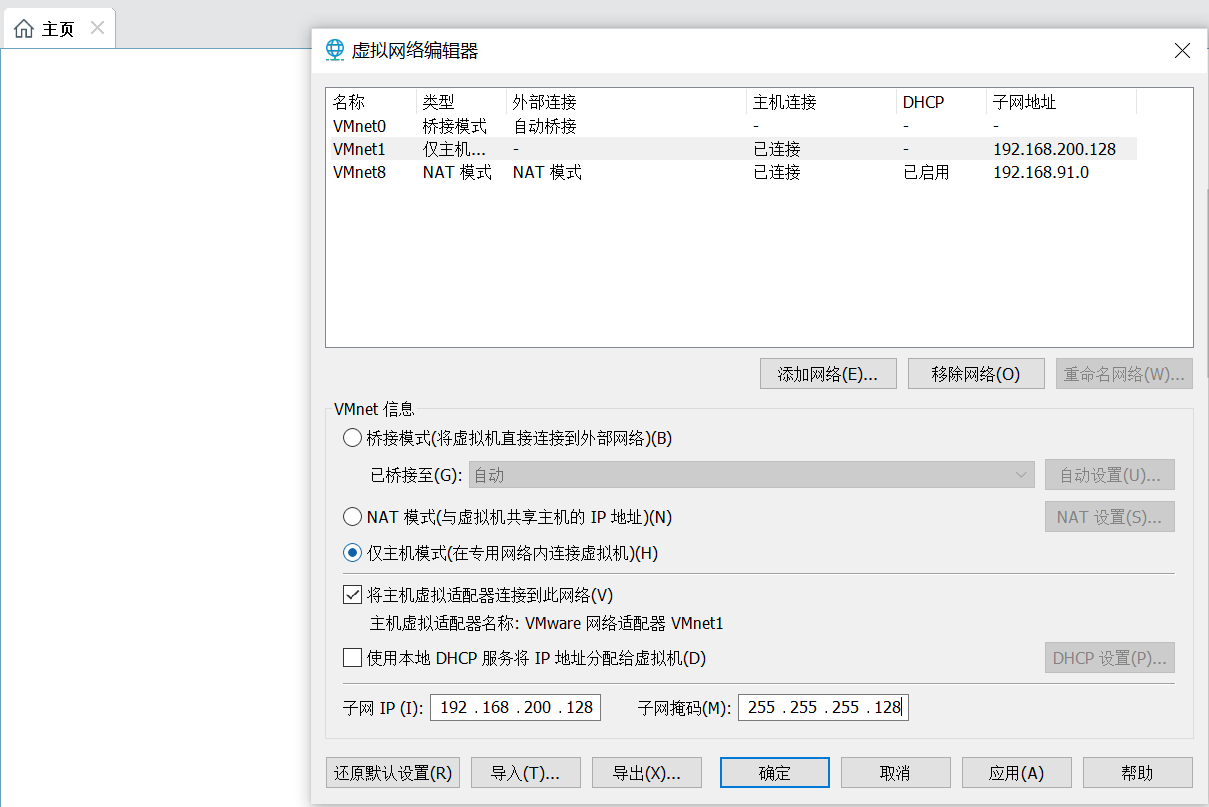

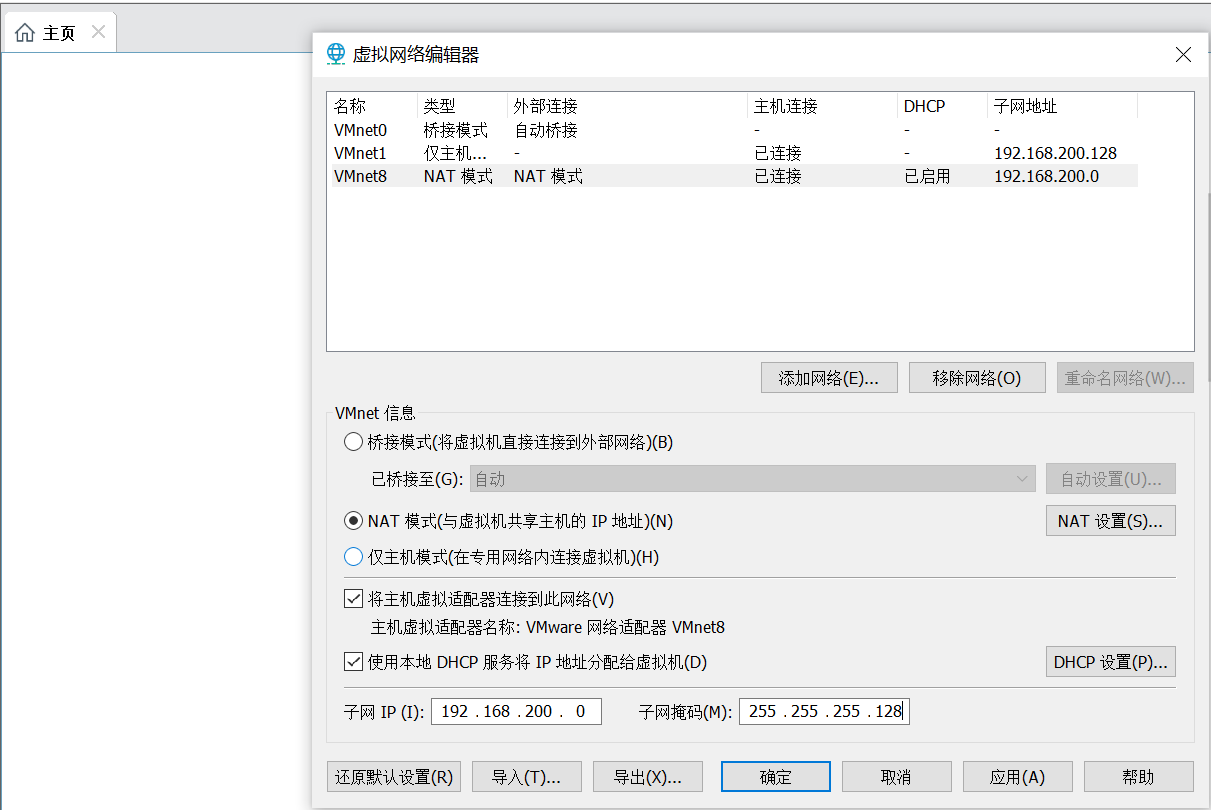

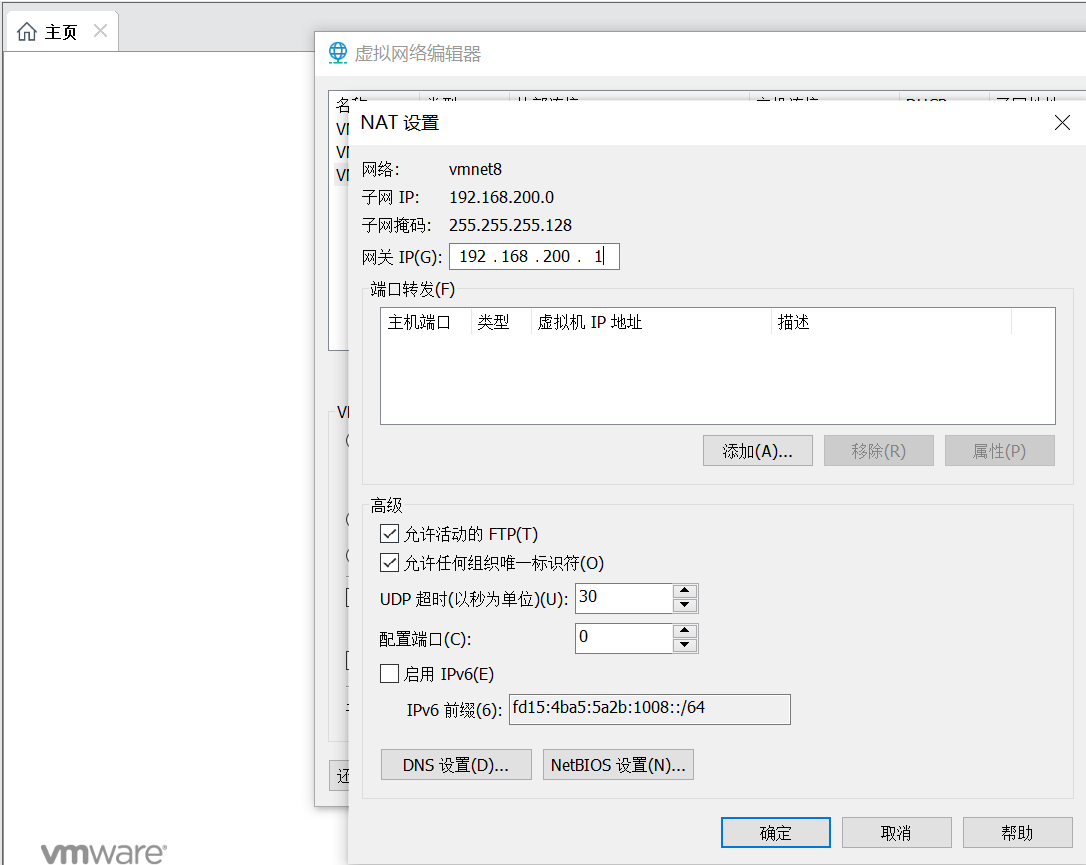

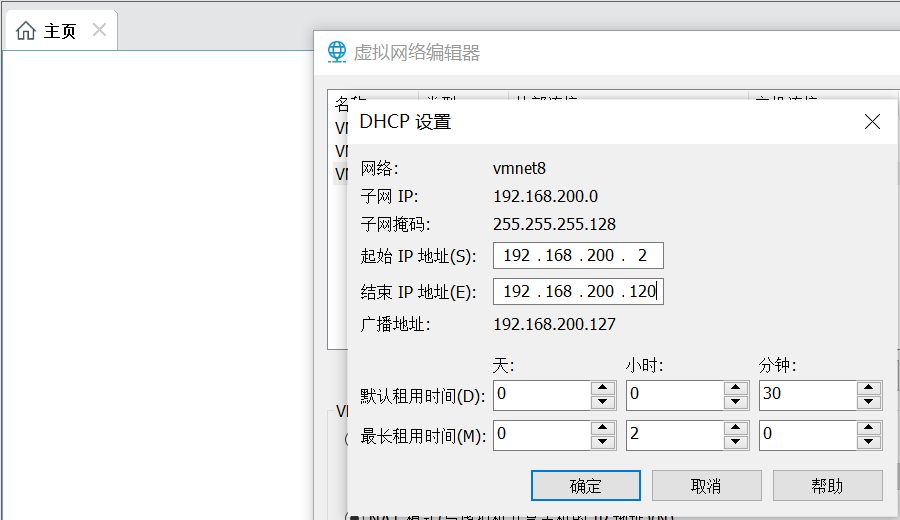

2.2.1 虚拟网卡配置

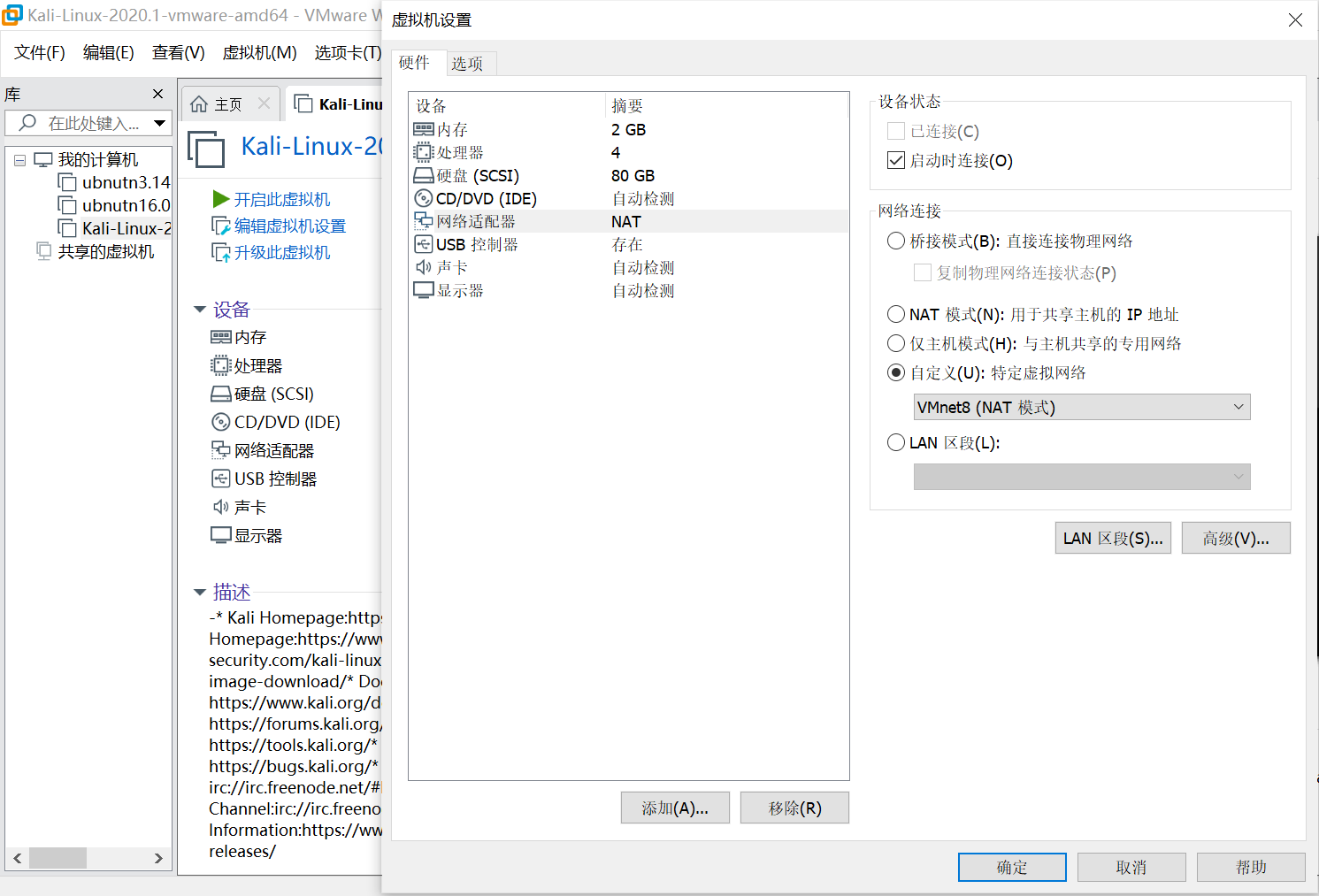

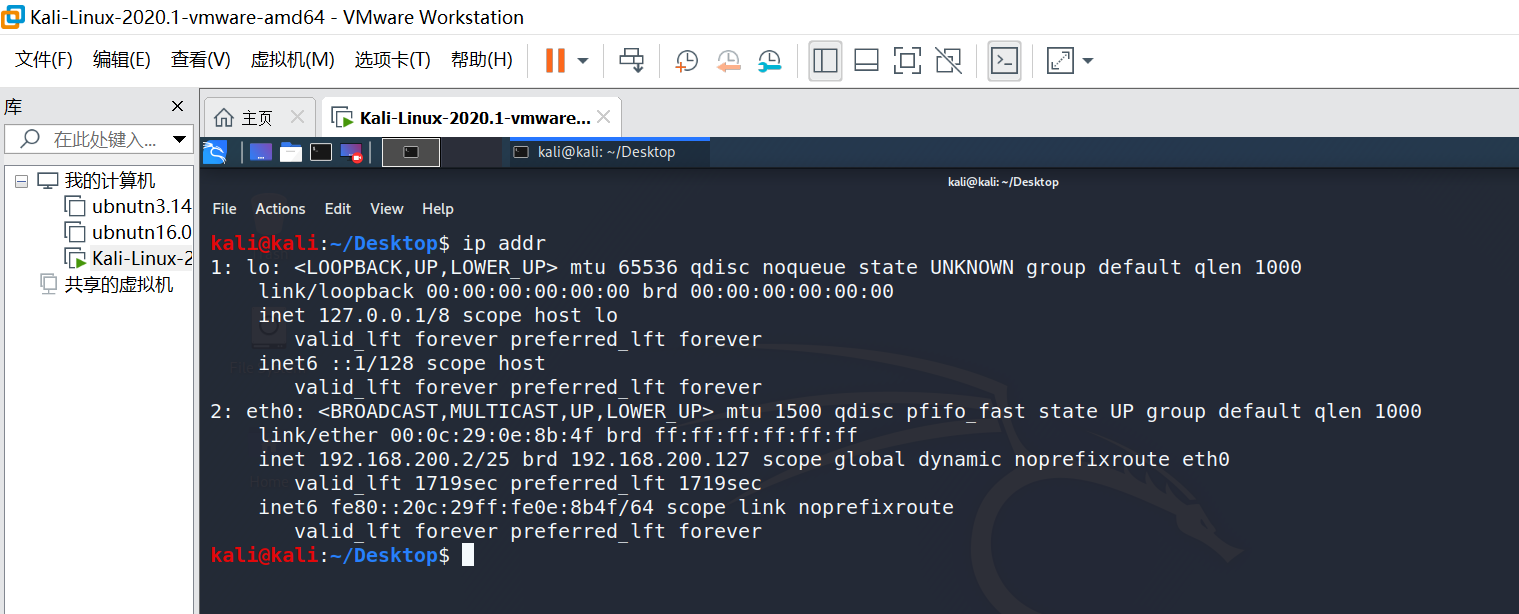

2.2.2 Linux攻击机kali的安装

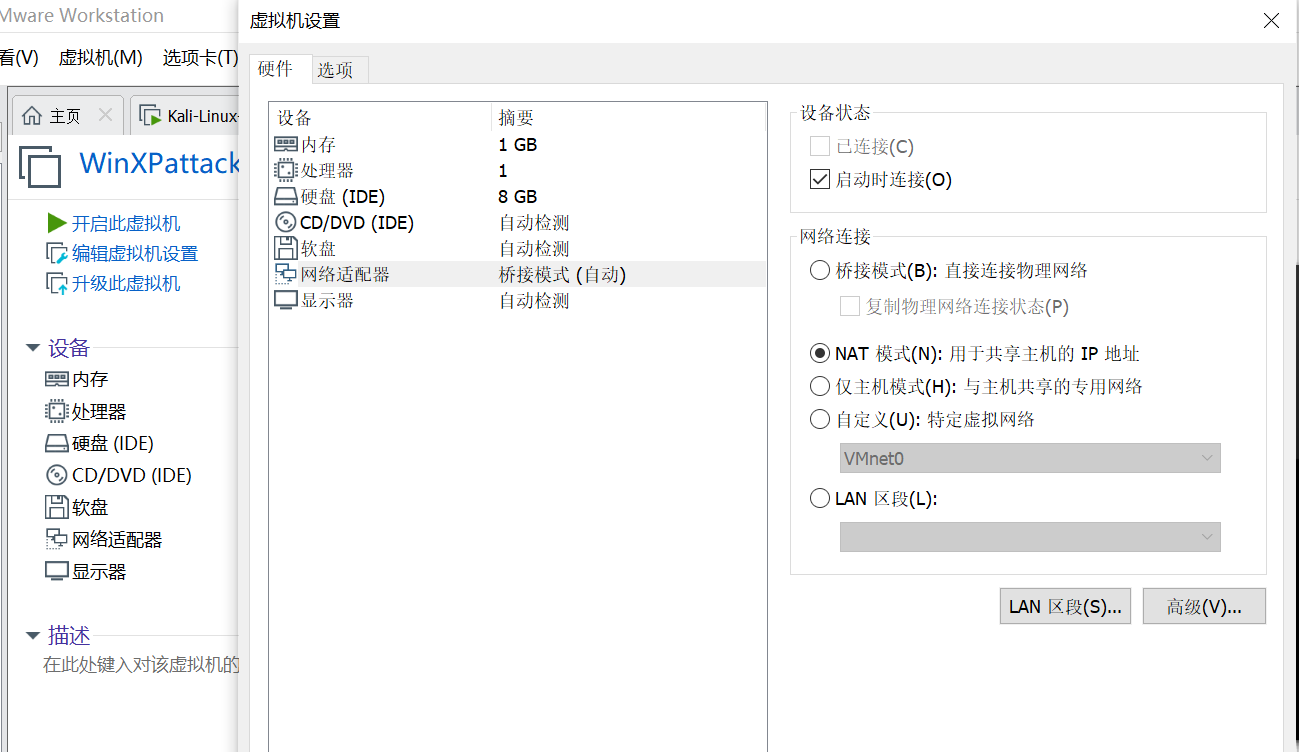

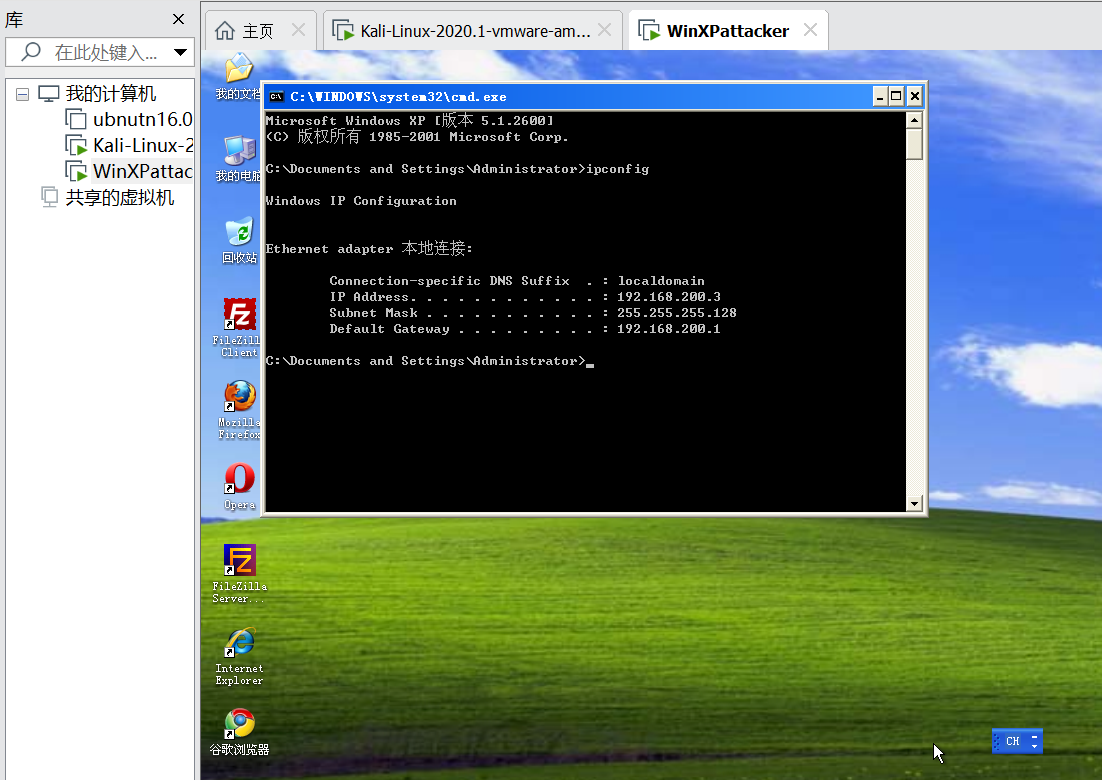

2.2.3 windows攻击机-winXPattacker的安装

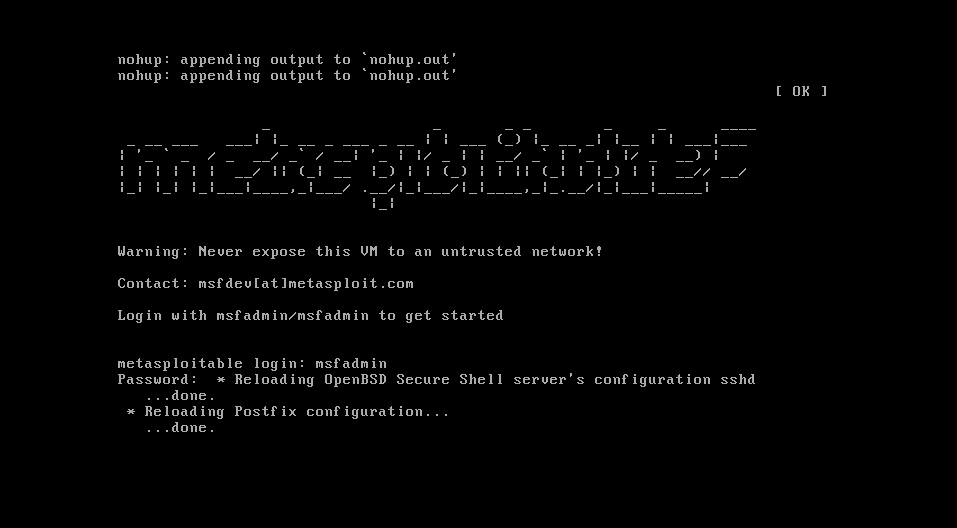

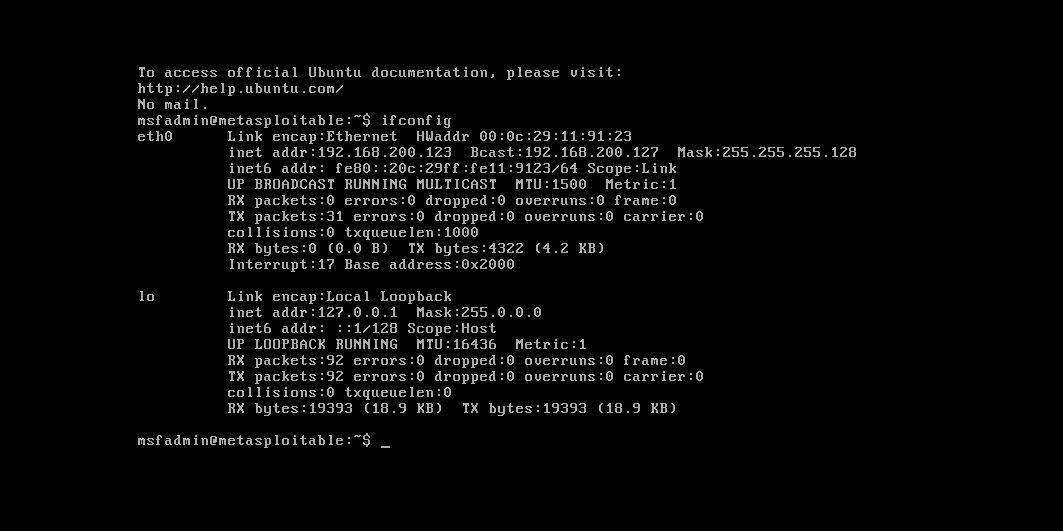

2.2.4 Linux靶机-metasploitable2的安装

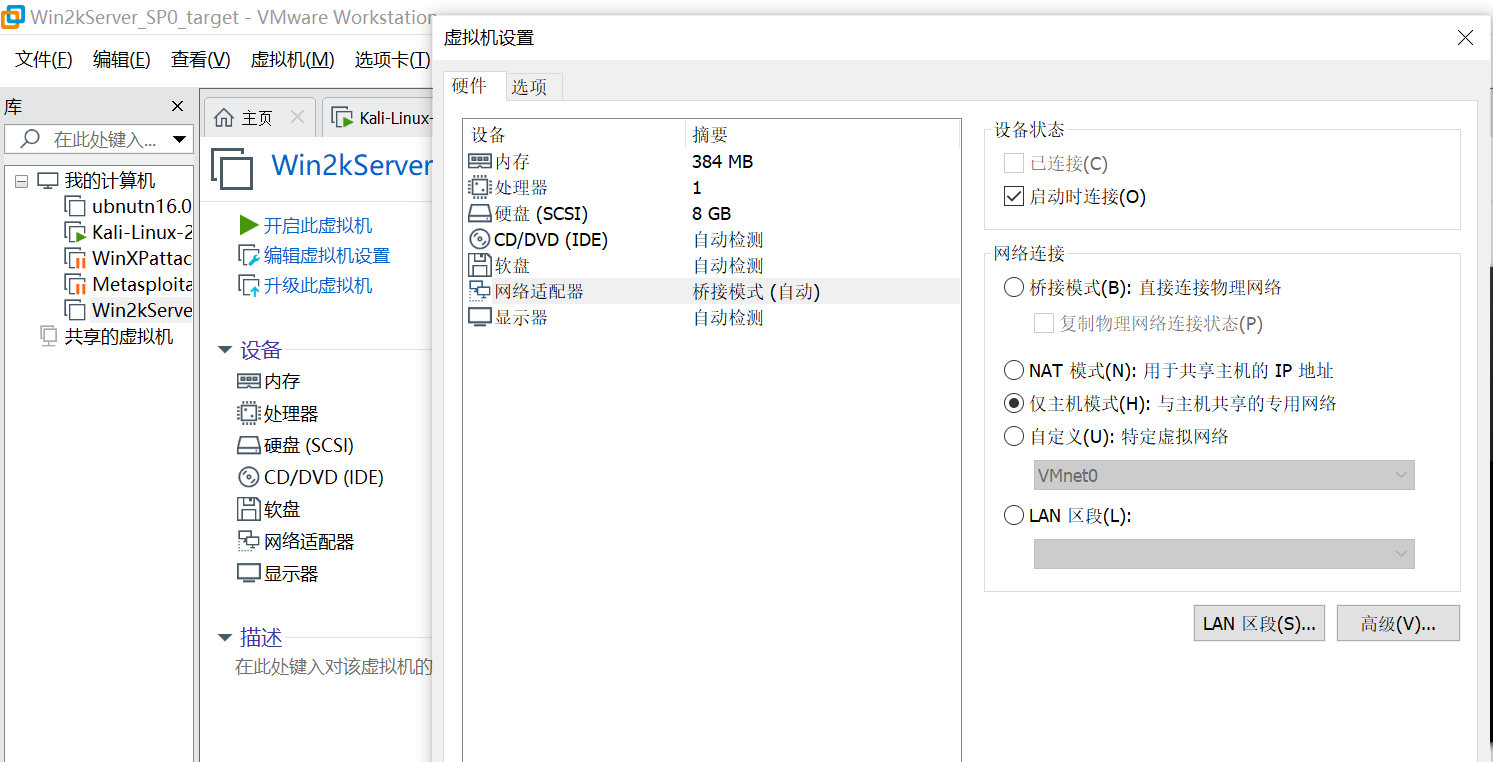

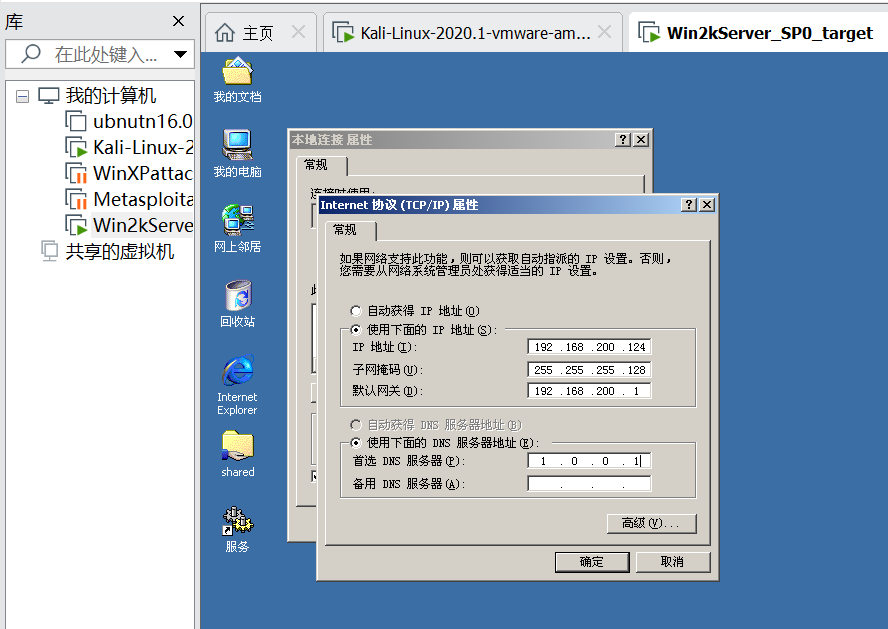

2.2.5 Windows靶机-Win2kServer的安装

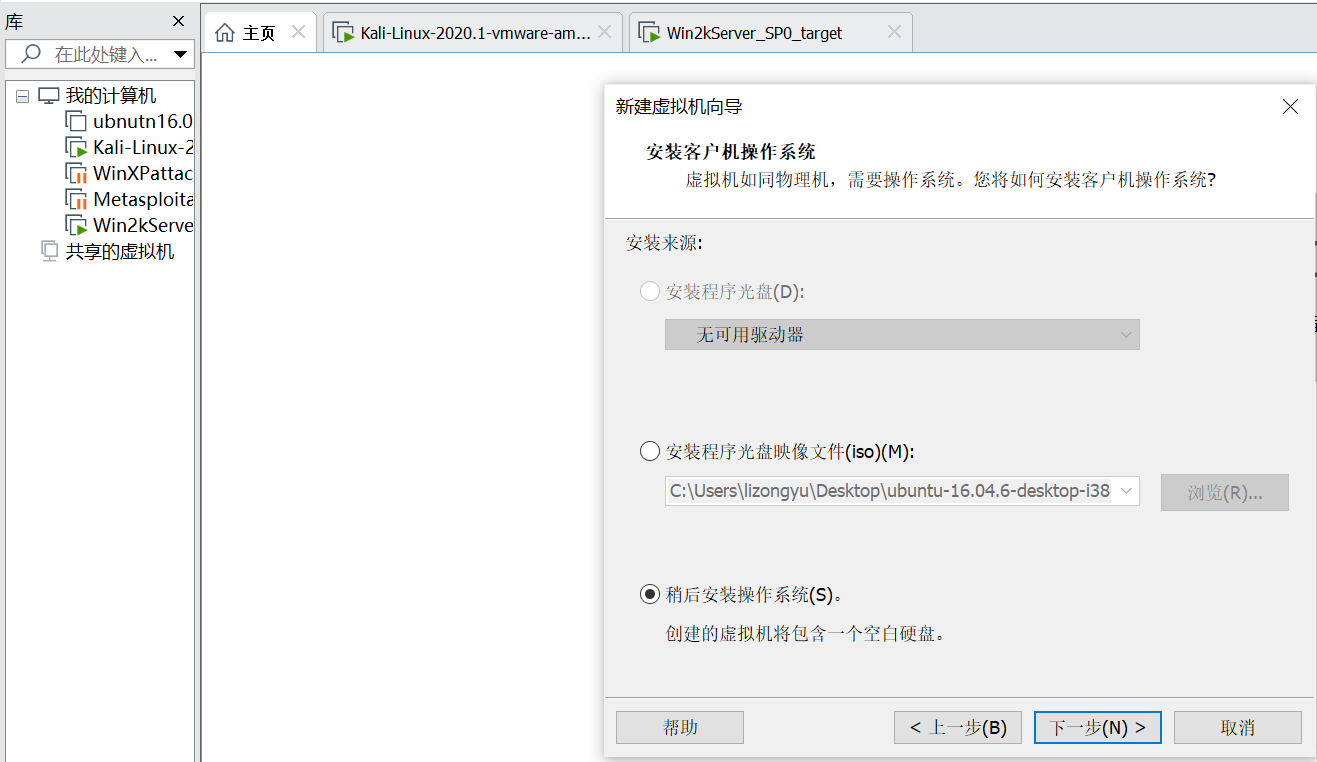

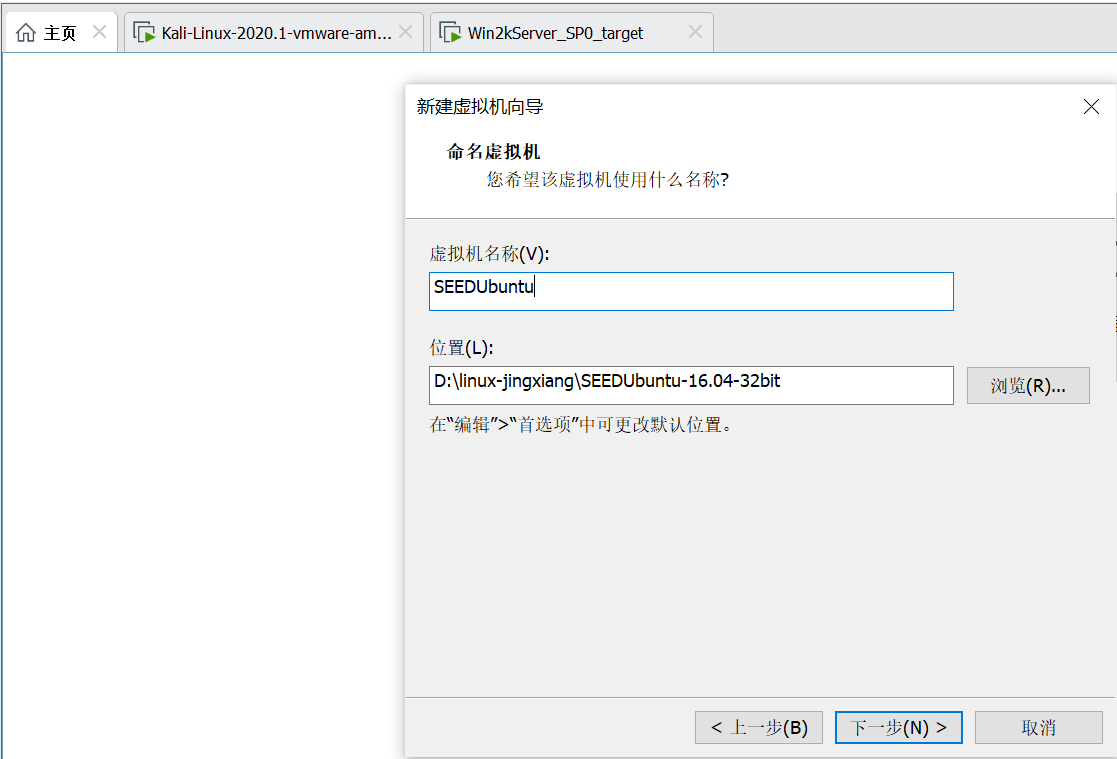

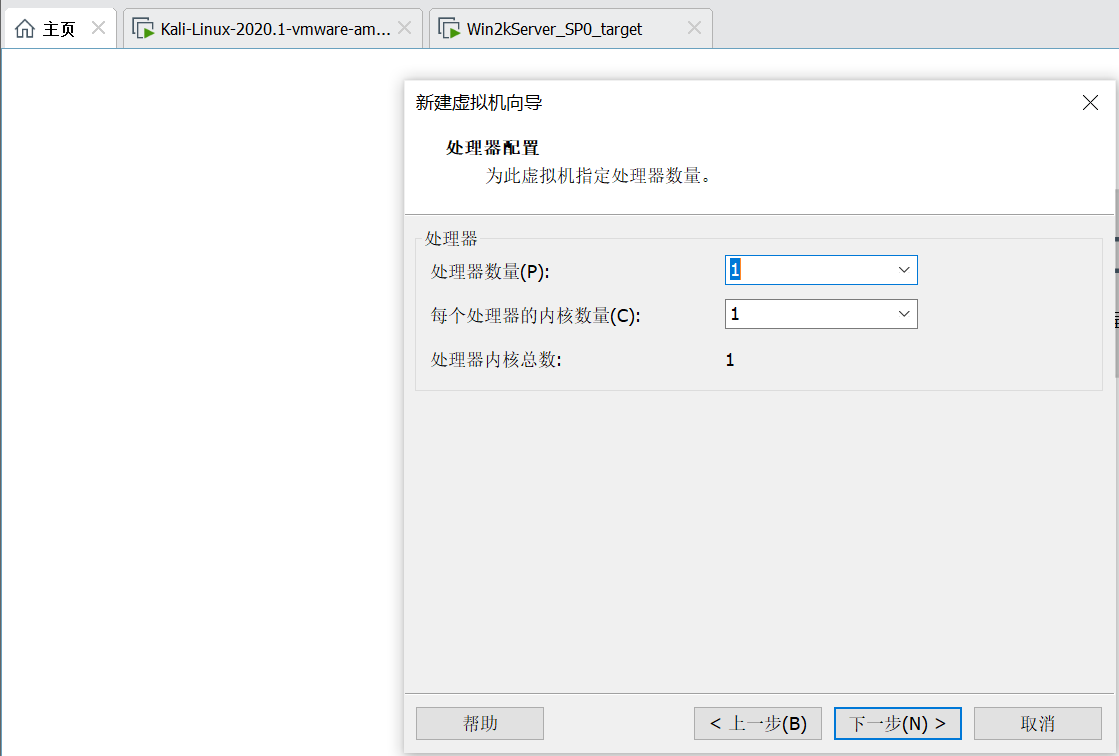

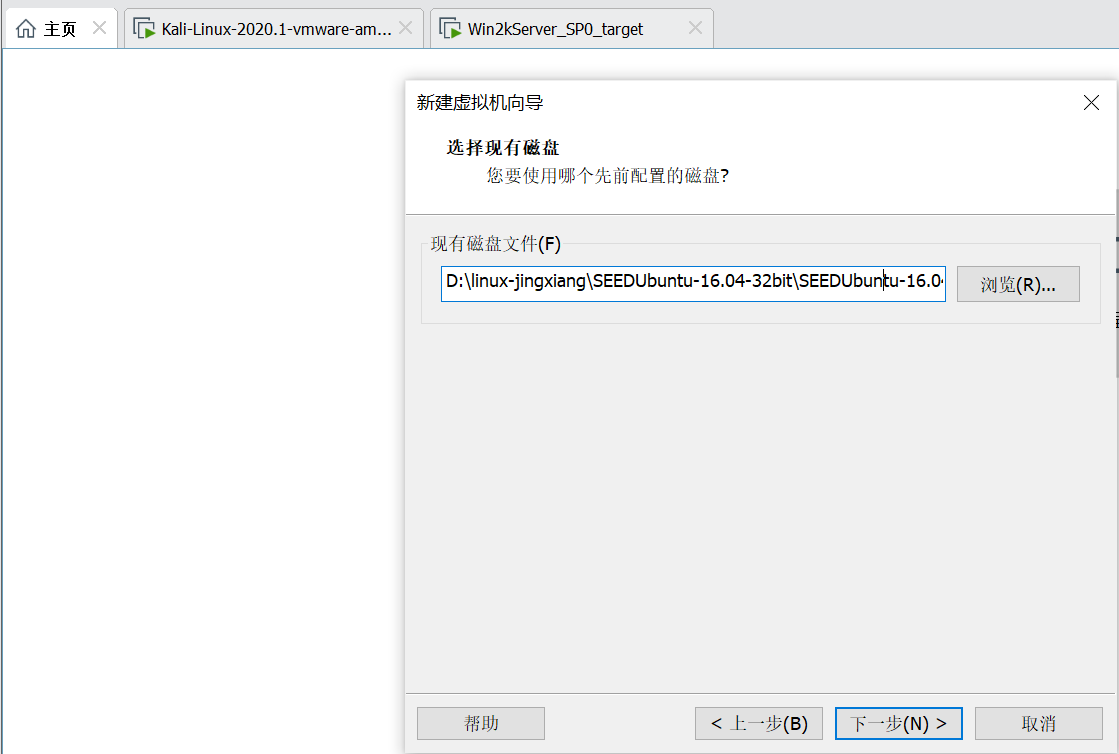

2.2.6 SeedUbuntu的安装

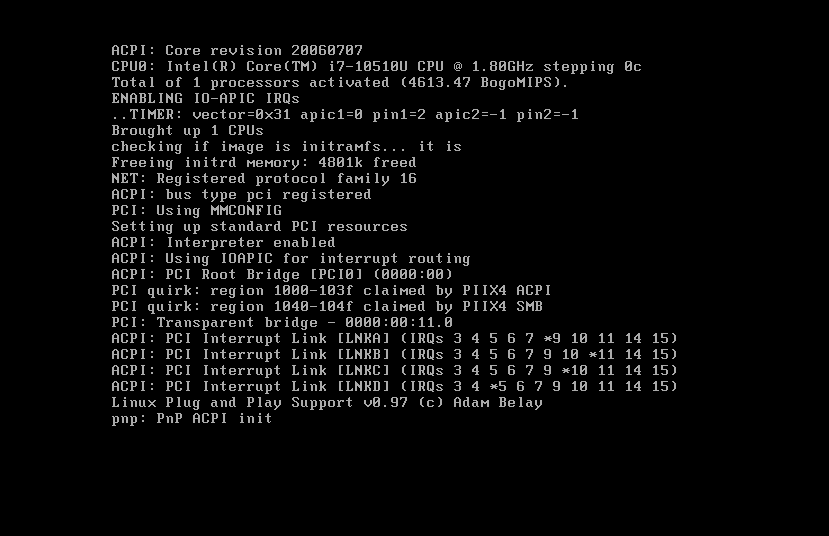

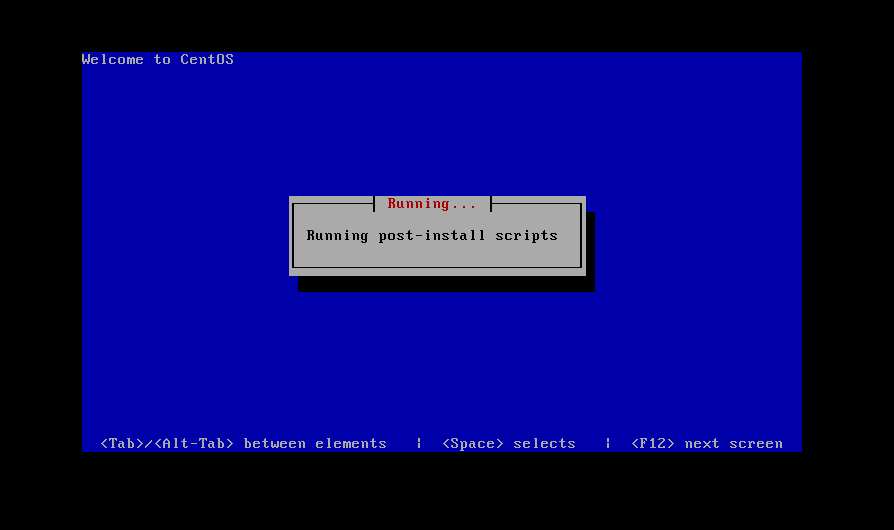

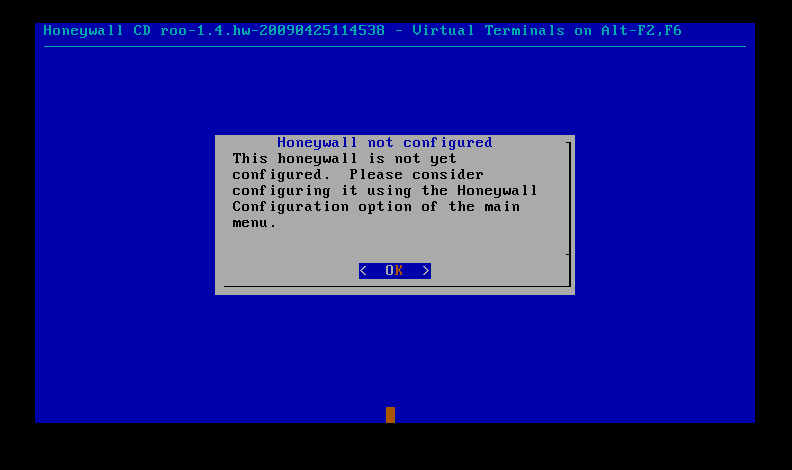

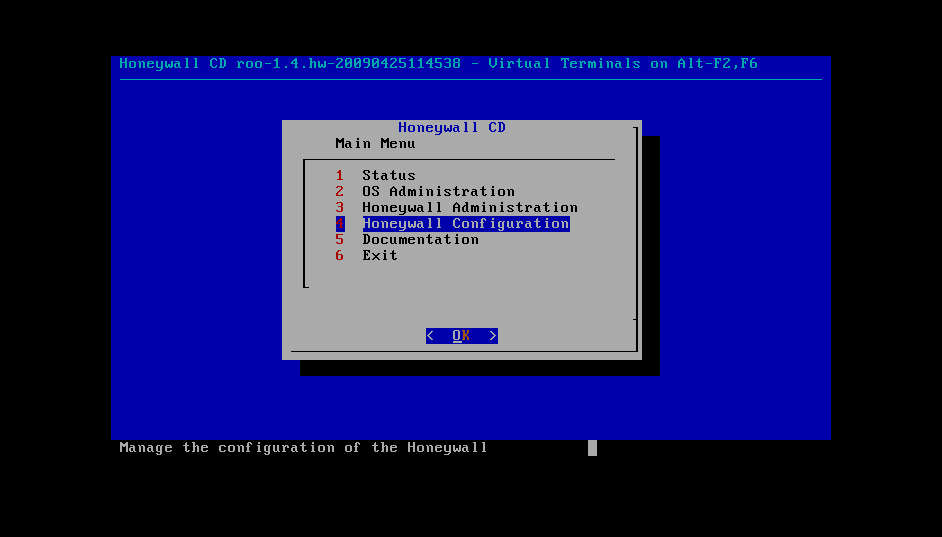

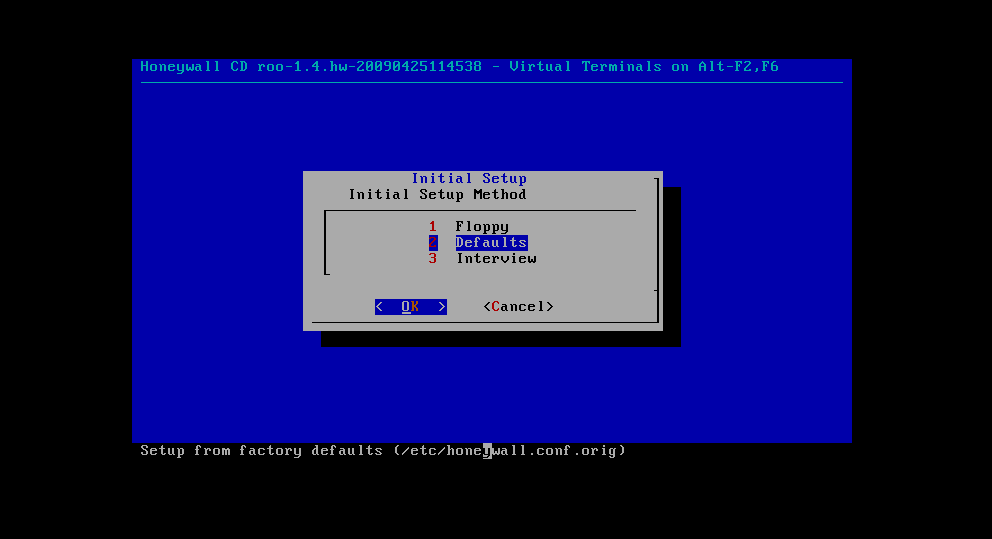

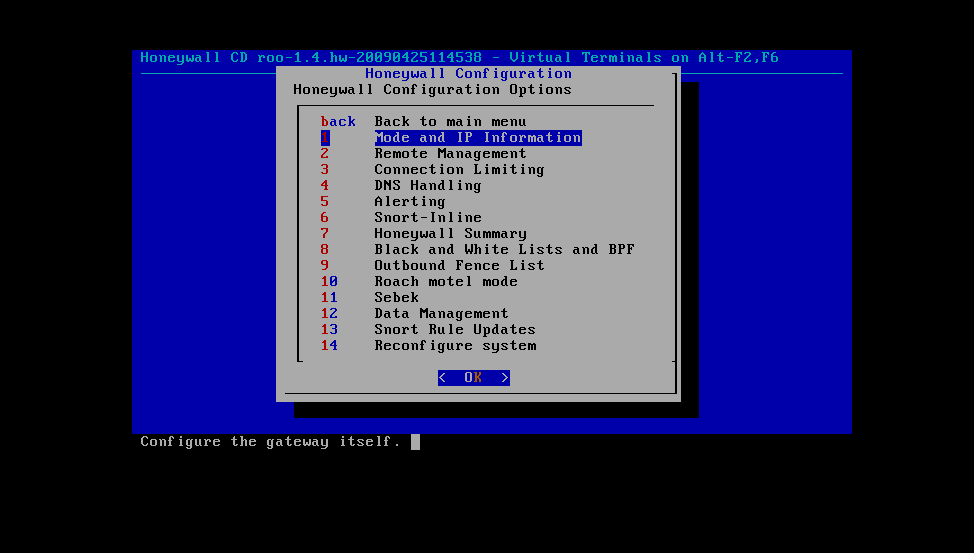

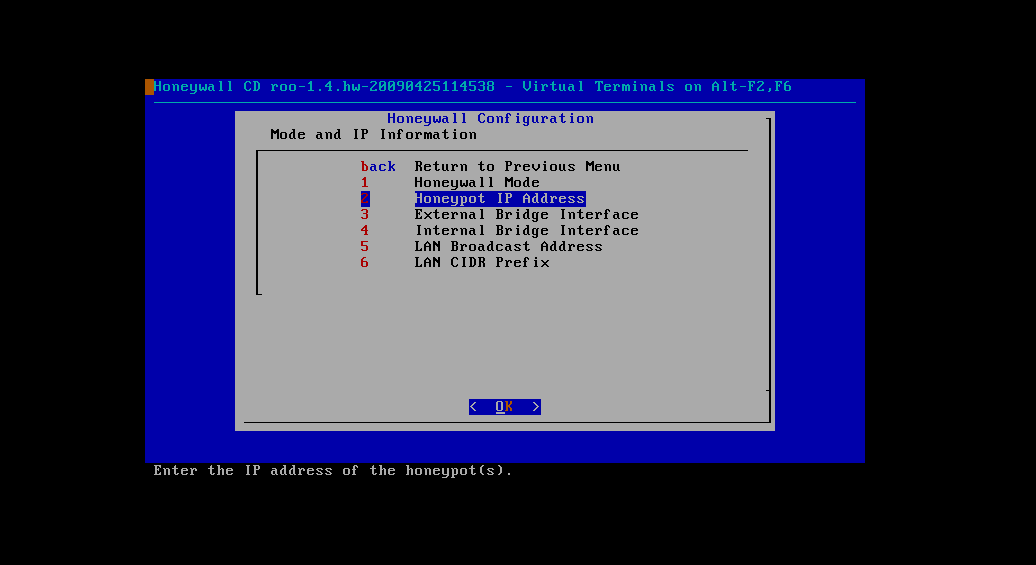

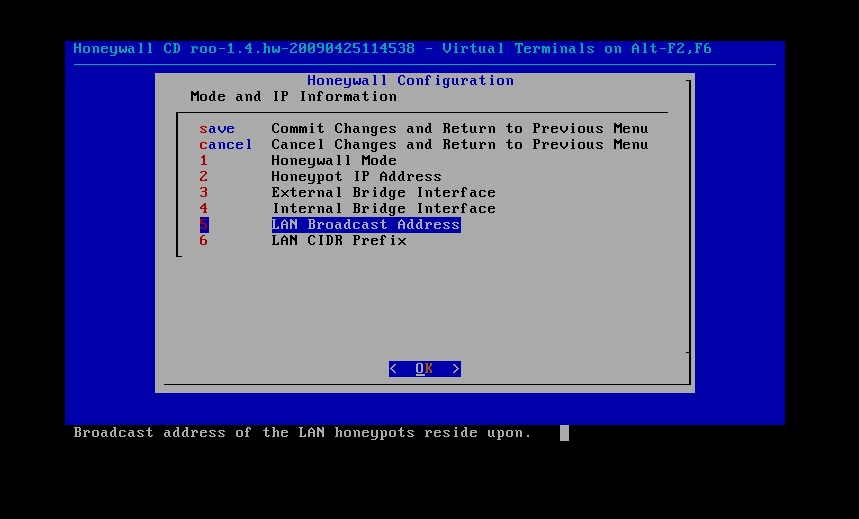

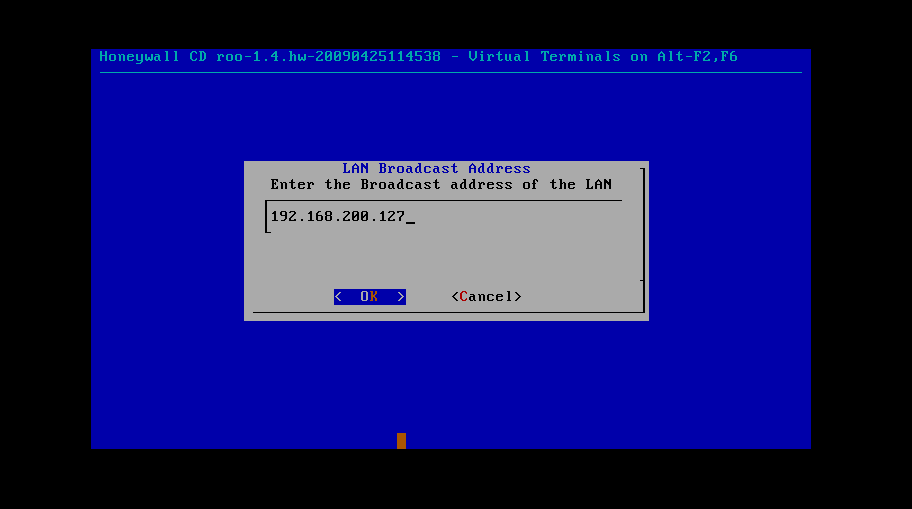

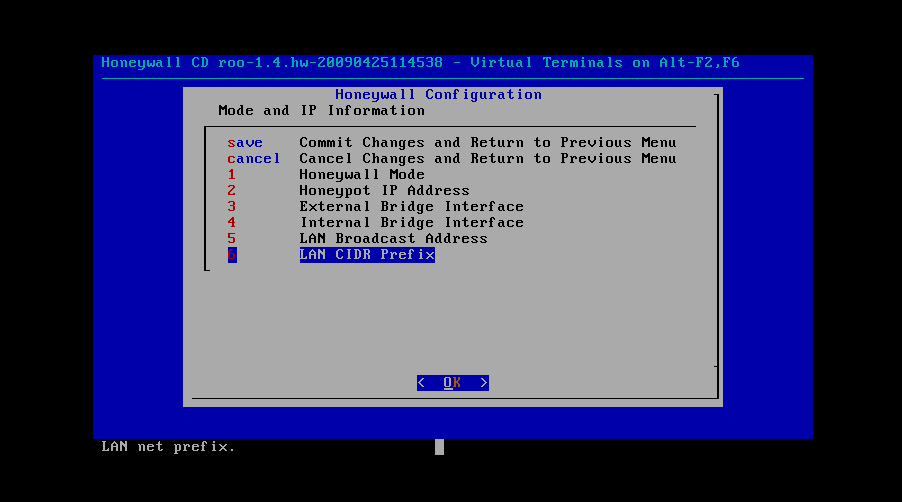

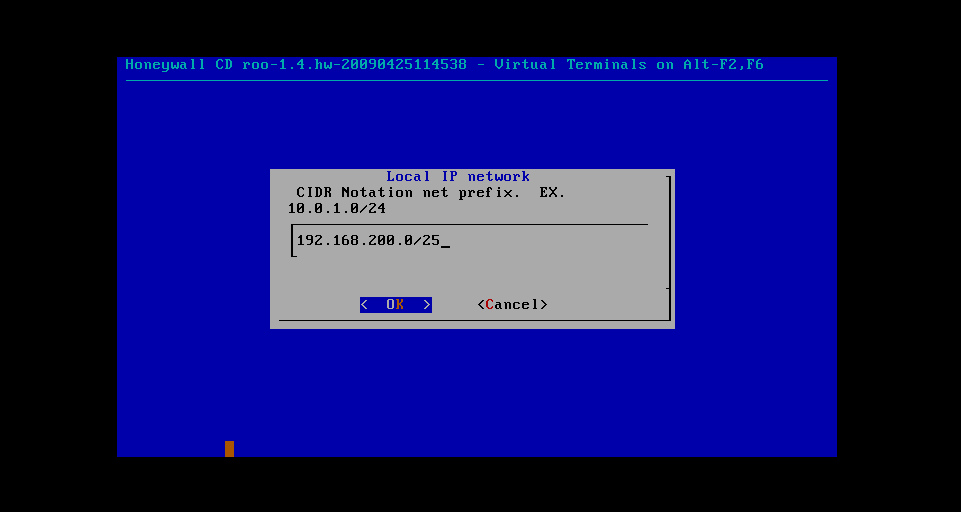

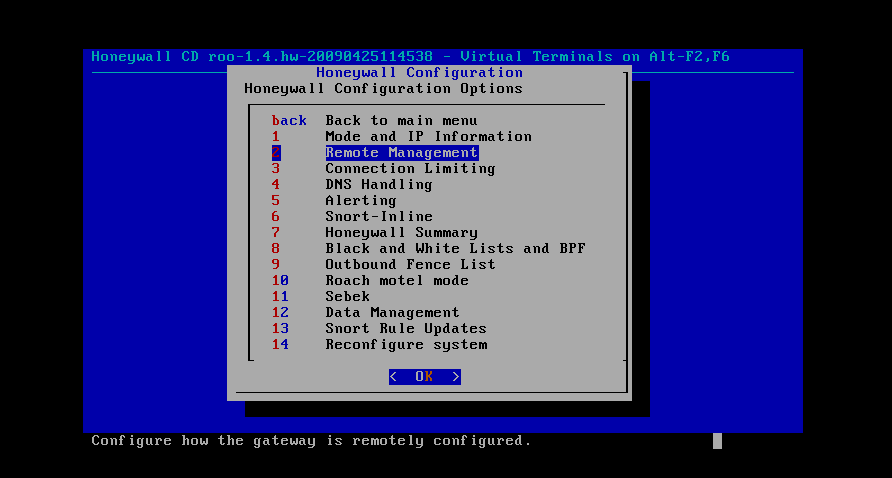

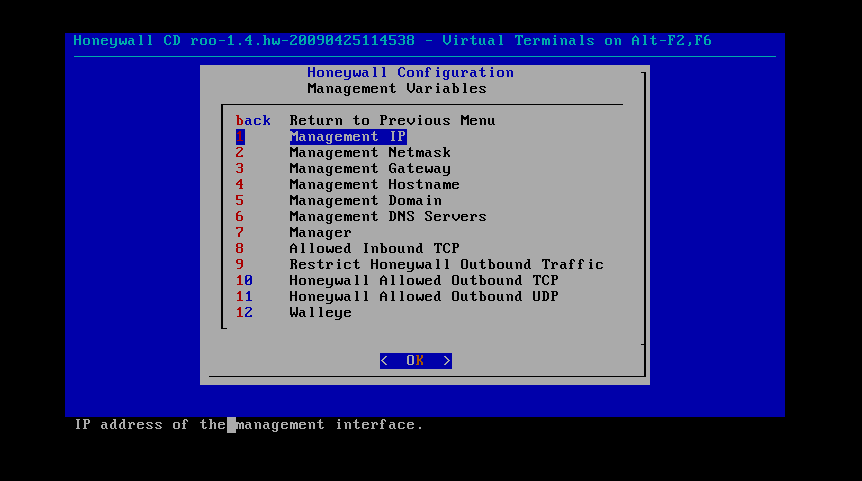

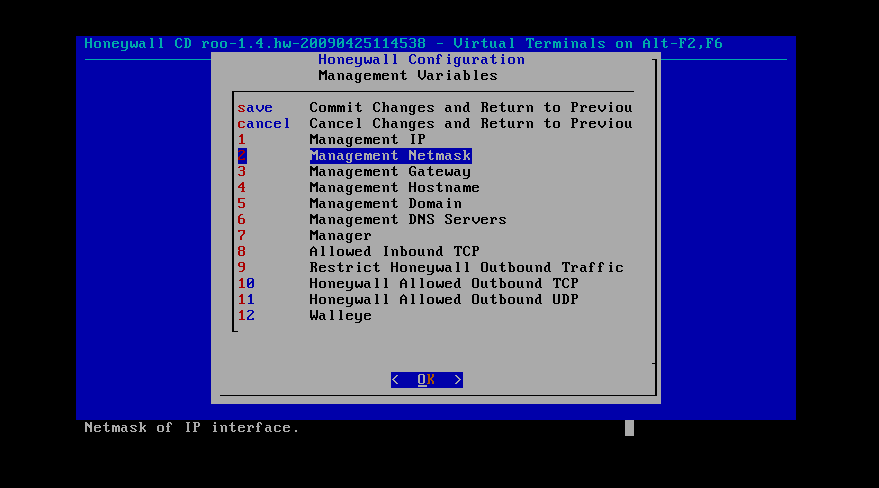

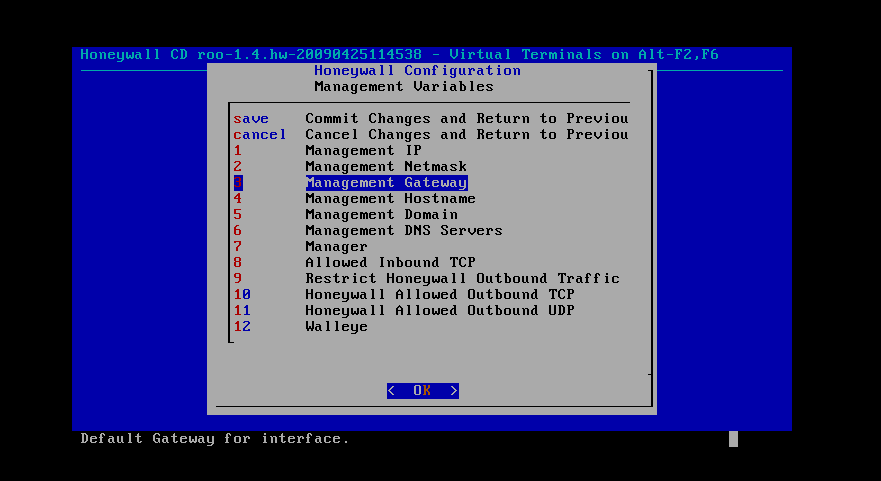

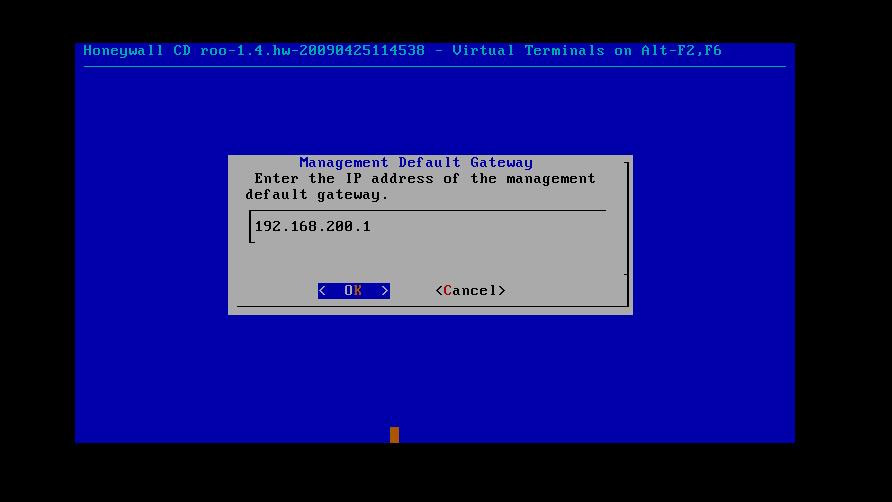

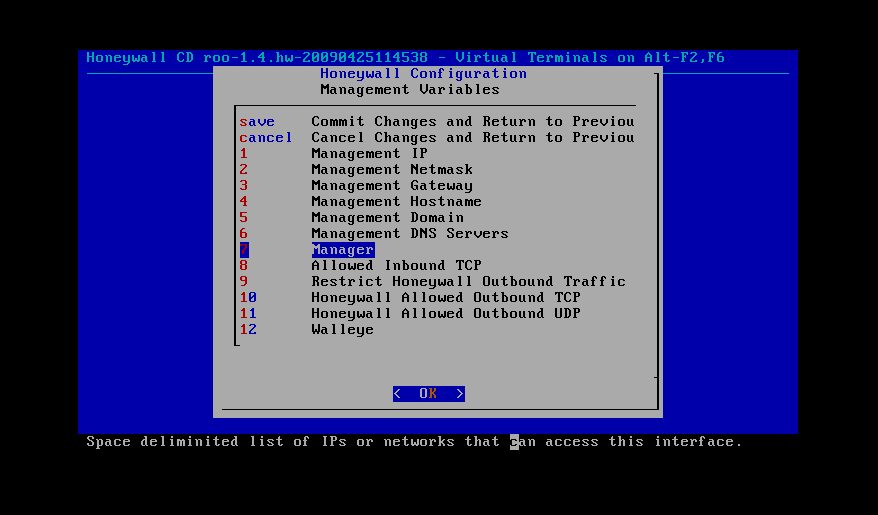

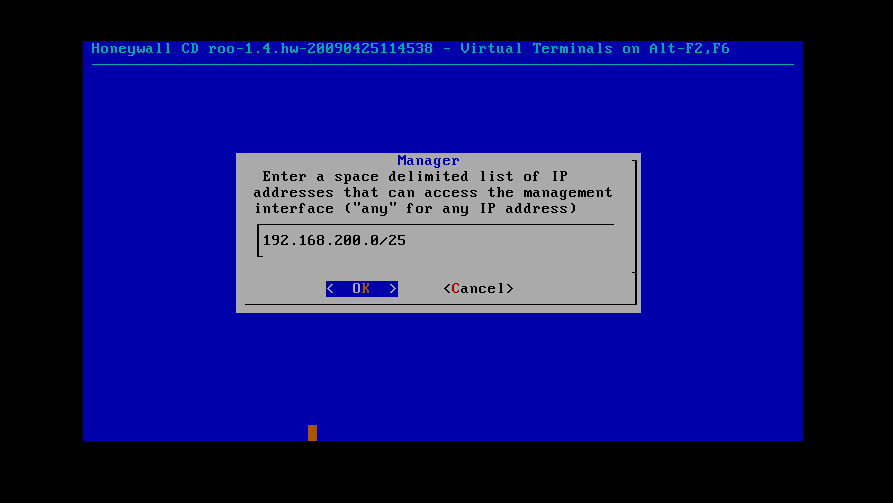

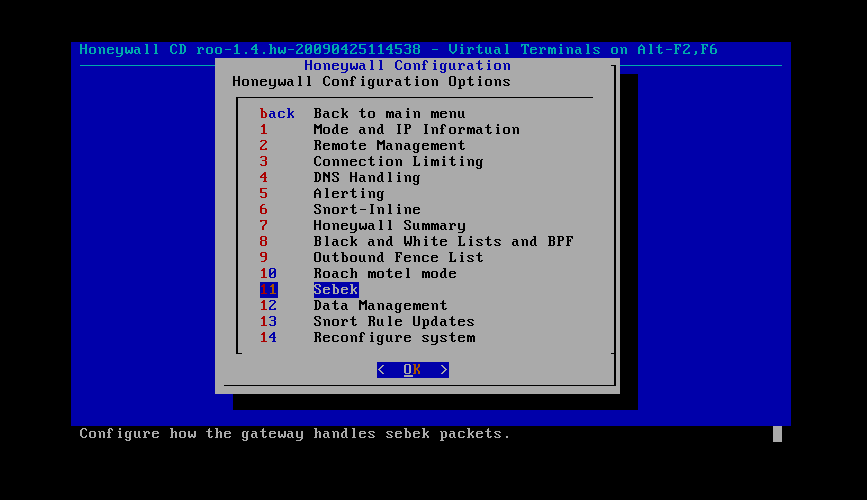

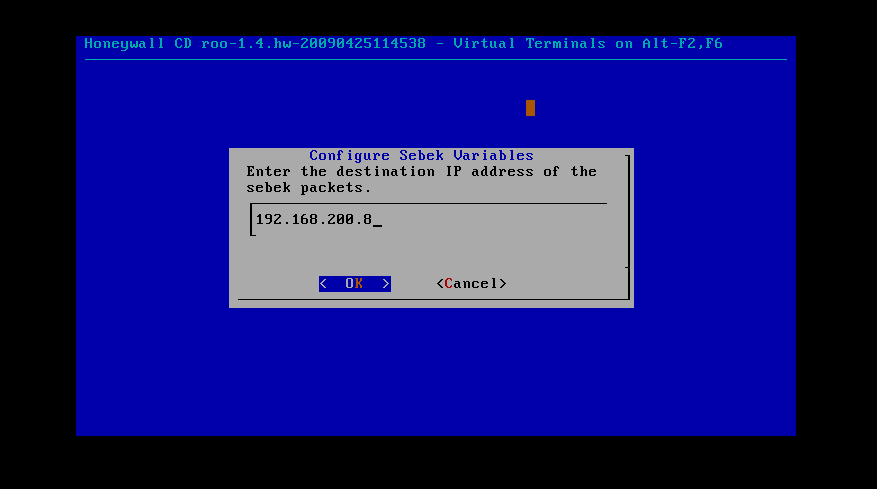

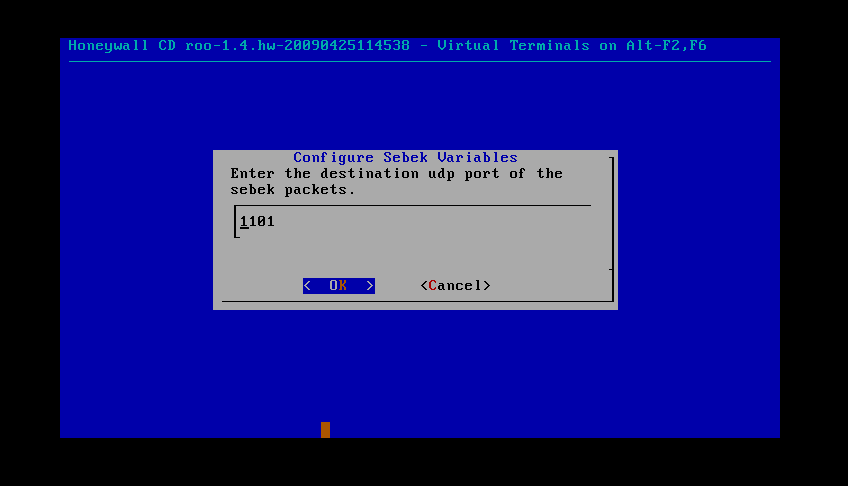

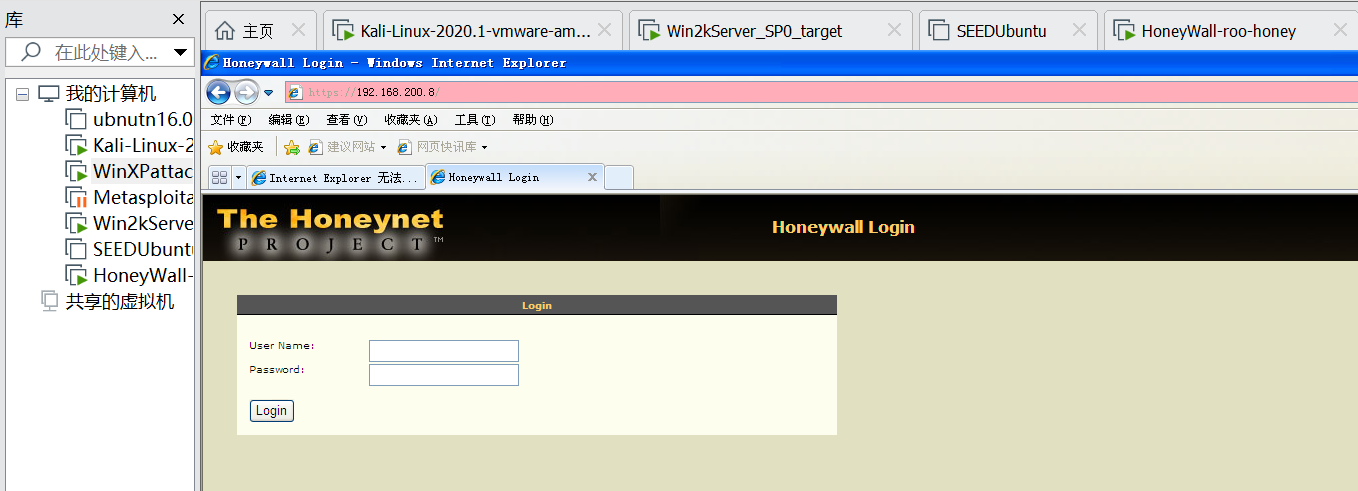

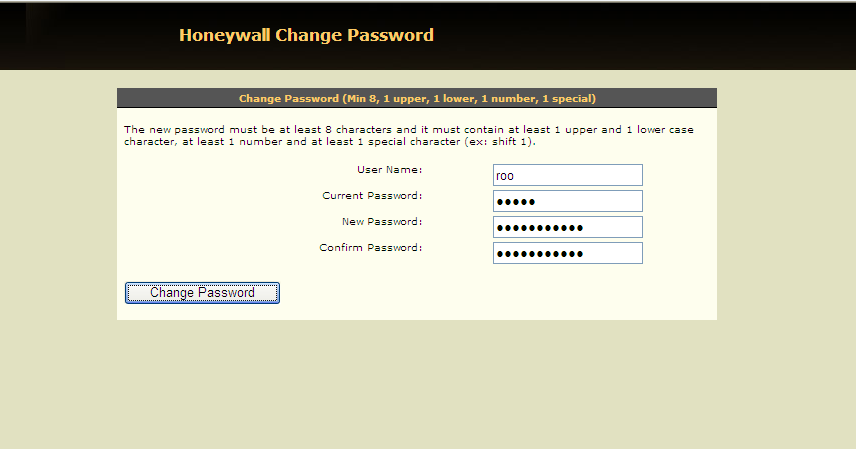

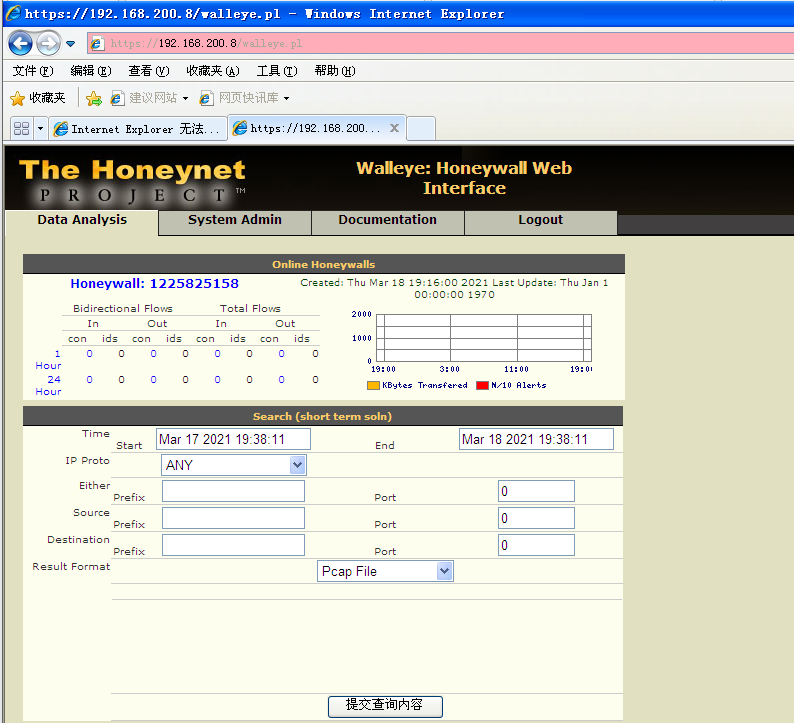

2.2.7 蜜网网关的安装

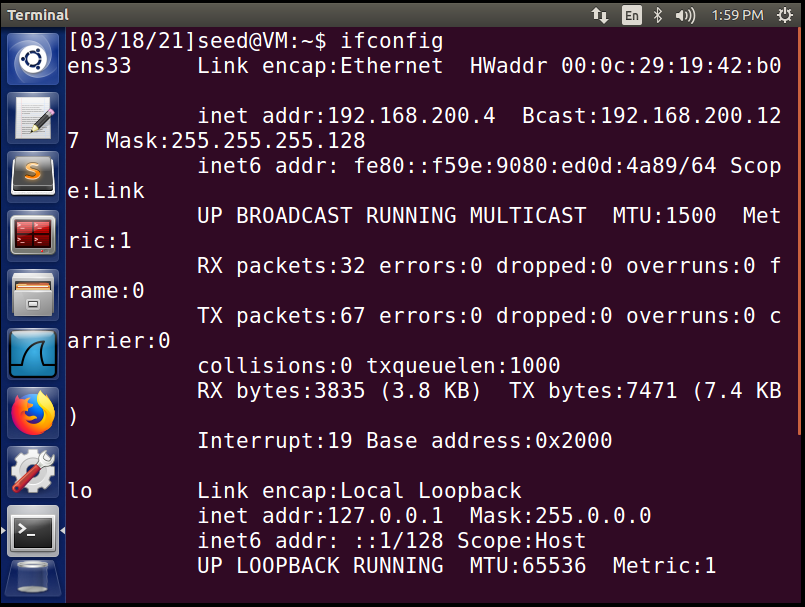

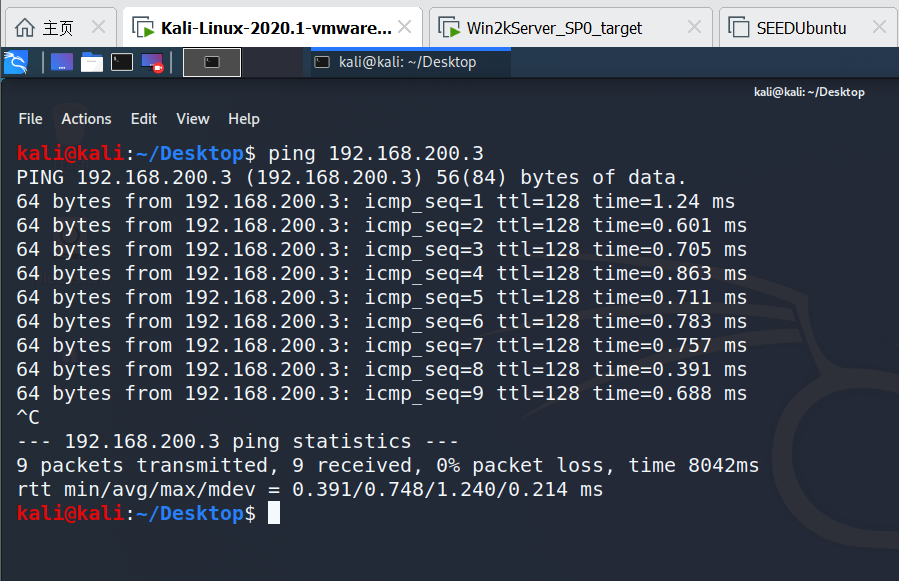

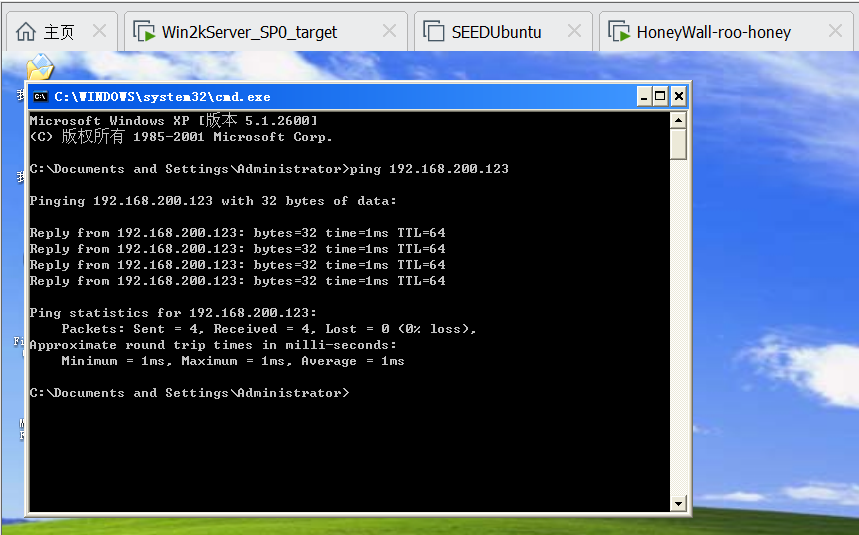

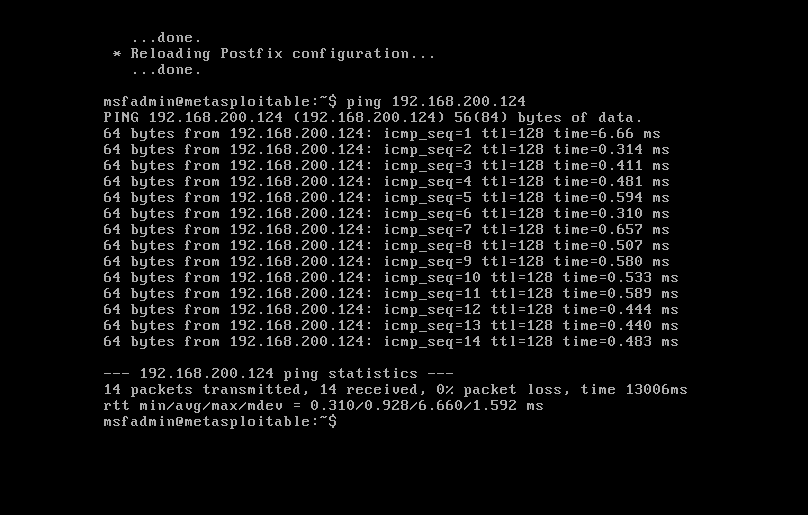

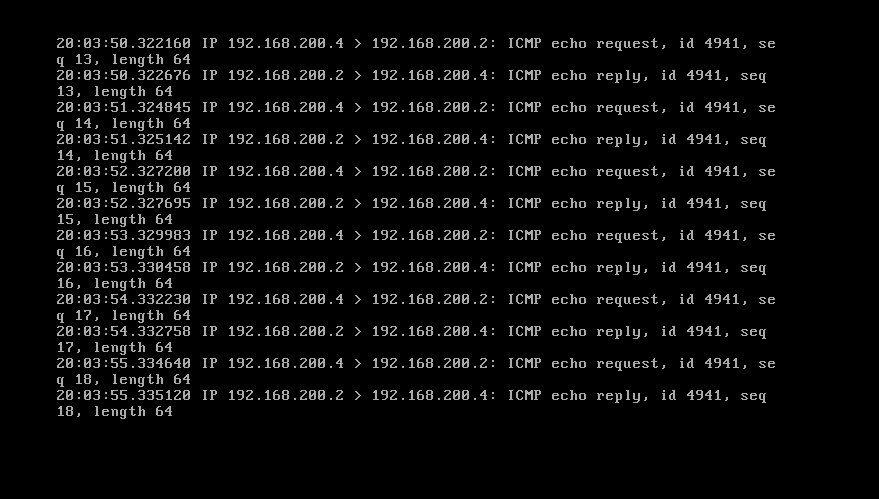

2.3网络连通性测试

按kali-winxpattacker-metasploitable2-win2kserver-seedununtu-kali的顺序依次ping连通,并在蜜网网关中开启蜜罐监听。

3.学习感想和体会

配置蜜罐网关时过程较多,第一遍配置的时候有一步忘做了,导致后面出错,配置的时候需要认真细心。